Was sind WebRTC-Lecks und wie können sie verhindert werden?

Werfen Sie einen kurzen Blick

Entfesseln Sie die Vorteile des globalen Zugriffs mit unserer Anleitung zur Auswahl und Konfiguration von Proxys in AdsPower. Verbessern Sie Ihre Online-Präsenz und umgehen Sie geografische Beschränkungen mühelos. Meistern Sie die Kunst des Proxy-Managements und optimieren Sie Ihre digitale Strategie noch heute!

Bevor wir uns mit Eaks befassen, müssen wir wissen, was WebRTC ist. Was ist also WebTRC?

Was ist WebTRC?

WebTRC ist die Abkürzung für Web Real Time Communication. Es handelt sich um ein Open-Source-Webprotokoll, das mittlerweile in vielen Webbrowsern und mobilen Anwendungen vorinstalliert ist. WebTRC ermöglicht diesen Webbrowsern und mobilen Anwendungen, Informationen in Echtzeit untereinander auszutauschen. Diese Informationen können Audio-, Video- oder sogar Textdateien sein.

WebRTC selbst wurde entwickelt, um eine standardisierte und effiziente Methode zu schaffen, die Peer-to-Peer-Kommunikation in Echtzeit zwischen Webbrowsern und einigen kompatiblen Apps ermöglicht, ohne dass Plugins von Drittanbietern oder komplexe Installationen erforderlich sind.

Viele der heutigen Unternehmen, die Videokonferenzen, Sprachanrufe und Live-Streaming-Dienste anbieten, wie Google, Zoom, Facebook, Snap Inc. und UberConference, verwenden alle das WebRTC-Protokoll.

Wie funktioniert WebRTC?

Nachdem wir nun wissen, was WebRTC ist, wollen wir kurz in die Funktionsweise eintauchen und einige Anwendungen aus der Praxis erwähnen.

WebRTC verwendet für seine Funktion eine Reihe von JavaScript-APIs und integrierten Browserkomponenten. Die wichtigsten APIs sind:

-

getUserMedia: Wird verwendet, um auf Mikrofon und Kamera zuzugreifen.

-

RTCPeerConnection: Wird zum Einrichten von Video- und Audioanrufen verwendet.

-

RTCDataChannel: Wird zum Aktivieren der Peer-to-Peer-Datenübertragung verwendet.

Mit diesen APIs finden Sie hier eine kurze Übersicht über die Funktionsweise von WebRTC:

1. Medienerfassung

Der allererste Schritt von WebRTC ist die Medienerfassung. In vielen Fällen sind die Medien die Daten, die sp;zwischen Webbrowsern kommuniziert werden. Um dies durchzuführen, wird beim Starten einer WebRTC-Anwendung die API getUserMedia fordert Zugriff auf Ihr Mikrofon und Ihre Kamera an. Dies wird normalerweise als Popup-Registerkarte in Ihrem Browser mit den Optionen „Zulassen“ und „Blockieren“ angezeigt. Sobald Sie es zulassen, werden die Medien erfasst und können angezeigt oder übertragen werden.

2. Signalisierung

Auch wenn die Signalisierung bei WebRTC nicht besonders standardisiert ist, ist sie dennoch ein entscheidender Schritt für die Funktionsweise. Vor dem Herstellen einer Verbindung müssen die verbindenden Browser oder mobilen Anwendungen Informationen austauschen, die ihnen dabei helfen, den besten Weg zum Verbindungsaufbau zu bestimmen. Diese Informationen können Sitzungssteuerungsnachrichten, Netzwerkadressen oder Sitzungsmediendaten sein. Die Signalisierung erfolgt normalerweise über WebSocket, HTTP oder andere ähnliche Protokolle.

3. Verbindung erstellen

Die nächste API, die WebRTC verwendet, ist RTCPeerConnection. Mit dieser API werden Verbindungsparameter wie der Codec und andere Medieneinstellungen ausgehandelt und vereinbart. Anschließend verwendet WebRTC das ICE-Framework (Interactive Connectivity Establishment), um den besten Pfad zur Verbindung mit Peers zu ermitteln, und es wird eine direkte Peer-to-Peer-Verbindung hergestellt.

4. Datenübertragung

Sobald die Verbindung hergestellt ist, können Mediendaten – Audio-, Video- oder sogar Textdateien – in Echtzeit zwischen Peers übertragen werden. Die Daten werden außerdem mit dem Secure Real-time Transport Protocol (SRTP) für Mediendaten und Datagram Transport Layer Security (DTLS) für Nicht-Mediendaten verschlüsselt. Dies stellt sicher, dass die Daten während der Übertragung geschützt und sicher sind.

5. Medienkommunikation

Während die Mediendaten übertragen werden, verwalten WebRTC-Komponenten die Bandbreiten, Medienkodierung, Mediendekodierung, Rauschunterdrückung, Echounterdrückung und Netzwerkschwankungen.

6. Datenkanalkommunikation

Die letzte WebRTC-API, RTCDataChannel, übernimmt diesen Teil. Dieser Teil umfasst die Übertragung anderer Datenformen neben Medien. Bei diesen Daten kann es sich um Textchat-, Spieldaten oder Dateiübertragungen handeln.

7. Sitzungsbeendigung

Wenn die Kommunikation abgeschlossen ist, wird die Sitzung mit demselben Signalisierungsprozess beendet, der zu ihrer Herstellung verwendet wurde.

Nachdem wir nun wissen, wie WebRTC funktioniert, listen wir einige der realen Anwendungen auf:

-

Googles Gaming-Plattform Stadia.

-

Internet der Dinge.

-

Dateiübertragung in Torrents.

-

Finanz-Anwendungen und Handelsplattformen.

-

Augmented und Virtual Reality.

-

Sprach- und Videoanrufe.

-

Kundensupport und Live-Chats.

-

Online-Bildung und E-Learning.

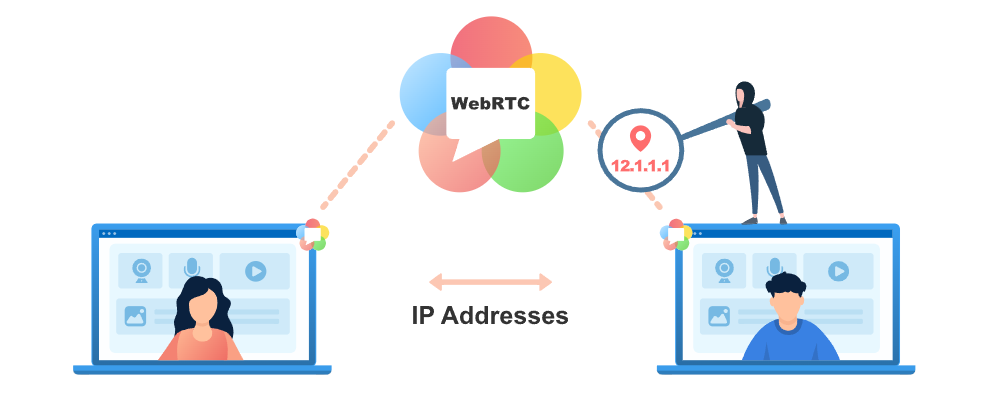

Was sind WebRTC-Leaks?

Da WebRTC-Verbindungen den Austausch und die Übertragung vertraulicher Informationen während der Signalisierungs- und Verbindungsherstellungsphase erfordern, können wir Rückschlüsse darauf ziehen, was bei einem WebRTC-Leck passiert.

Was sind also WebRTC-Lecks? WebRTC-Lecks sind Sicherheitsverletzungen, die während einer WebRTC-Übertragung auftreten und zur Offenlegung Ihrer IP-Adresse führen können.

Ihre IP-Adresse ist ein entscheidender Teil Ihrer Online-Anonymität. Wenn sie kompromittiert wird, können Ihr Standort und Ihr ISP (Internet Service Provider) offengelegt werden. Diese Informationen könnten in den Händen böswilliger Hacker zu vielen Problemen für Sie führen.

WebRTC-Lecks sind definitiv gefährlich, wenn sie auftreten, und wenn Sie Browser wie Firefox, Opera, Chrome, Microsoft Edge und Opera verwenden, besteht ein höheres Risiko für diese Lecks. Hauptsächlich, weil WebRTC in diesen Webbrowsern standardmäßig aktiviert ist.

So prüfen Sie auf WebRTC-Lecks

Hier sind einige Möglichkeiten, um auf WebRTC-Lecks zu prüfen:

1. Online-WebRTC-Lecktests

Derzeit gibt es mehrere Online-Tests für WebRTC-Lecks, mit denen Sie überprüfen können, ob Ihr Browser Lecks aufweist. Zu den beliebtesten gehören:

2. Manuelle WebRTC-Lecktests

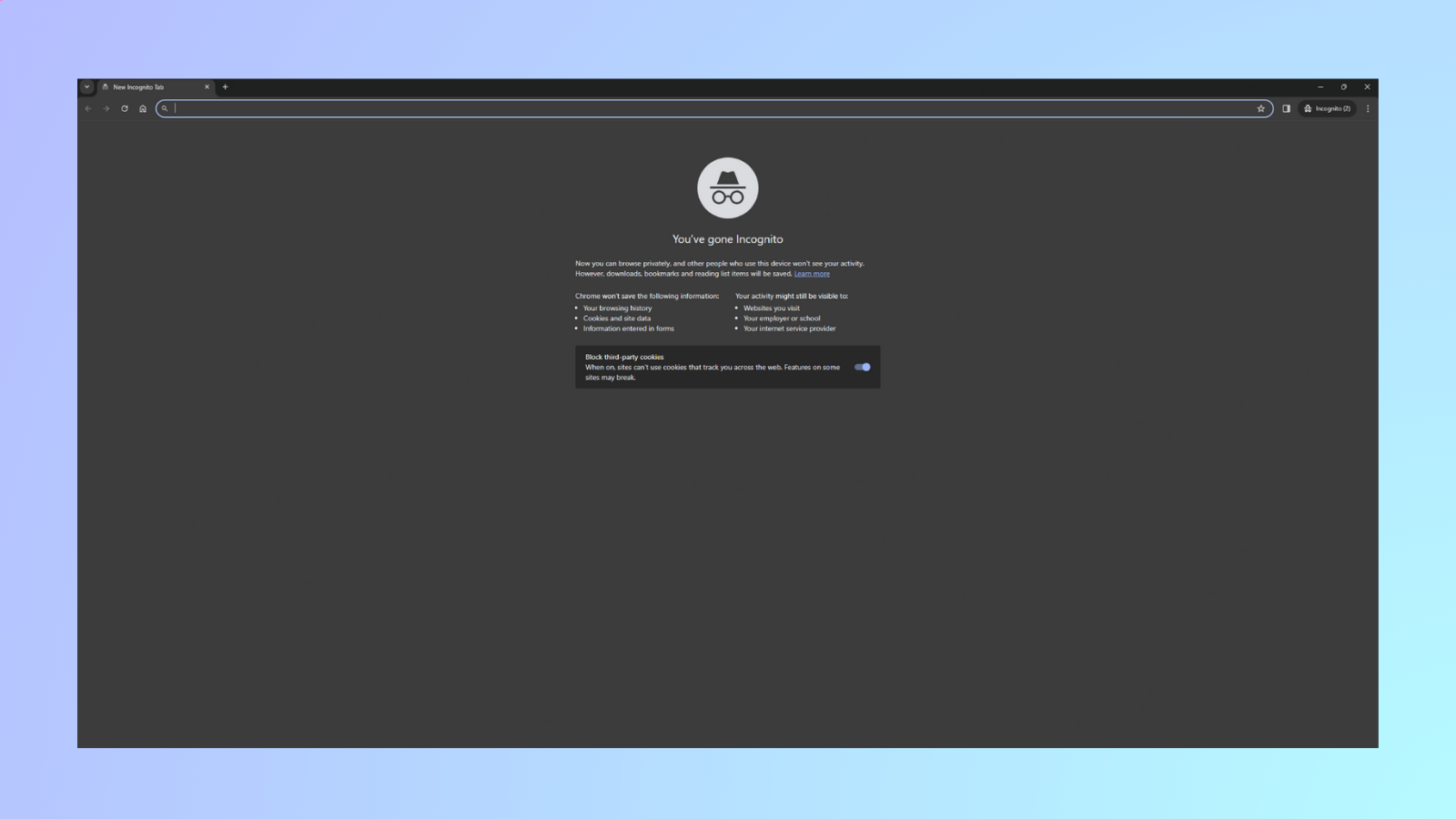

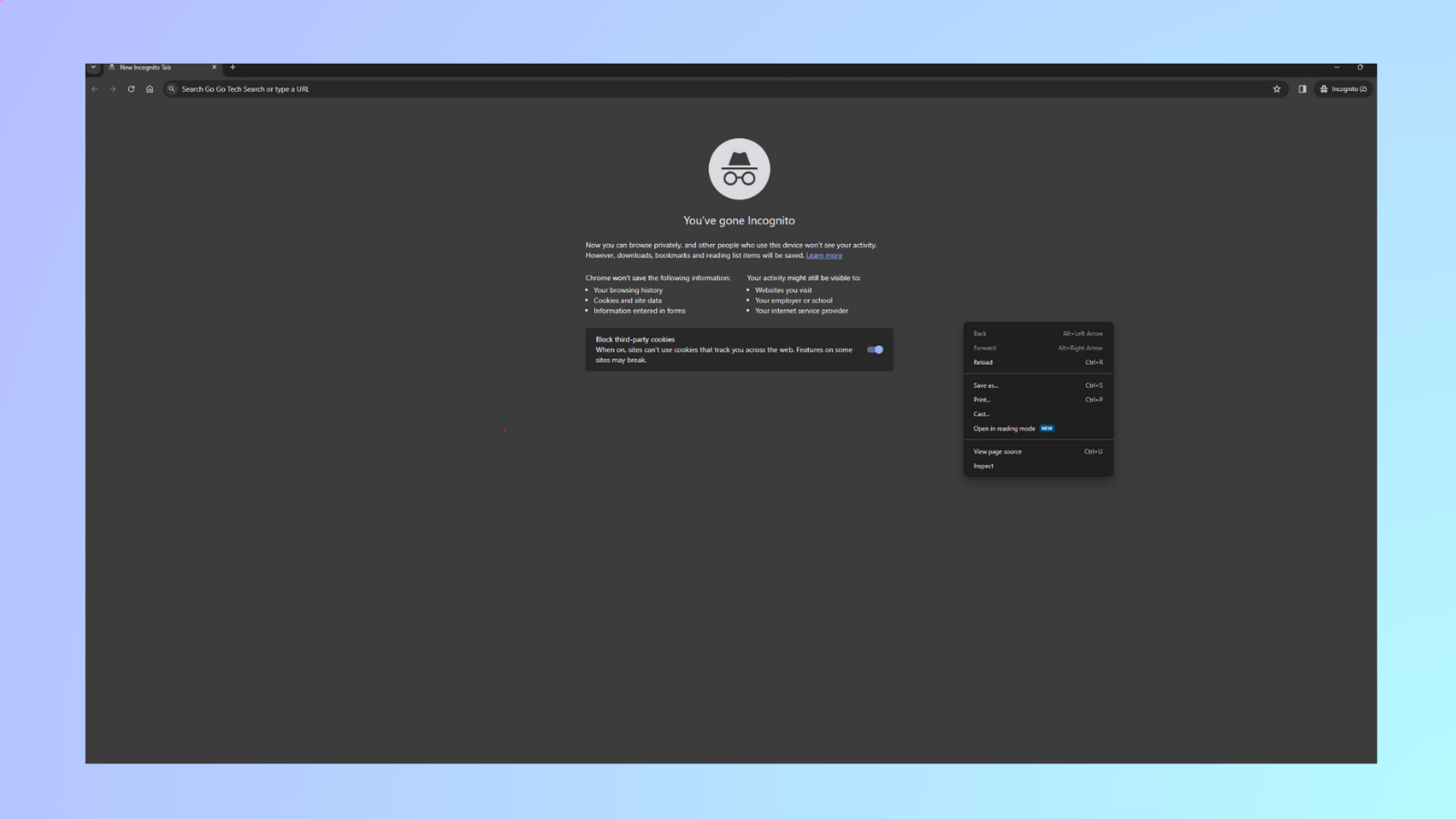

Wenn Sie Online-WebRTC-Lecktests nicht vertrauen, können Sie eine manuelle Überprüfung durchführen. Der Vorgang ist ziemlich mühsam, aber hier ist eine kurze Übersicht, wie Sie einen manuellen WebRTC-Lecktest in Chrome durchführen.

-

Öffnen Sie ein neues Chrome-Fenster im Inkognito-Modus.

-

Klicken Sie mit der rechten Maustaste auf das Fenster und wählen Sie „Seite prüfen“. Dadurch sollten die Entwicklertools geöffnet werden.

-

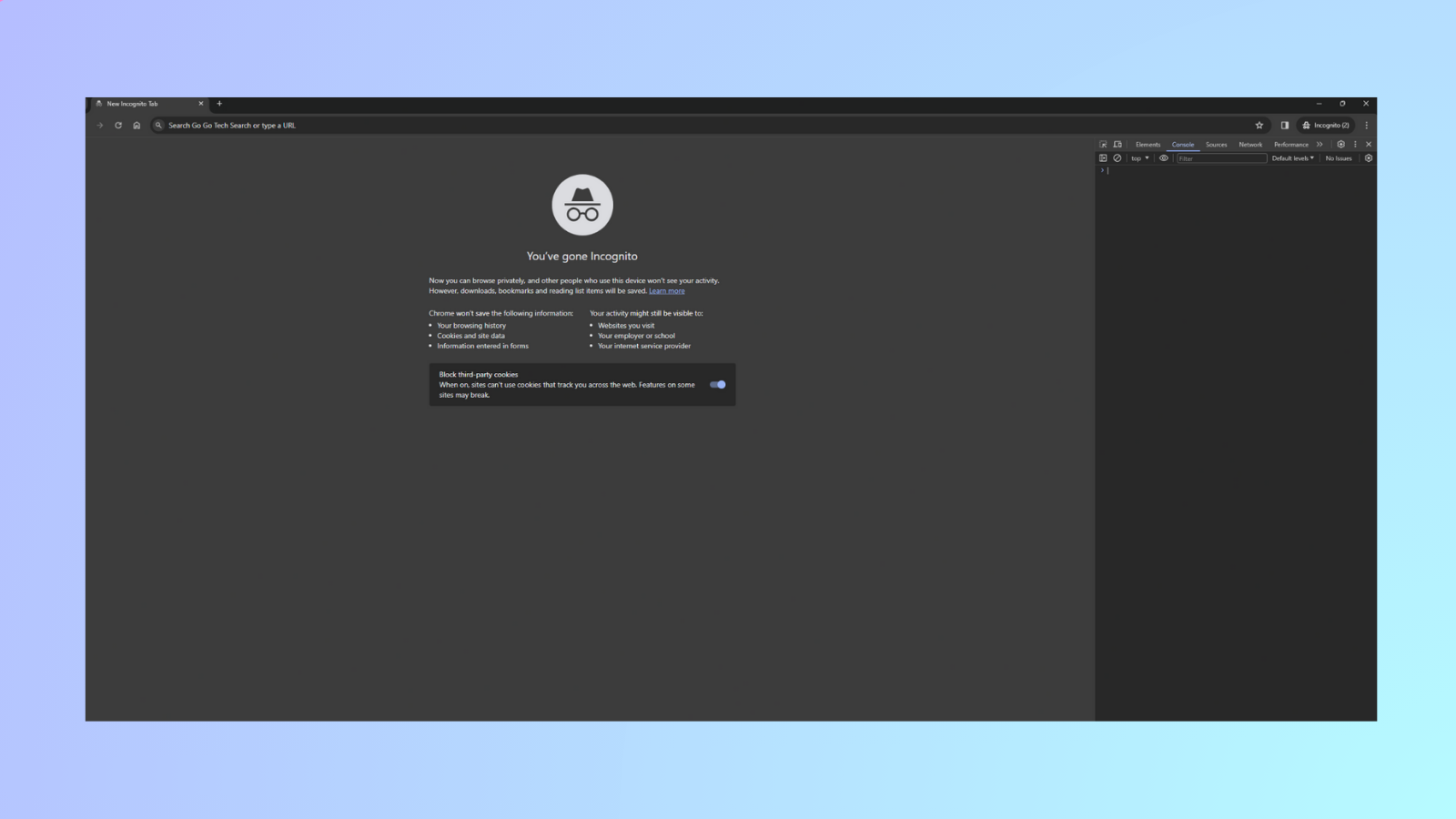

Wenn dies angezeigt wird, gehen Sie zur Registerkarte „Konsole“.

-

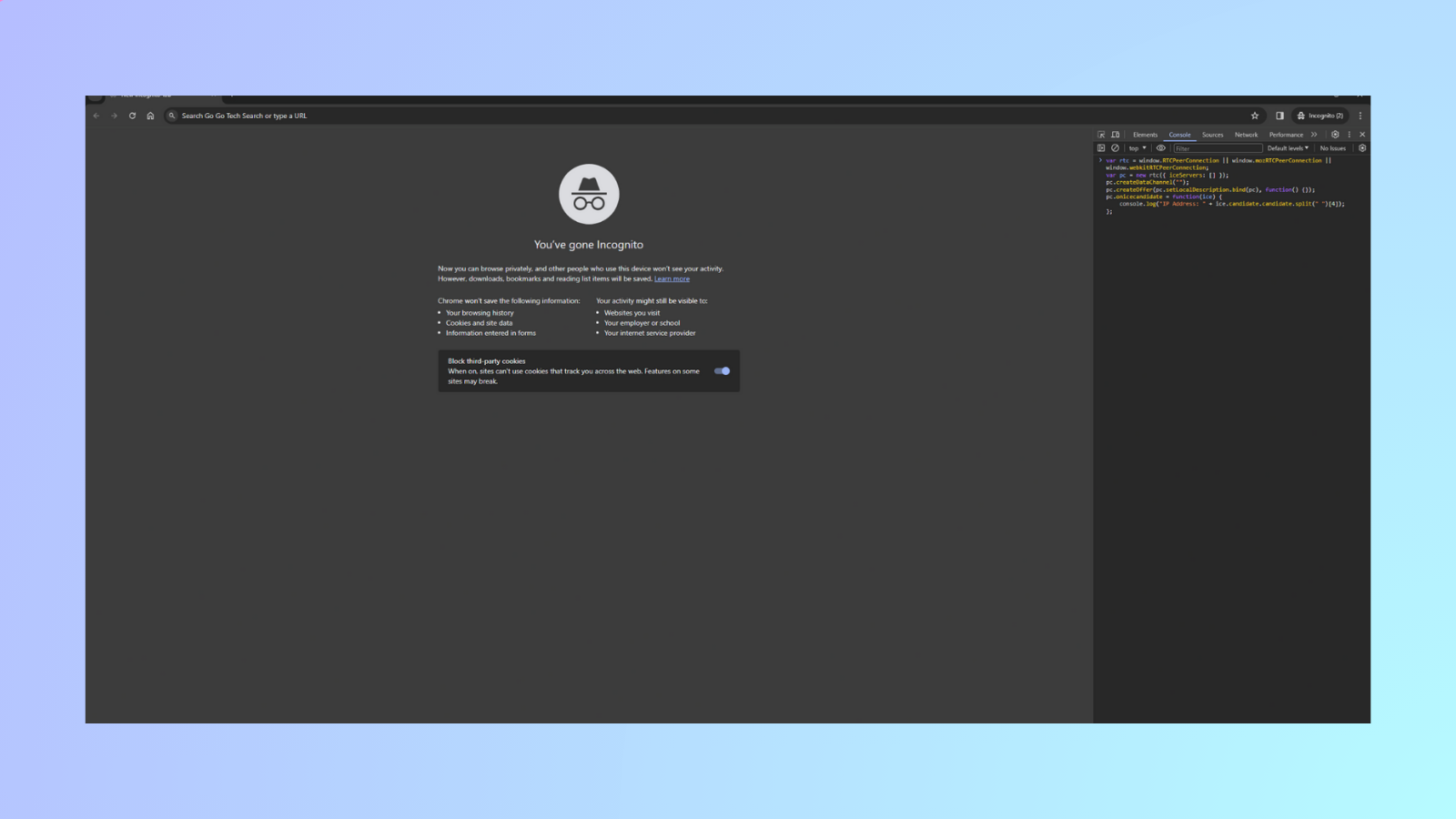

Kopieren und fügen Sie diesen Code ein:

var rtc = window.RTCPeerConnection || window.mozRTCPeerConnection || window.webkitRTCPeerConnection; var pc = new rtc({ iceServers: [] }); pc.createDataChannel(""); pc.createOffer(pc.setLocalDescription.bind(pc), function() {}); pc.onicecandidate = function(ice) { console.log("IP-Adresse: " + ice.candidate.candidate.split(" ")[4]); };

-

Geben Sie "allow paste" ein und führen Sie den Code aus.

Wenn nach dem Ausführen des Codes die angezeigte IP-Adresse Ihre tatsächliche IP-Adresse ist, besteht das Risiko eines WebRTC-Lecks. (Sie könnten Ihre IP-Adresse überprüfen. hier.)

Dieser Vorgang gilt nur für Google Chrome unter Windows und Mac. Andere Browser sind viel schwieriger zu überprüfen, aber wir werden darauf eingehen, wie WebRTC-Lecks in diesen anderen Browsern im Abschnitt „So blockieren Sie WebRTC-Lecks“ dieses Artikels.

3. Verwenden Sie Browsererweiterungen zum Testen von WebRTC-Lecks

Die letzte Methode zur Überprüfung auf WebRTC-Lecks besteht darin, Ihrem Browser einfach Browsererweiterungen hinzuzufügen und diese auszuführen. Zu den seriöseren gehört WebRTC Control (Chrome, Firefox) und uBlock Origin.

So verhindern Sie WebRTC-Lecks

Sehen wir uns an, wie Sie WebRTC-Lecks verhindern:

1. Deaktivieren Sie WebRTC in Ihrem Browser

Sehen wir uns an, wie Sie WebRTC in den Desktop-Versionen dieser Browser deaktivieren.

So deaktivieren Sie WebRTC im Firefox-Browser

-

Geben Sie about:config in die Adressleiste ein

-

Klicken Sie auf die Schaltfläche "Ich akzeptiere das Risiko!"

-

Geben Sie media.peerconnection.enabled in die Suchleiste ein

-

Doppelklicken Sie, um den Wert auf „false“ zu ändern.

So deaktivieren Sie WebRTC im Opera-Browser

-

Gehen Sie zu den Einstellungen Ihres Opera-Browsers

-

Erweitern Sie den Abschnitt „Erweitert“ auf der linken Seite und klicken Sie auf „Datenschutz und Sicherheit“.

-

Scrollen Sie nach unten zu WebRTC und wählen Sie das Optionsfeld „UDP ohne Proxy deaktivieren“ aus.

-

Schließen Sie die Registerkarte und die Einstellungen sollten automatisch gespeichert werden.

So deaktivieren Sie WebRTC im Microsoft Edge-Browser

Es gibt keine Möglichkeit, WebRTC in Ihrem Edge-Browser vollständig zu deaktivieren, aber Sie könnten Ihre IP während WebRTC-Verbindungen wie folgt maskieren:

-

Geben Sie about:flags in die Adressleiste ein.

-

Aktivieren Sie die Option „Meine lokale IP-Adresse bei WebRTC-Verbindungen verbergen“.

2. Browser-Erweiterungen verwenden

Die Methode zur Verhinderung von WebRTC-Lecks mit Browsererweiterungen funktioniert für die Browser Chrome und Firefox. Und genau wie bei den WebRTC-Lecktests sind die seriösesten Erweiterungen zur Verhinderung von WebRTC-Lecks WebRTC Control (Chrome, Firefox) und uBlock Origin. Es gibt auch WebRTC-Netzwerkbegrenzer für Chrome.

3. Verwenden Sie einen Proxy oder VPN

Ein großartiges VPN könnte Ihre IP-Adresse hervorragend maskieren. Selbst wenn also ein WebRTC-Leck auftritt, stellt die durchgesickerte IP-Adresse Sie Es handelt sich wahrscheinlich um eine Fälschung. Einige großartige VPNs wie ExpressVPN ermöglichen es Ihnen auch, WebRTC in Ihren Browsern mithilfe ihrer Erweiterungen für Chrome, Firefox, und Edge. Andere VPN, die Sie ausprobieren können, sind SurfShark VPN und NordVPN.

4. Verwenden Sie einen Anti-Erkennungs-Browser

Die letzte und vielleicht beste Möglichkeit, sich vor WebRTC-Lecks zu schützen, ist die Verwendung eines sehr guten Anti-Erkennungs-Browsers. Ein guterAntidetect-Browser verbergen nicht nur Ihre IP-Adresse, sondern fälschen auch Ihre digitalen Fingerabdrücke. So bleiben Sie beim Surfen 100 % anonym.

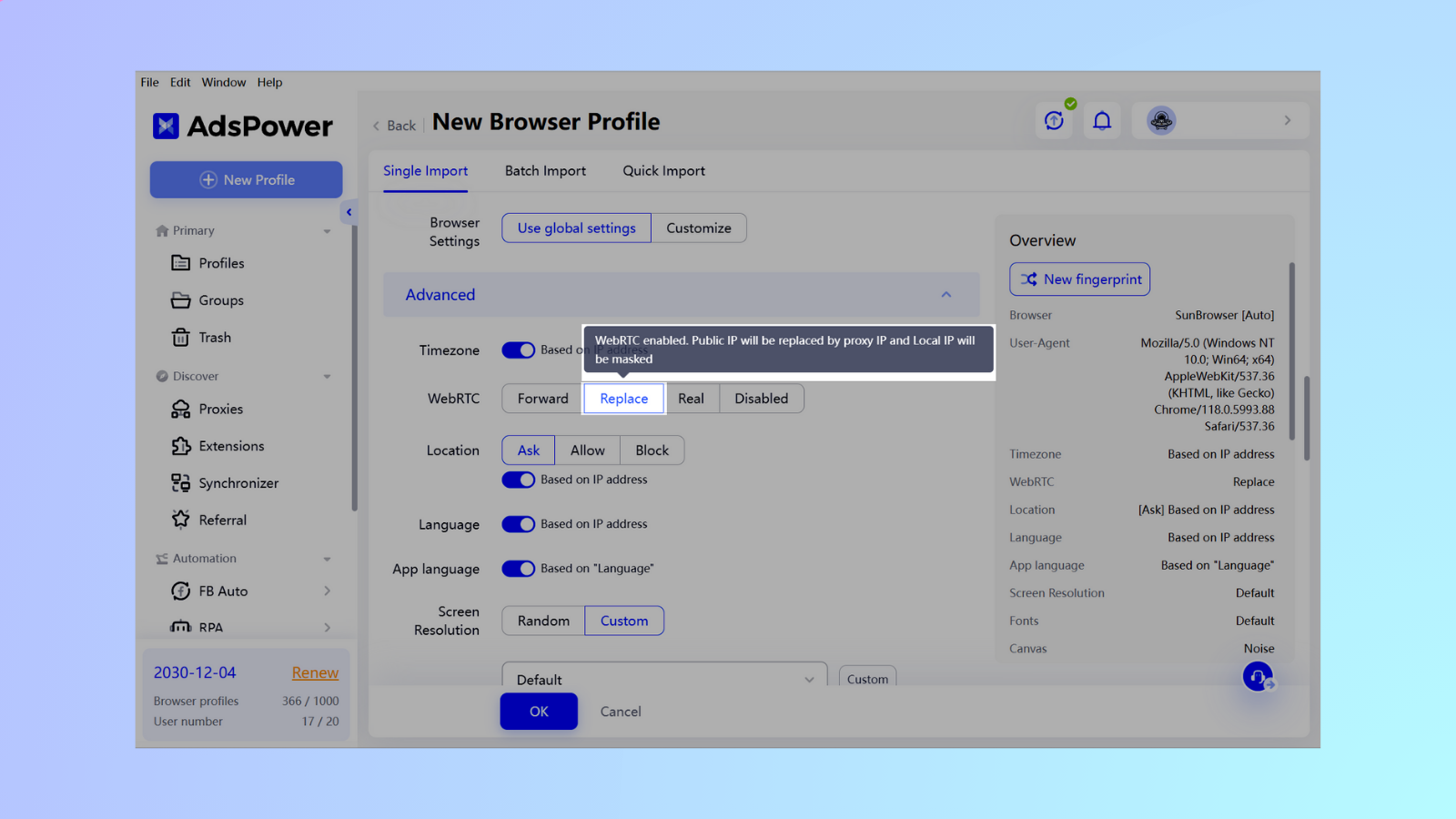

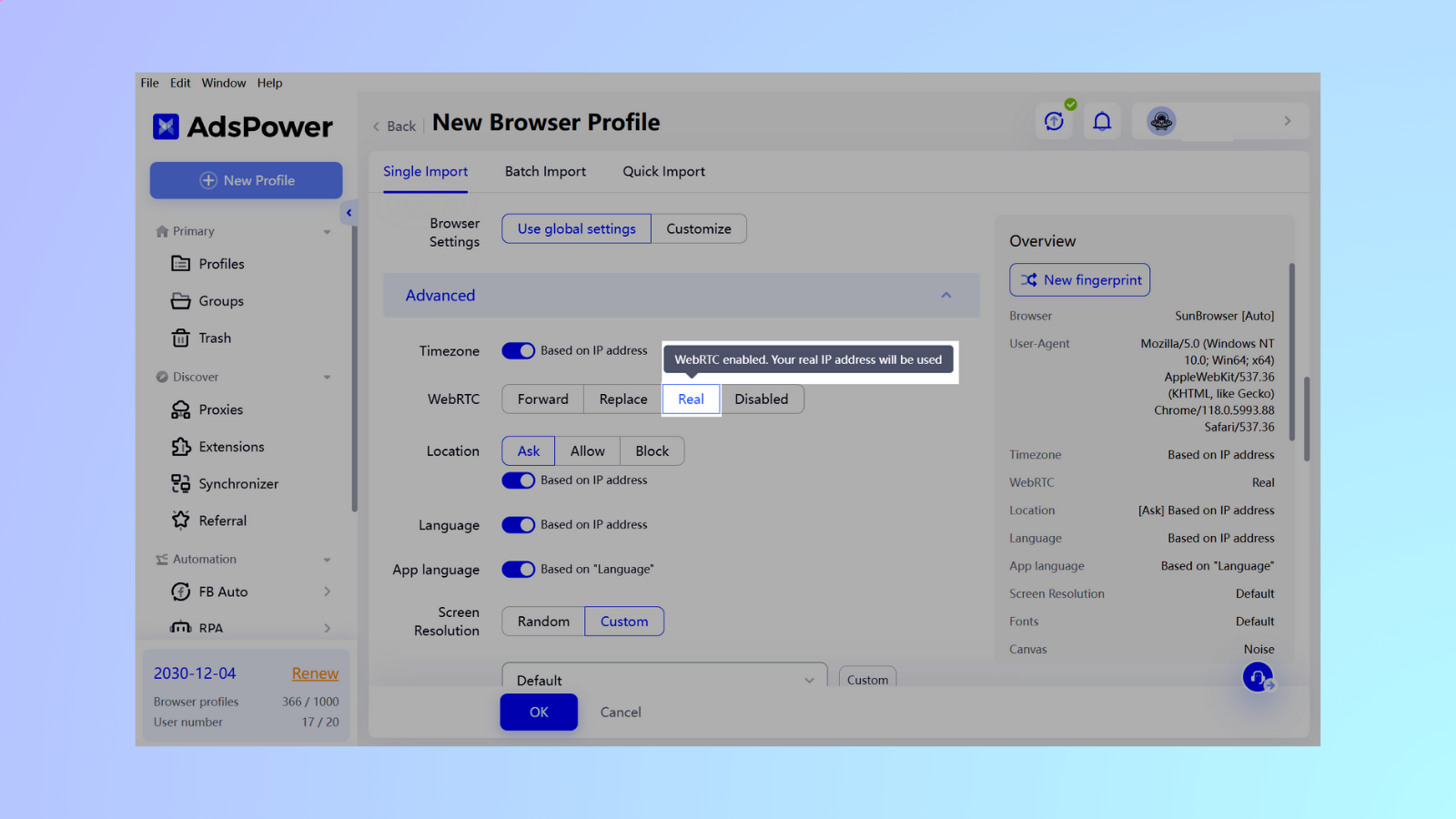

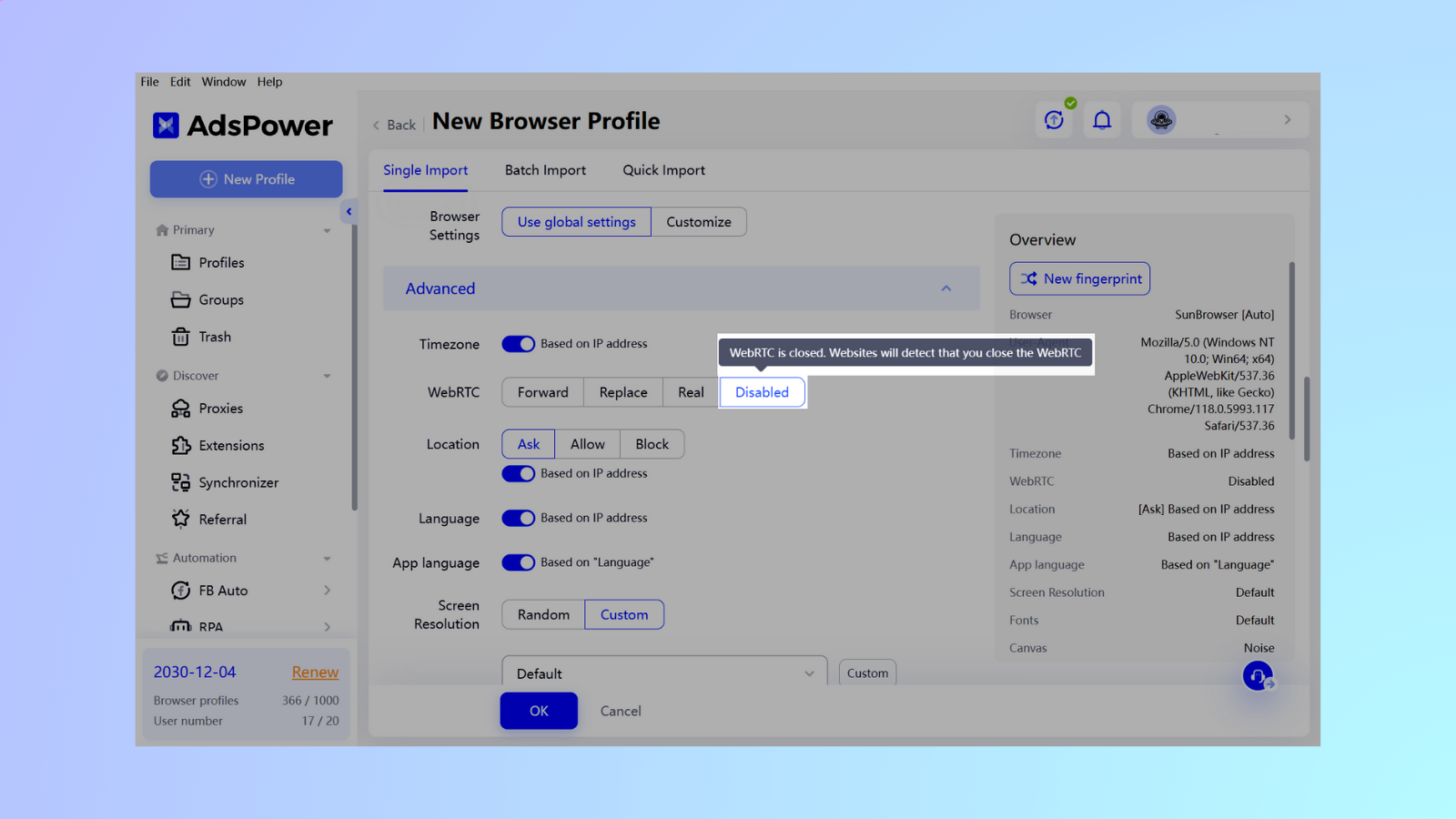

Optionen zum Verhindern von WebRTC-Lecks in AdsPower

Öffnen Sie dieAdsPower-App und navigieren Sie zur Seite mit den Browserprofileinstellungen. Hier finden Sie WebRTC im Abschnitt Erweitert. Wir führen Sie durch die vier Methoden zur Verhinderung von WebRTC-Lecks in AdsPower:

-

Weiterleiten: Weiterleiten über Google, um die echte IP-Adresse zu maskieren. Wird für Websites mit hoher Sicherheit (Ebay und Discord) verwendet.

-

Ersetzen: WebRTC aktiviert. Die öffentliche IP wird durch eine Proxy-IP ersetzt und die lokale IP wird maskiert.

-

Real: WebRTC aktiviert. Ihre echte IP-Adresse wird verwendet.

-

Deaktivieren: WebRTC geschlossen. Die Website erkennt, dass Sie WebRTC schließen.

WebRTC-Maskierung kann in einigen Fällen strengere Datenschutzanforderungen bieten, indem Proxyserver für bestimmte Daten, wie z. B. Medien, umgangen werden. Dieser Weiterleitungsmodus erfordert jedoch die Übertragung von Daten über einen Transitserver, was die Kommunikation potenziell verlangsamen kann. Die Auswirkungen auf die Geschwindigkeit nehmen mit strengerer Maskierung zu: Deaktivieren > Weiterleiten > Ersetzen > Real.

Die richtige Balance finden: Der Grad der Maskierung, den Sie wählen, hängt von Ihren Prioritäten ab. Wenn Anonymität an erster Stelle steht, können strengere Einstellungen die gelegentlichen Unannehmlichkeiten wert sein. Wenn jedoch ein nahtloser Website-Zugriff entscheidend ist, ist ein sanfterer Ansatz möglicherweise besser.

Fazit

Sie sollten jetzt wissen, wie nützlich WebRTC ist und wie die lästigen WebRTC-Lecks dazu führen können, dass Ihre IP-Adresse den falschen Personen zugänglich wird. Sie sollten auch wissen, wie Sie WebRTC-Lecktests durchführen können, um festzustellen, ob Sie einem Risiko von WebRTC-Lecks ausgesetzt sind, und wie Sie diese verhindern können.

Allerdings gibt es zwar viele einzelne Methoden auf dieser Liste, um WebRTC-Lecks zu verhindern, aber am besten wäre es, eine Kombination aus zwei oder mehr Methoden zu wählen. bsp;mehr Präventionsmethoden, nur um sicherzugehen. Und wenn Ihnen das zu umständlich erscheint, wechseln Sie einfach zu einem Anti-Erkennungs-Browser, insbesondere AdsPower, und Sie können sicher sein, dass Ihre Online-Anonymität nicht beeinträchtigt wird.

FAQs zu WebRTC-Lecks

1. Sollte ich WebRTC deaktivieren?

Das Deaktivieren von WebRTC kann Ihre Online-Privatsphäre verbessern, insbesondere wenn Sie vermuten, dass Ihre IP-Adresse offengelegt werden könnte. Obwohl das Deaktivieren von WebRTC nicht immer notwendig ist, wird es empfohlen, wenn Sie Tools verwenden, die möglicherweise nicht vollständig vor Lecks schützen.

2. Ist WebRTC ein Sicherheitsrisiko?

WebRTC selbst stellt kein Sicherheitsrisiko dar, aber die Möglichkeit, Ihre echte IP-Adresse mit Websites oder anderen Benutzern zu teilen, kann Datenschutzbedenken aufwerfen. Dies gilt insbesondere bei der Verwendung von VPNs oder Proxy-Diensten, da ein WebRTC-Leck diese Schutzmaßnahmen umgehen könnte.

Leute lesen auch

- Die 10 besten Browser ohne Datenblockierung im Jahr 2024 | AdsPower

Die 10 besten Browser ohne Datenblockierung im Jahr 2024 | AdsPower

- Die 10 besten Browser gegen Fingerabdrücke 2024 | AdsPower

Die 10 besten Browser gegen Fingerabdrücke 2024 | AdsPower

Descoperă cele mai bune browsere anti-amprentă din 2025 și cum ajută la gestionarea mai multor identități online, asigurând în același timp anonimatul.

- Instagram gehackt: Kann ich meinen gehackten Instagram-Account zurückbekommen? | AdsPower

Instagram gehackt: Kann ich meinen gehackten Instagram-Account zurückbekommen? | AdsPower

Protejează-ți datele și contul cu ghidul nostru! Învață să-ți recuperezi Instagram-ul spart și să previi viitoarele atacuri cibernetice.

- Mein Facebook-Konto wurde gehackt: So wiederherstellen Sie es bis 2024 | AdsPower

Mein Facebook-Konto wurde gehackt: So wiederherstellen Sie es bis 2024 | AdsPower

Descoperă cum să recuperezi un cont de Facebook spart! Și învață sfaturi practice pentru a-ți consolida securitatea contului.