WebRTC 누출이란 무엇이고 어떻게 방지할 수 있나요?

WebRTC 유출이 무엇인지 알아보기 전에 WebRTC가 무엇인지 알아야 합니다. 그렇다면 WebTRC는 무엇일까요?

WebTRC는 웹 실시간 통신의 약자입니다. 현재 많은 웹 브라우저와 모바일 애플리케이션에 사전 설치되어 제공되는 오픈 소스 웹 프로토콜입니다. bTRC를 사용하면 웹 브라우저와 모바일 애플리케이션이 실시간으로 서로 정보를 공유할 수 있습니다. 이 정보는 오디오, 비디오 또는 텍스트 기반 파일일 수도 있습니다.

WebRTC 자체는 피어 투 피어 통신을 허용하는 표준화되고 효율적인 방법을 만들기 위해 개발되었습니다. 타사 플러그인이나 복잡한 설치 없이도 웹 브라우저와 일부 호환 앱 간의 빠른 연결이 가능합니다.

오늘날 Google, Zoom, Facebook, Snap inc, UberConference와 같이 화상 회의, 음성 통화, 라이브 스트리밍 서비스를 제공하는 많은 회사는 모두 WebRTC 프로토콜을 사용합니다.

WebRTC는 어떻게 작동하나요?

이제 WebRTC가 무엇인지 알았으니, 작동 원리를 살펴보고 실제 응용 프로그램을 몇 가지 살펴보겠습니다.

WebRTC는 다양한 Javascript API와 내장 브라우저 구성 요소를 사용하여 작동합니다. 주요 API는 다음과 같습니다.

-

getUserMedia: 마이크 및 카메라에 액세스하는 데 사용됩니다.

-

RTCPeerConnection: 비디오 및 오디오 통화를 설정하는 데 사용됩니다.

-

RTCDataChannel: P2P 데이터 전송을 활성화하는 데 사용됩니다.

이러한 API를 사용하여 WebRTC가 작동하는 방식을 간략하게 살펴보겠습니다.

1. 미디어 캡처

WebRTC의 첫 번째 단계는 미디어 캡처입니다. 많은 경우 미디어는 필요한 데이터입니다. 웹 브라우저 간에 통신합니다. 이를 수행하려면 WebRTC 애플리케이션이 시작될 때 API가 getUserMedia는 마이크와 카메라에 대한 액세스를 요청합니다. 일반적으로 브라우저의 팝업 탭으로 나타납니다. p;옵션 “허용” 및 “차단 . 허용하면 미디어가 캡처되어 표시 또는 전송할 준비가 됩니다.

2. 신호

WebRTC에서 신호 전달이 특별히 표준화되어 있지는 않지만 여전히 작동 방식의 중요한 단계입니다. 연결을 설정하기 전에 연결하는 브라우저나 모바일 애플리케이션은 정보를 교환해야 합니다. 연결을 설정하는 가장 좋은 방법을 결정하는 데 도움을 줍니다. 이 정보는 세션 제어 메시지, 네트워크 주소 또는 세션 미디어 데이터일 수 있습니다. 일반적으로 신호 전달은 WebSocket, HTTP 또는 기타 유사한 프로토콜을 통해 이루어집니다. />

3. 연결 만들기

WebRTC에서 사용하는 다음 API는 RTCPeerConnection. 이 API를 사용하면 코덱 및 기타 미디어 설정과 같은 연결 매개변수가 협상되고 동의됩니다. 이후 WebRT C는 ICE(Interactive Connectivity Establishment) 프레임워크를 사용하여 피어와 연결하는 가장 좋은 경로를 결정하고 직접 피어 투 피어 연결이 설정됩니다.

4. 데이터 전송

연결이 설정되면 오디오, 비디오 또는 텍스트 파일일 수 있는 미디어 데이터를 이제 실시간으로 피어 간에 전송할 수 있습니다. 데이터는 암호화되어 있습니다. 미디어 데이터에 대한 ng 보안 실시간 전송 프로토콜(SRTP) 및 비미디어 데이터에 대한 데이터그램 전송 계층 보안 (DTLS). 이를 통해 데이터가 전송 중 보호되고 안전하게 보장됩니다.

5. 미디어 커뮤니케이션

미디어 데이터가 전송되는 동안 WebRTC 구성 요소는 대역폭, 미디어 인코딩, 미디어 디코딩, 노이즈 감소, 에코 제거 및 네트워크 변동을 관리합니다.

6. 데이터 채널 통신

마지막 WebRTC API,RTCDataChannel은 이 부분을 처리하는 것입니다. 이 부분은 미디어를 제외한 다른 데이터 형식의 전송을 다룹니다. 이 데이터는 텍스트 채팅, 게임 데이터 또는 파일 전송일 수 있습니다.

7. 세션 종료

통신이 완료되면 세션은 세션을 설정하는 데 사용된 것과 동일한 신호 프로세스를 사용하여 종료됩니다.

이제 WebRTC가 어떻게 작동하는지 알았으니, 실제 응용 프로그램을 몇 가지 나열해 보겠습니다.

-

Google의 게임 플랫폼, Stadia.

-

사물 인터넷.

-

토런트 파일 전송.

-

금융 애플리케이션 및 거래 플랫폼.

-

증강 현실 및 가상 현실.

-

음성 및 화상 통화.

-

고객 지원 및 실시간 채팅.

-

온라인 교육 및 e러닝.

WebRTC 누출이란 무엇인가요?

WebRTC 연결에는 신호 전송 및 연결 생성 단계 동안 기밀 정보의 교환 및 전송이 필요하다는 것을 알고 있으므로 WebRTC 누출 중에 어떤 일이 발생하는지 추론할 수 있습니다.

그럼 WebRTC 유출이란 무엇일까요? WebRTC 유출 은 WebRTC 전송 중에 발생하는 보안 침해로 IP 주소가 노출될 수 있습니다.

귀하의 IP 주소는 온라인 익명성의 중요한 부분이며, 침해될 경우 귀하의 위치와 ISP(인터넷 서비스 제공업체). 이 정보가 악의적인 해커의 손에 들어가면 많은 문제를 겪을 수 있습니다.

WebRTC 유출은 발생할 때 확실히 위험하며 Firefox, Opera, Chrome, Microsoft Edge와 같은 브라우저를 사용하는 경우 오페라, 이런 유출 위험이 더 큽니다. 주로 이런 웹 브라우저가 기본적으로 WebRTC를 활성화해 제공하기 때문입니다. />

WebRTC 누수 확인 방법

WebRTC 누출을 확인하는 몇 가지 방법은 다음과 같습니다.

1. 온라인 WebRTC 누출 테스트

지금은 여러 가지 온라인 WebRTC 유출 테스트가 있으며, 이를 사용하여 브라우저에 유출이 있는지 확인할 수 있습니다. 가장 인기 있는 테스트는 다음과 같습니다.

2. 수동 WebRTC 유출 테스트

온라인 WebRTC 유출 테스트를 완전히 신뢰하지 않는다면 수동으로 확인할 수 있습니다. 이 과정은 꽤 지루하지만 Chrome에서 수동 WebRTC 유출 테스트를 수행하는 방법을 간략하게 설명합니다.

-

시크릿 모드로 새 Chrome 창 열기

-

창을 마우스 오른쪽 버튼으로 클릭하고 “페이지 검사”를 선택하세요. 개발자 도구가 열립니다.

-

이 메시지가 나타나면 콘솔”탭으로 이동하세요.

-

이 코드를 복사하여 붙여넣으세요:

var rtc = window.RTCPeerConnection || window.mozRTCPeerConnection || window.webkitRTCPeerConnection; var pc = 새 rtc({ iceServers: [] }); pc.createDataChannel(""); pc.createOffer(pc.setLocalDescription.bind(pc), function() {}); pc.onicecandidate = function(ice) { console.log("IP 주소: " + ice.candidate.candidate.split(" ")[4]); };

-

“붙여넣기 허용”을 입력하고 코드를 실행합니다.

코드를 실행한 후, 표시되는 IP 주소가 실제 IP 주소인 경우 WebRTC 유출 위험이 있습니다.(IP 주소를 확인할 수 있습니다.여기.)

이 프로세스는 Windows 및 Mac의 Google Chrome에만 적용됩니다. 다른 브라우저는 확인하기가 훨씬 어렵지만, 이러한 다른 브라우저에서 WebRTC 유출을 방지하는 방법에 대해서는 “WebRTC 유출을 차단하는 방법” 이 기사의 섹션입니다.

3. WebRTC 누출 테스트 브라우저 확장 프로그램 사용

WebRTC 유출을 확인하는 최종 방법은 간단히 브라우저에 브라우저 확장 프로그램을 추가하고 실행하는 것입니다. 더 신뢰할 수 있는 확장 프로그램 중 일부에는 WebRTC Control(크롬, Firefox) 및uBlock Origin.

WebRTC 누수 방지 방법

WebRTC 누수를 방지하는 방법을 알아보겠습니다.

1. 브라우저에서 WebRTC 비활성화

이러한 브라우저의 데스크톱 버전에서 WebRTC를 비활성화하는 방법을 살펴보겠습니다.

Firefox 브라우저에서 WebRTC를 비활성화하는 방법

-

주소창에 about:config를 입력하세요

-

“위험을 감수합니다!를 클릭하세요. ” 버튼

-

검색 창에 media.peerconnection.enabled를 입력하세요.

-

값을 "false"로 변경하려면 두 번 클릭하세요.

Opera 브라우저에서 WebRTC를 비활성화하는 방법

-

Opera 브라우저에서 설정으로 이동하세요

-

왼쪽에 있는 고급 섹션을 확장하고 개인정보 보호 및 보안을 클릭하세요.

-

WebRTC로 스크롤하여 프록시되지 않은 UDP 비활성화 라디오 버튼을 선택합니다.

-

탭을 닫으면 설정이 자동으로 저장됩니다.

Microsoft Edge 브라우저에서 WebRTC를 비활성화하는 방법

Edge 브라우저에서 WebRTC를 100% 비활성화하는 방법은 없지만 다음과 같이 WebRTC 연결 중에 IP를 마스크할 수 있습니다.

-

주소 표시줄에 about:flags를 입력하세요.

-

“WebRTC 연결을 통해 내 로컬 IP 주소 숨기기”로 표시된 옵션을 선택하세요.

2. 브라우저 확장 프로그램 사용

WebRTC 유출을 방지하는 브라우저 확장 프로그램은 Chrome 및 Firefox 브라우저에서 작동합니다. WebRTC 유출 테스트와 마찬가지로 WebRTC 유출을 방지하는 가장 신뢰할 수 있는 확장 프로그램은 WebRTC Control(크롬, Firefox) 및uBlock Origin도 있습니다. Chrome용 WebRTC 네트워크 제한기.

3. 프록시 또는 VPN을 사용하세요.

훌륭한 VPN은 IP 주소를 효과적으로 마스킹할 수 있습니다. 따라서 WebRTC 유출이 발생하더라도 유출된 IP 주소는 ;가짜 VPN이 될 수 없습니다. ExpressVPN과 같은 훌륭한 VPN 중 일부는 브라우저에서 확장 프로그램을 사용하여 WebRTC를 강제로 비활성화할 수도 있습니다. 크롬, 파이어폭스, 및 Edge. 시도해 볼 수 있는 다른 VPN으로는 SurfShark VPN 및 NordVPN.

4. 탐지 방지 브라우저를 사용하세요.

WebRTC 유출로부터 자신을 보호하는 마지막이자 아마도 가장 좋은 방법은 매우 좋은 탐지 방지 브라우저를 사용하는 것입니다. 좋은탐지 방지 브라우저는 IP 주소를 가리는 것 이상의 기능을 하며, 디지털 지문도 위조합니다. 탐색하는 동안 100% 익명으로 보호됩니다.

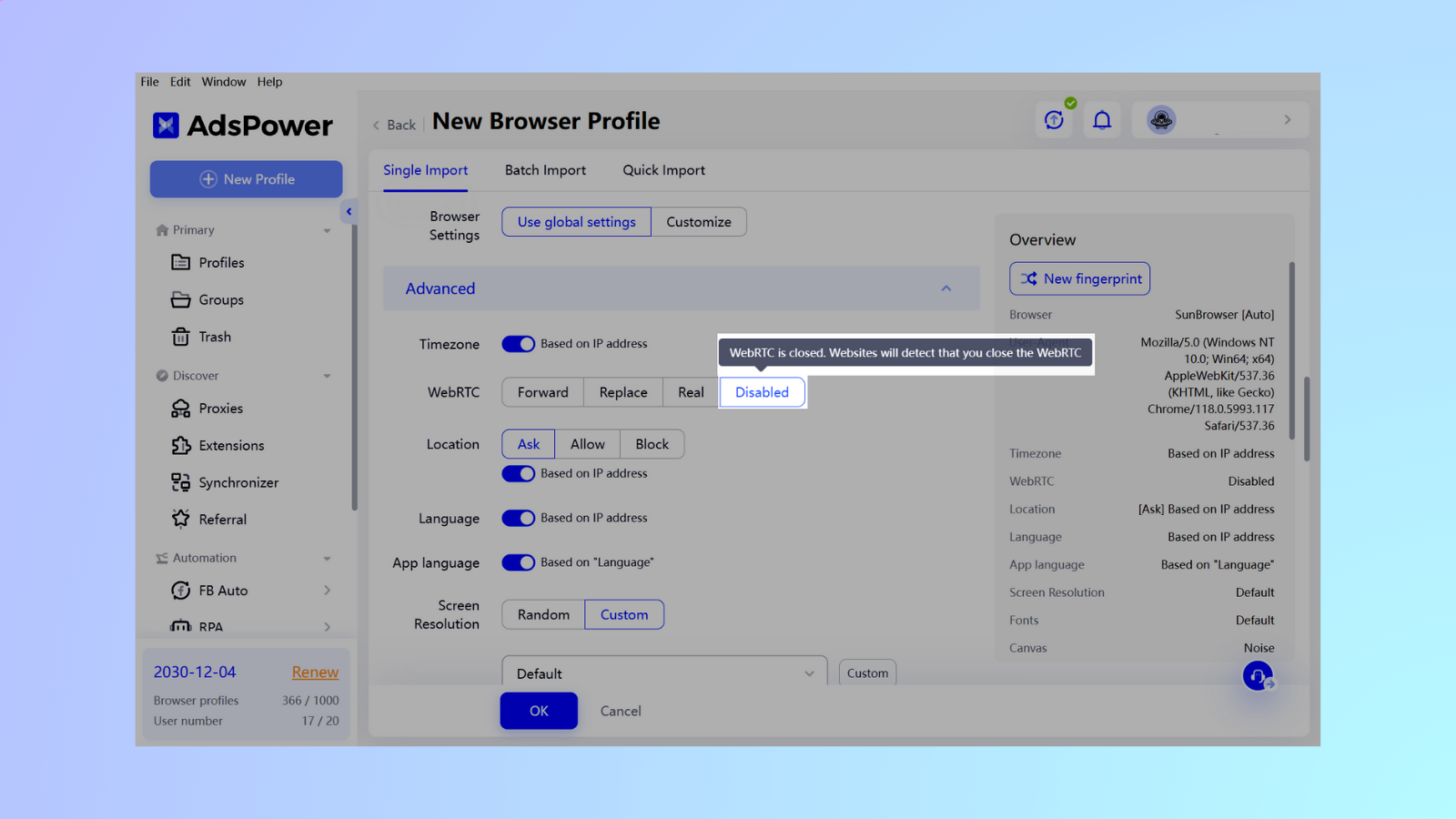

AdsPower에서 WebRTC 유출을 방지하는 옵션

AdsPower 앱을 열고 브라우저 프로필 설정 페이지로 이동하세요. 여기에서 WebRTC를 고급 섹션. AdsPower에서 WebRTC 유출을 방지하는 네 가지 방법을 안내해 드리겠습니다.

-

전달: Google을 통해 전달하여 실제 IP를 마스크합니다. 보안 수준이 높은 웹사이트(Ebay 및 Discord)에서 사용됩니다.

-

바꾸기: WebRTC가 활성화되었습니다. 공개 IP는 프록시 IP로 대체되고 로컬 IP는 마스크됩니다.

-

실제: WebRTC가 활성화되었습니다. 실제 IP 주소가 사용됩니다.

-

비활성화: WebRTC가 닫혔습니다. 웹사이트에서 WebRTC를 닫았다는 것을 감지합니다.

WebRTC 마스킹은 특정 데이터(예: 미디어)에 대해 프록시 서버를 우회하여 더 엄격한 개인 정보 보호 요구 사항을 제공할 수 있습니다. 그러나 이 전달 모드에는 전송이 필요합니다. 전송 서버를 통해 데이터를 전송하면 통신 속도가 느려질 수 있습니다. 더 엄격한 마스킹을 사용하면 속도 영향이 증가합니다. 비활성화> 전달> 바꾸기 > 실제.

균형 찾기: 선택하는 마스크 수준은 우선순위에 따라 달라집니다. 익명성이 가장 중요하다면 더 엄격하게 p;설정은 가끔 불편을 겪을 수 있지만 그럴 만한 가치가 있습니다. 하지만 웹사이트 접속이 원활해야 한다면, 좀 더 가벼운 터치가 더 나을 수도 있습니다.

결론

이제 WebRTC가 얼마나 유용한지, 그리고 귀찮은 WebRTC 유출로 인해 IP 주소가 잘못된 사람들에게 노출될 수 있는 방법을 알아야 합니다. 또한 WebRTC 유출 테스트를 수행하는 방법을 알고 있어야 합니다. 이를 통해 WebRTC 유출 위험이 있는지 확인하고 유출을 방지하는 방법도 알아야 합니다.

전반적으로, 이 목록에는 WebRTC 유출을 방지하기 위한 개별적인 방법이 많이 있지만, 두 가지 또는 bsp;더욱 확실해지기 위해 예방 방법을 더 많이 사용하세요. 그리고 그것이 번거롭다고 느껴진다면, 탐지 방지 브라우저를 사용하는 것으로 전환하세요. 특히 AdsPower를 이용하시면 온라인 익명성이 침해되지 않는다는 점을 확신하실 수 있습니다.

다른 사람이 읽은 항목

- 브라우저 핑거프린팅과 계정 정지: 원인 분석 및 AdsPower를 통한 해결 방법

브라우저 핑거프린팅과 계정 정지: 원인 분석 및 AdsPower를 통한 해결 방법

브라우저 핑거프린트 불일치가 계정 정지를 유발하는 메커니즘과 리얼 브라우저 코어 및 네이티브 모바일 시뮬레이션을 갖춘 AdsPower의 듀얼 엔진 아키텍처가 이를 방지하는 방법

- 2025년 최고의 Whoer 대체 사이트 8곳 (정확하고 개인 정보가 보호되는 IP 확인 도구)

2025년 최고의 Whoer 대체 사이트 8곳 (정확하고 개인 정보가 보호되는 IP 확인 도구)

Whoer.net의 대안을 찾고 계신가요? 정확하고 개인 정보 보호가 철저한 지문 분석 및 향상된 온라인 기능을 제공하는 최고의 IP 확인 도구 8가지(2025년 기준) 목록을 확인해 보세요.

- WebRTC는 무엇에 사용되나요? WebRTC가 IP 주소를 유출할까요?

WebRTC는 무엇에 사용되나요? WebRTC가 IP 주소를 유출할까요?

WebRTC가 무엇인지, 어떤 용도로 사용되는지, IP 주소가 유출되는지 여부, 그리고 AdsPower의 WebRTC 모드와 같은 도구를 사용하여 보안을 유지하는 방법에 대해 알아보세요.

- RDP vs Antidetect Browser: 차이점은 무엇이고 어느 것이 더 안전한가요?

RDP vs Antidetect Browser: 차이점은 무엇이고 어느 것이 더 안전한가요?

계정 관리에 RDP 또는 안티디텍트 브라우저를 사용하고 계신가요? RDP와 안티디텍트 브라우저의 차이점과 사용 방법을 확인하세요.

- 크로스 브라우저 핑거프린팅: 스테로이드를 이용한 사용자 추적

크로스 브라우저 핑거프린팅: 스테로이드를 이용한 사용자 추적

웹사이트는 크로스 브라우저 핑거프린팅을 통해 사용자를 추적할 수 있습니다. 이 글에서는 크로스 브라우저 핑거프린팅의 위험성과 개인정보 보호 대책에 대해 살펴봅니다.