Wat zijn WebRTC-lekken en hoe voorkom je ze?

Neem een snelle blik

Ontgrendel de kracht van wereldwijde toegang met onze gids voor het selecteren en configureren van proxy's in AdsPower. Verbeter uw online aanwezigheid en omzeil eenvoudig geografische beperkingen. Beheers de kunst van proxybeheer en geef uw digitale strategie vandaag nog een boost!

Voordat we ingaan op wat eaks zijn, moeten we weten wat WebRTC is. Dus wat is WebTRC?

Wat is WebTRC?

WebTRC is de afkorting van Web Real Time Communication. Het is een open-source webprotocol dat nu vooraf is geïnstalleerd in veel webbrowsers en mobiele applicaties. Met WebTRC kunnen webbrowsers en mobiele applicaties in realtime informatie met elkaar delen. Deze informatie kan bestaan uit audio, video of zelfs tekstbestanden.

WebRTC is ontwikkeld om een gestandaardiseerde en efficiënte methode te creëren voor peer-to-peercommunicatie in realtime tussen webbrowsers en sommige compatibele apps, zonder dat er plug-ins van derden of complexe installaties nodig zijn.

Veel bedrijven die tegenwoordig videoconferenties, spraakoproepen en livestreamingdiensten aanbieden, zoals Google, Zoom, Facebook, Snap Inc. en UberConference, gebruiken allemaal het WebRTC-protocol.

Hoe werkt WebRTC?

Nu we weten wat WebRTC is, gaan we snel kijken hoe het werkt en enkele toepassingen in de praktijk noemen.

WebRTC maakt gebruik van een heleboel JavaScript-API's en ingebouwde browsercomponenten om te functioneren. De belangrijkste API's zijn:

-

getUserMedia: wordt gebruikt om toegang te krijgen tot de microfoon en camera.

-

RTCPeerConnection: Gebruikt voor het inschakelen van video- en audiogesprekken.

-

RTCDataChannel: Gebruikt voor het mogelijk maken van peer-to-peer gegevensoverdracht.

Met deze API's is hier een kort overzicht van hoe WebRTC werkt:

1. Media-opname

De allereerste stap van WebRTC is het vastleggen van media. In veel gevallen zijn de media de gegevens die nodig zijn om worden gecommuniceerd tussen webbrowsers. Om dit uit te voeren, moet de API, getUserMedia vraagt toegang tot uw microfoon en camera. Dit verschijnt meestal als een pop-uptabblad in uw browser met de opties "toestaan" en "blokkeren". Zodra u toestemming geeft, wordt de media vastgelegd en is deze klaar om te worden weergegeven of verzonden.

2. Signalering

Hoewel signalering niet specifiek gestandaardiseerd is in WebRTC, is het toch een cruciale stap in de werking ervan. Voordat er verbinding wordt gemaakt, moeten de verbindende browsers of mobiele applicaties informatie uitwisselen die hen helpt bepalen wat de beste manier is om een verbinding tot stand te brengen. Deze informatie kan bestaan uit sessiebeheerberichten, netwerkadressen of sessiemediagegevens. Signalering vindt doorgaans plaats via WebSocket, HTTP of andere vergelijkbare protocollen.

3. Verbinding maken

De volgende API die WebRTC gebruikt, is RTCPeerConnection. Met deze API worden verbindingsparameters zoals de codec en andere media-instellingen onderhandeld en overeengekomen. Hierna gebruikt WebRTC het ICE-framework (Interactive Connectivity Establishment) om het beste pad voor verbinding met peers te bepalen en wordt een directe peer-to-peerverbinding tot stand gebracht.

4. Gegevensoverdracht

Zodra de verbinding tot stand is gebracht, kunnen de mediagegevens, zoals audio, video of zelfs tekstbestanden, in realtime tussen peers worden verzonden. De gegevens worden ook versleuteld met Secure Real-time Transport Protocol (SRTP) voor mediagegevens en Datagram Transport Layer Security (DTLS) voor niet-mediagegevens. Dit garandeert dat de gegevens beschermd en veilig zijn tijdens de overdracht.

5. Mediacommunicatie

Terwijl de mediagegevens worden overgedragen, beheren WebRTC-componenten de bandbreedte, mediacodering, mediadecodering, ruisonderdrukking, echo-onderdrukking en netwerkschommelingen.

6. Datakanaalcommunicatie

De laatste WebRTC API, RTCDataChannel, verzorgt dit onderdeel. Dit onderdeel behandelt de overdracht van andere gegevensvormen dan media. Deze gegevens kunnen bestaan uit tekstchats, gamegegevens of bestandsoverdrachten.

7. Sessiebeëindiging

Wanneer de communicatie is voltooid, wordt de sessie beëindigd met hetzelfde signaleringsproces dat is gebruikt om de sessie tot stand te brengen.

Nu we weten hoe WebRTC werkt, laten we eens een paar van de echte toepassingen op een rijtje zetten:

-

Google's gamingplatform, Stadia.

-

Internet der Dingen.

-

Bestandsoverdracht via Torrents.

-

Financiële applicaties en handelsplatformen.

-

Augmented en virtual reality.

-

Spraak- en videogesprekken.

-

Klantenondersteuning en livechats.

-

Online onderwijs en e-learning.

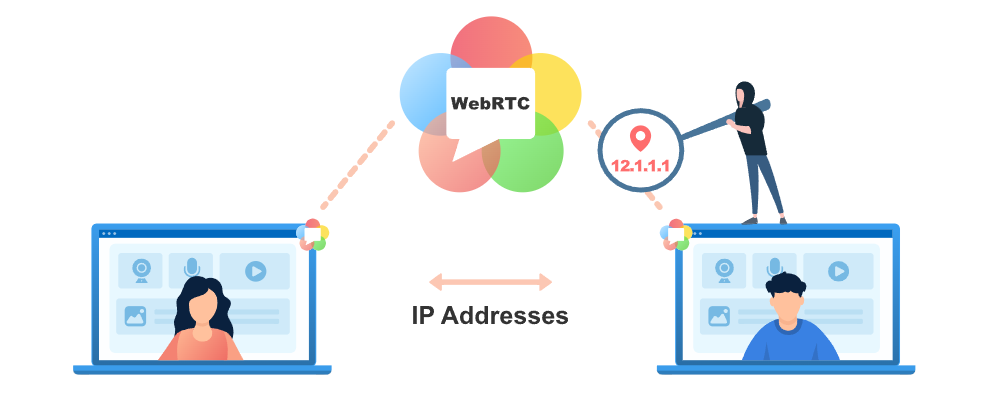

Wat zijn WebRTC-lekken?

Wetende dat WebRTC-verbindingen de uitwisseling en overdracht van vertrouwelijke informatie vereisen tijdens de signalerings- en verbindingsfase, kunnen we afleiden wat er gebeurt tijdens een WebRTC-lek.

Wat zijn WebRTC-lekken? WebRTC-lekken zijn beveiligingsinbreuken die optreden tijdens een WebRTC-overdracht en die ertoe kunnen leiden dat uw IP-adres wordt blootgesteld.

Uw IP-adres is een cruciaal onderdeel van uw online anonimiteit en kan, indien gecompromitteerd, uw locatie en uw ISP (internetprovider) onthullen. Deze informatie kan in handen van kwaadwillende hackers veel problemen voor u opleveren.

WebRTC-lekken zijn absoluut gevaarlijk wanneer ze optreden. Als u browsers zoals Firefox, Opera, Chrome, Microsoft Edge en Opera gebruikt, loopt u een groter risico op deze lekken. Dit komt vooral doordat deze webbrowsers standaard WebRTC hebben ingeschakeld.

Hoe u kunt controleren op WebRTC-lekken

Hier zijn enkele manieren om te controleren op WebRTC-lekken:

1. Online WebRTC-lektests

Er zijn momenteel meerdere online WebRTC-lektests die u kunt gebruiken om te controleren of er lekken in uw browser zijn. Enkele van de populairste zijn:

2. Handmatige WebRTC-lektests

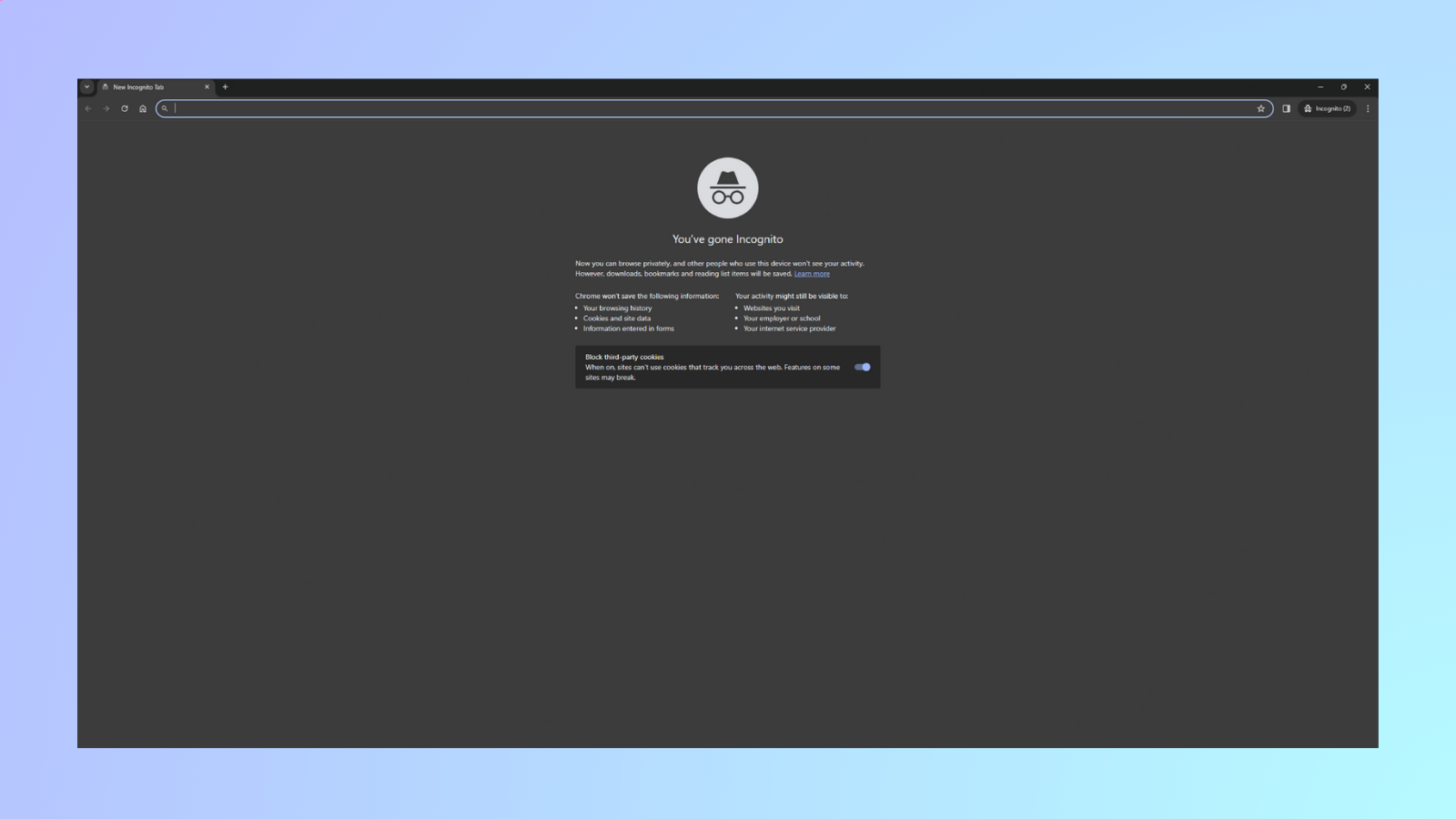

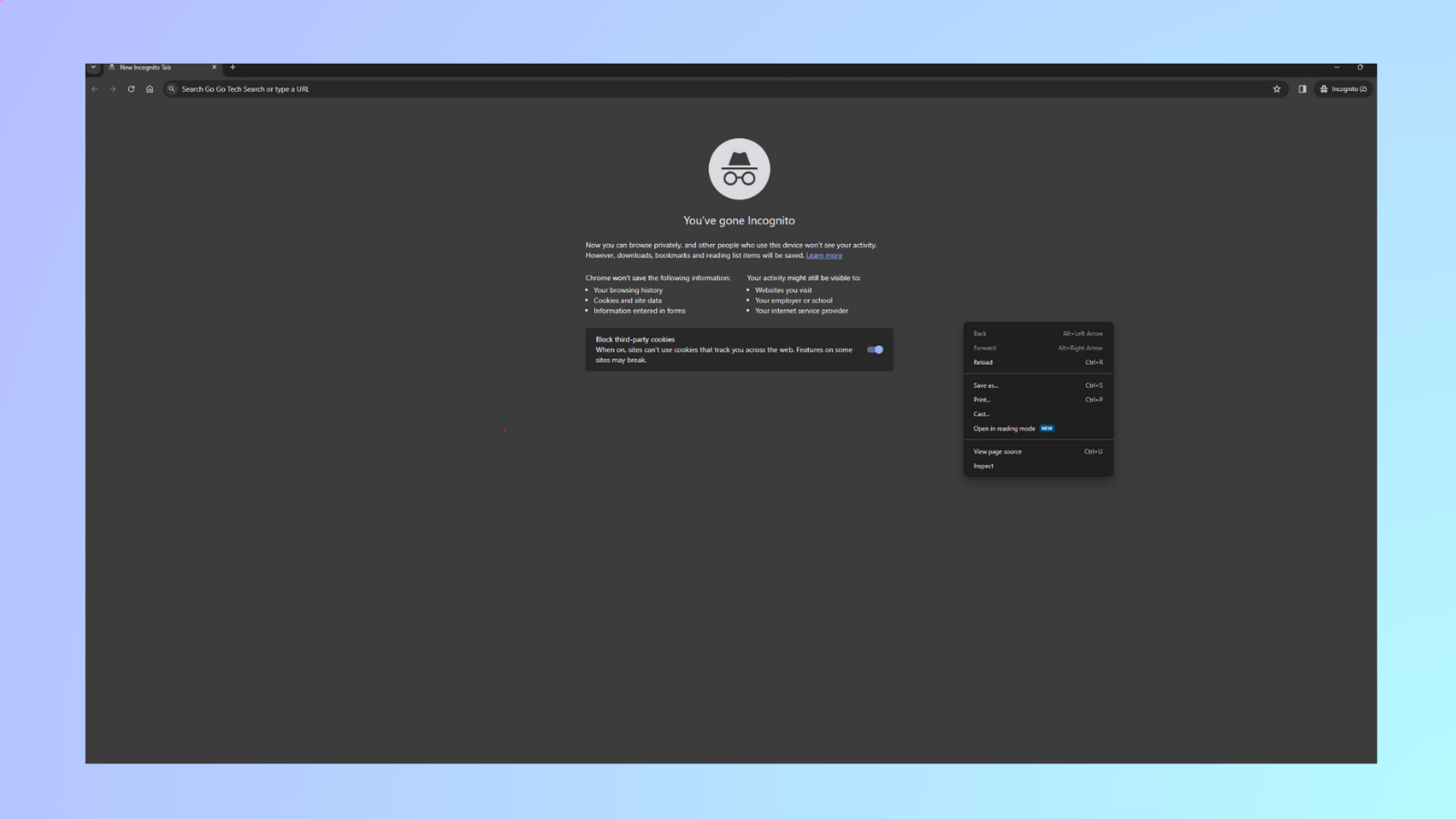

Als u online WebRTC-lektests niet helemaal vertrouwt, kunt u handmatig controleren. Het proces is vrij omslachtig, maar hier is een korte uitleg over hoe u een handmatige WebRTC-lektest in Chrome uitvoert.

-

Open een nieuw Chrome-venster in de incognitomodus

-

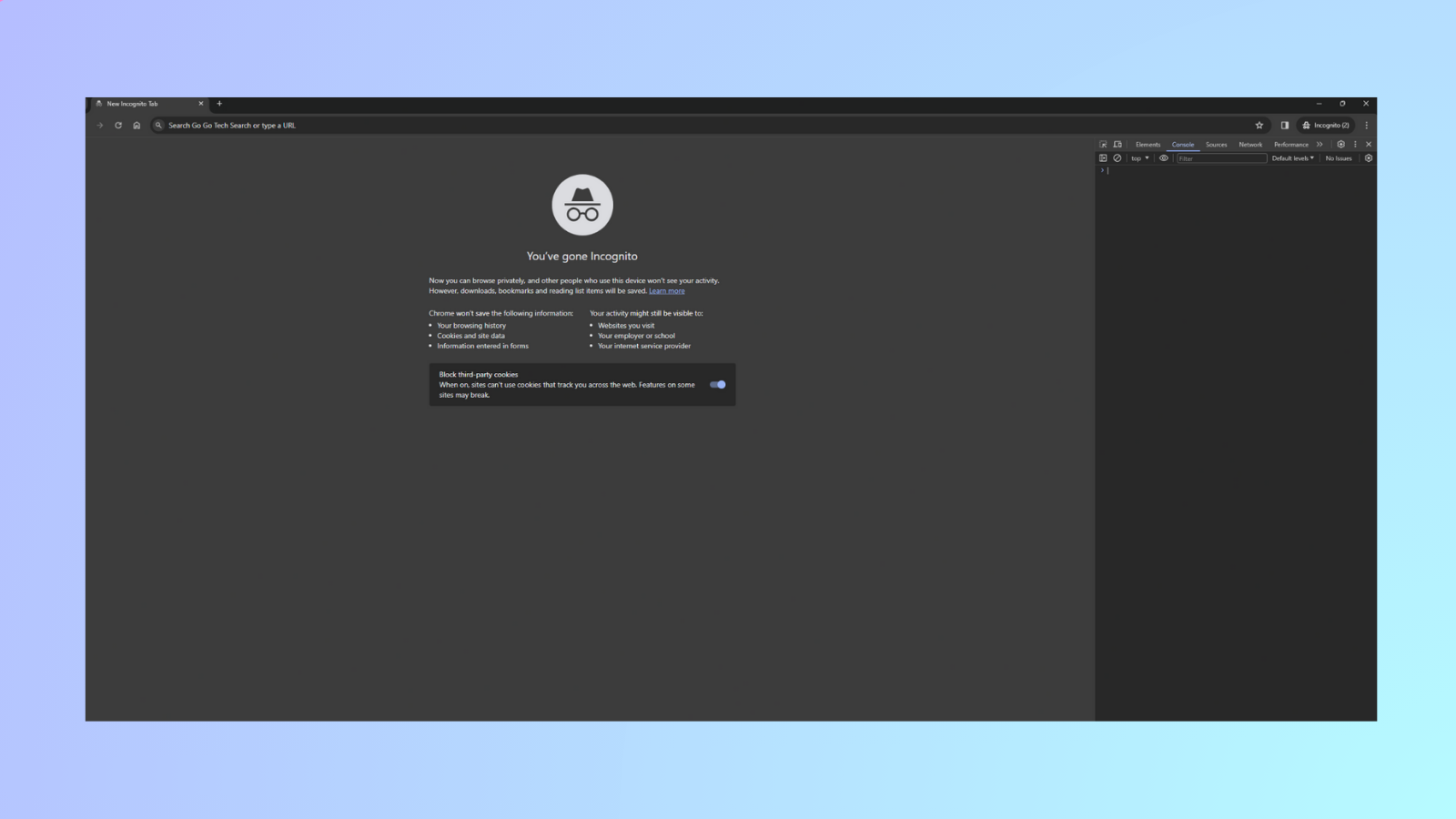

Klik met de rechtermuisknop op het venster en selecteer 'Pagina inspecteren'. Dit zou de ontwikkelaarstools moeten openen.

-

Ga naar het tabblad "Console" wanneer dit verschijnt.

-

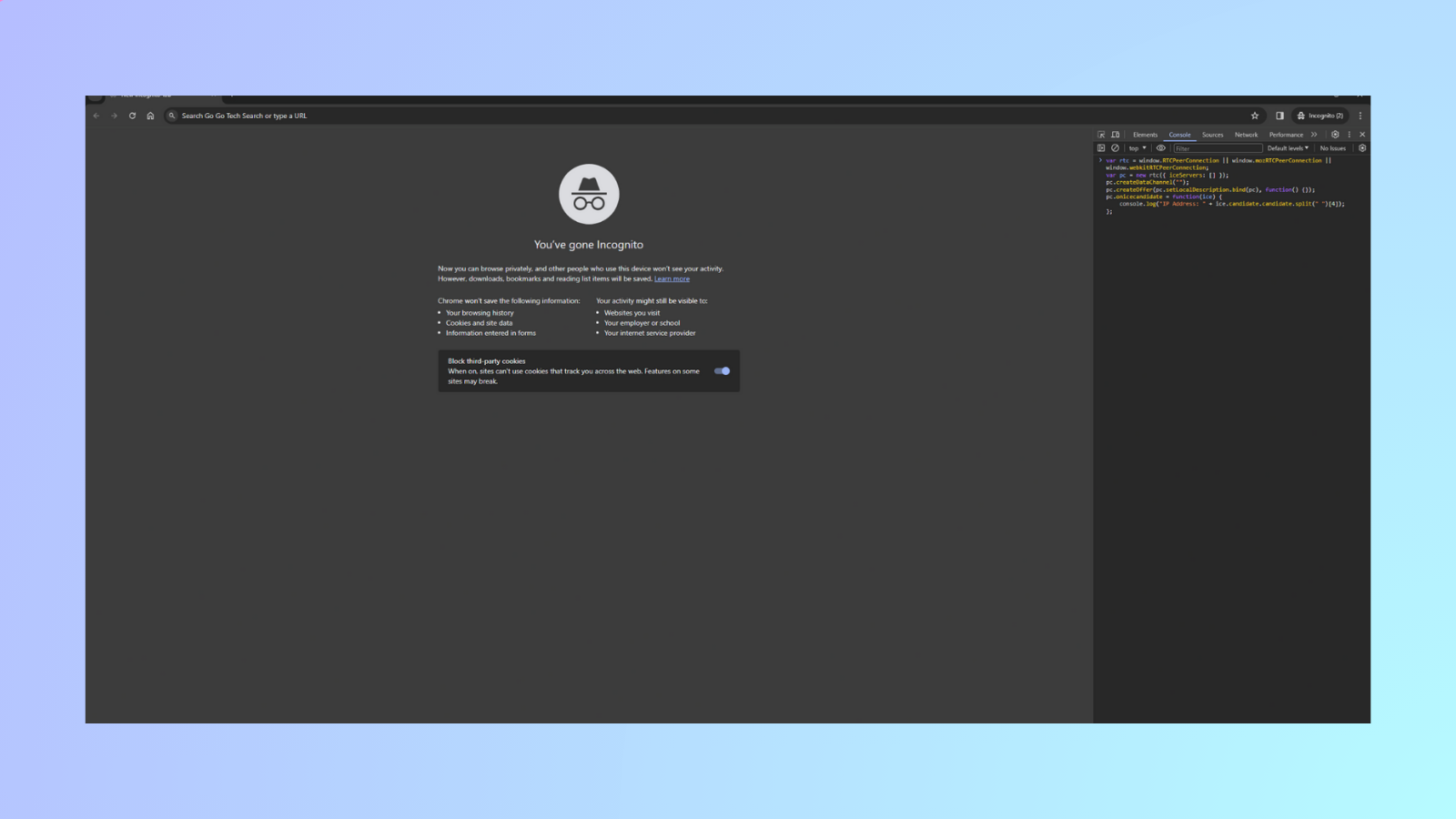

Kopieer en plak deze code:

var rtc = window.RTCPeerConnection || window.mozRTCPeerConnection || window.webkitRTCPeerConnection; var pc = new rtc({ iceServers: [] }); pc.createDataChannel(""); pc.createOffer(pc.setLocalDescription.bind(pc), function() {}); pc.onicecandidate = function(ice) { console.log("IP-adres: " + ice.candidate.candidate.split(" ")[4]); };

-

Typ "plakken toestaan" en voer de code uit.

Nadat u de code hebt uitgevoerd en het IP-adres dat verschijnt uw werkelijke IP-adres is, loopt u het risico op een WebRTC-lek. (U kunt uw IP-adres controlerenhier.)

Dit proces is alleen voor Google Chrome op Windows en Mac. Andere browsers zijn veel moeilijker te controleren, maar we zullen het erover hebben hoe u WebRTC-lekken in deze andere browsers kunt voorkomen in deHet gedeelte "WebRTC-lekken blokkeren" van dit artikel.

3. Gebruik WebRTC-lektestbrowserextensies

De laatste methode om te controleren op WebRTC-lekken is door simpelweg browserextensies aan uw browser toe te voegen en deze uit te voeren. Enkele van de meest betrouwbare zijn onder andere WebRTC Control(Chrome, Firefox) en uBlock Origin.

Hoe u WebRTC-lekken voorkomt

Laten we eens kijken hoe u WebRTC-lekken voorkomt:

1. WebRTC uitschakelen in uw browser

Laten we eens kijken hoe u WebRTC kunt uitschakelen in de desktopversies van deze browsers.

WebRTC uitschakelen in de Firefox-browser

-

Typ about:config in de adresbalk

-

Klik op de knop "Ik accepteer het risico!"

-

Typ media.peerconnection.enabled in de zoekbalk

-

Dubbelklik om de waarde te wijzigen naar "false"

WebRTC uitschakelen in de Opera-browser

-

Ga naar de instellingen van uw Opera-browser

-

Breid het gedeelte Geavanceerd aan de linkerkant uit en klik op Privacy en beveiliging

-

Scroll naar beneden naar WebRTC en selecteer de keuzerondje 'UDP zonder proxy uitschakelen'

-

Sluit het tabblad. De instellingen worden automatisch opgeslagen.

WebRTC uitschakelen in de Microsoft Edge-browser

Er is geen manier om WebRTC 100% uit te schakelen in uw Edge-browser, maar u kunt wel uw IP-adres maskeren tijdens WebRTC-verbindingen, zoals dit:

-

Typ about:flags in de adresbalk

-

Vink de optie "Mijn lokale IP-adres verbergen via WebRTC-verbindingen" aan

2. Gebruik browserextensies

De browserextensiemethode om WebRTC-lekken te voorkomen werkt voor Chrome- en Firefox-browsers. En net als bij WebRTC-lektests zijn de meest betrouwbare extensies voor het voorkomen van WebRTC-lekken WebRTC Control (Chrome, Firefox) en uBlock Origin. Er is ook WebRTC-netwerkbegrenzer voor Chrome.

3. Gebruik een proxy of VPN

Een geweldige VPN zou geweldig werk kunnen doen door uw IP-adres te maskeren. Dus zelfs als er een WebRTC-lek optreedt, zorgt het gelekte IP-adres ervoor dat u Het zou nep kunnen zijn. Sommige geweldige VPN's, zoals ExpressVPN, staan je ook toe om WebRTC geforceerd uit te schakelen in je browser met behulp van hun extensies voor Chrome, Firefox, en Edge. Andere VPN's die u kunt proberen, zijn onder andere SurfShark VPN en NordVPN.

4. Gebruik een antidetectbrowser

De laatste en misschien wel beste manier om uzelf te beschermen tegen WebRTC-lekken is door een zeer goede antidetectbrowser te gebruiken. Een goedeantidetecterende browser doet meer dan alleen je IP-adres maskeren; ze imiteren ook je digitale vingerafdrukken. Hierdoor ben je 100% anoniem terwijl je aan het browsen bent.

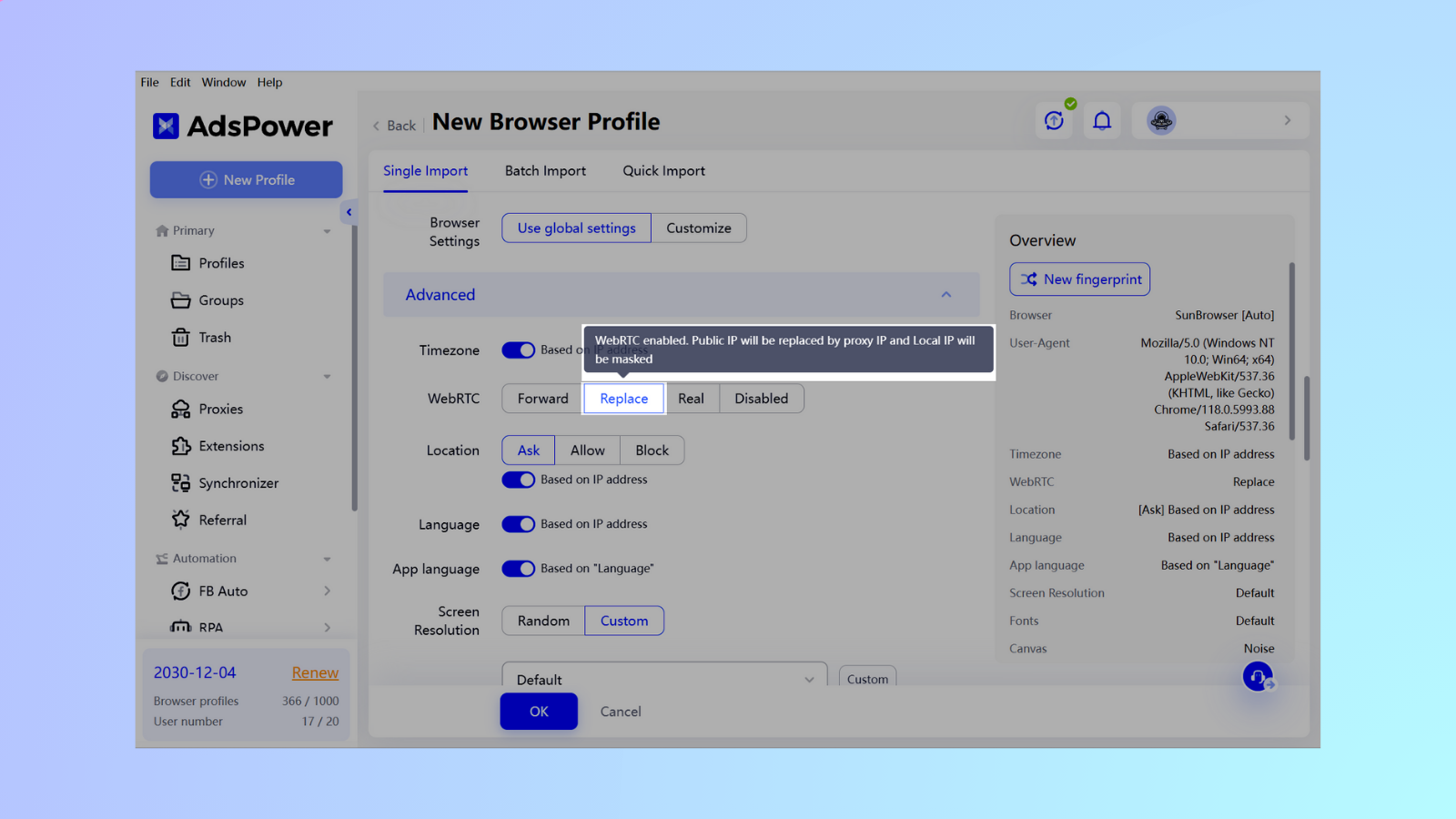

Opties voor het voorkomen van WebRTC-lekken in AdsPower

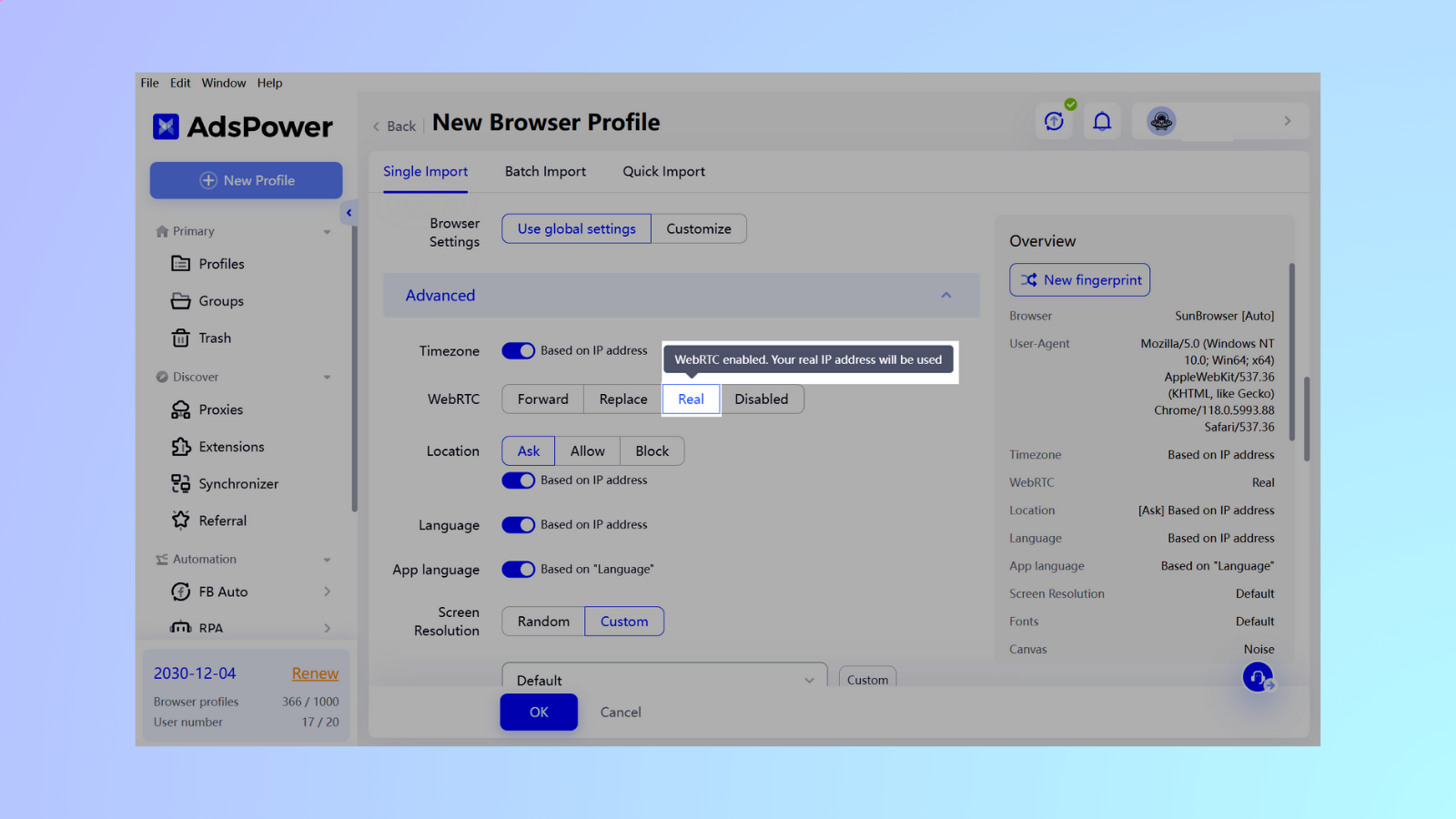

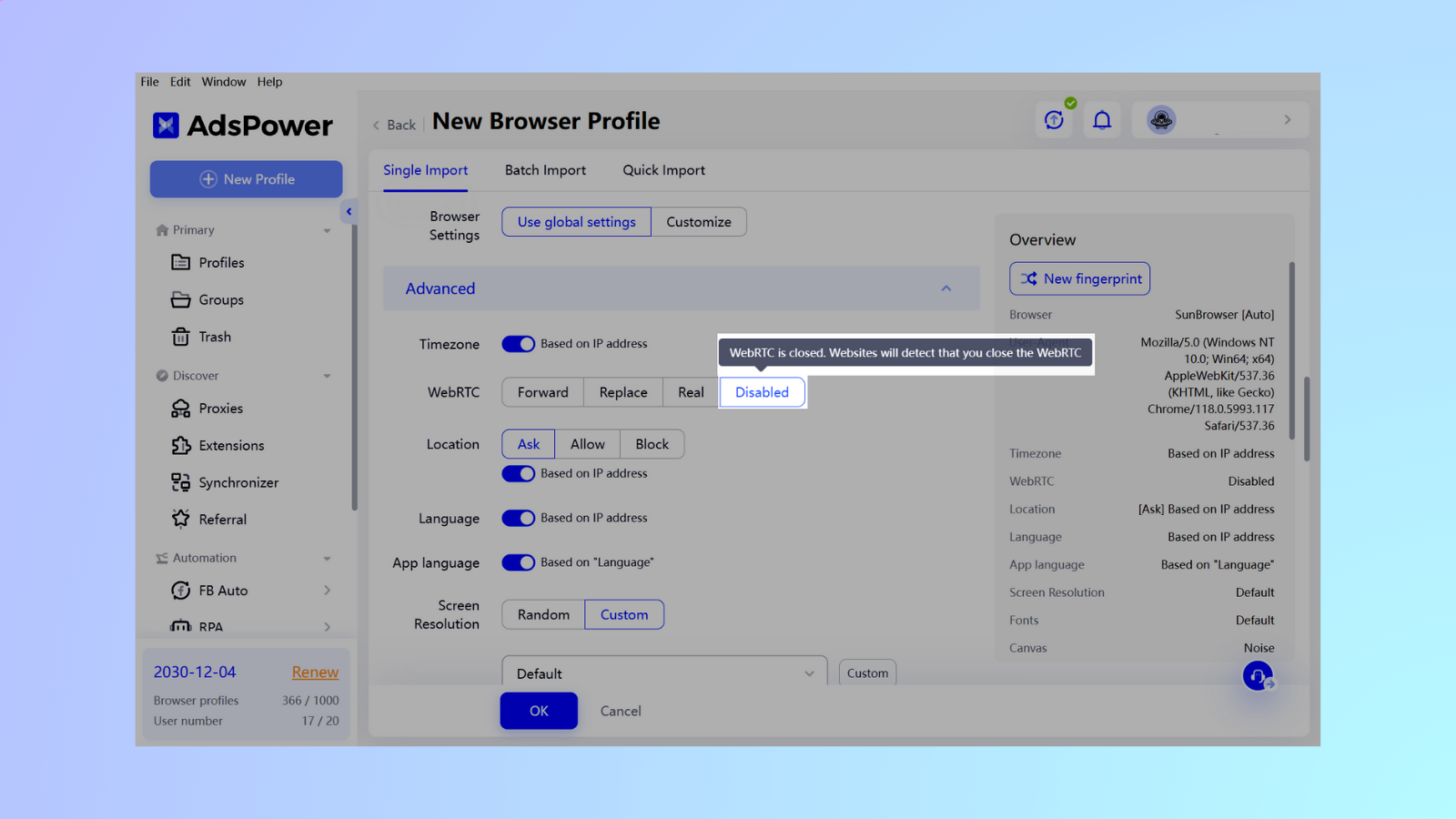

Open deAdsPower-app en navigeer naar de pagina met browserprofielinstellingen. Hier vindt u WebRTC in het gedeelte Geavanceerd. We laten je de vier methoden zien om WebRTC-lekken in AdsPower te voorkomen:

-

Doorsturen: Doorsturen via Google om het echte IP-adres te maskeren. Gebruikt voor websites met een hoge beveiliging (Ebay en Discord).

-

Vervangen: WebRTC ingeschakeld. Openbaar IP-adres wordt vervangen door proxy-IP en lokaal IP-adres wordt gemaskeerd.

-

Echt: WebRTC ingeschakeld. Uw echte IP-adres wordt gebruikt.

-

Uitschakelen: WebRTC gesloten. De website detecteert dat u de WebRTC sluit.

WebRTC-maskering kan in sommige gevallen strengere privacyvereisten bieden door proxyservers te omzeilen voor bepaalde gegevens, zoals media. Deze doorstuurmodus vereist echter het verzenden van gegevens via een transitserver, wat de communicatie mogelijk kan vertragen. De snelheidsimpact neemt toe met strengere maskering: Uitschakelen > Doorsturen > Vervangen > Echt.

De balans vinden: Het niveau van maskering dat u kiest, hangt af van uw prioriteiten. Als anonimiteit voorop staat, kunnen strengere instellingen het ongemak soms wel waard zijn. Maar als naadloze websitetoegang cruciaal is, is een lichtere aanpak wellicht beter.

Conclusie

U zou nu moeten weten hoe nuttig WebRTC is en hoe de vervelende WebRTC-lekken uw IP-adres aan de verkeerde mensen kunnen blootstellen. U moet ook weten hoe u WebRTC-lektests kunt uitvoeren om te weten of u risico loopt op WebRTC-lekken en hoe u deze kunt voorkomen.

Alles bij elkaar genomen, hoewel er veel individuele methoden op deze lijst staan om WebRTC-lekken te voorkomen, zou het het beste zijn om te kiezen voor een combinatie van twee of meer van de preventiemethoden worden gewoon zekerder. En als dat als een gedoe voelt, schakel dan gewoon over op een antidetectbrowser, vooral AdsPower, en u kunt erop vertrouwen dat uw online anonimiteit gewaarborgd blijft.

Veelgestelde vragen over WebRTC-lekken

1. Moet ik WebRTC uitschakelen?

Het uitschakelen van WebRTC kan uw online privacy verbeteren, vooral als u vermoedt dat uw IP-adres mogelijk openbaar is. Hoewel het uitschakelen van WebRTC niet altijd nodig is, is het een aanbevolen stap als u tools gebruikt die mogelijk geen volledige bescherming bieden tegen lekken.

2. Is WebRTC een beveiligingsrisico?

WebRTC vormt op zichzelf geen beveiligingsrisico, maar de mogelijkheid om uw echte IP-adres te delen met websites of andere gebruikers kan privacyrisico's opleveren. Dit geldt met name bij het gebruik van VPN's of proxyservices, aangezien een WebRTC-lek deze beveiliging kan omzeilen.

Mensen lezen ook

- De 10 beste ongeblokkeerde browsers in 2024 | AdsPower

De 10 beste ongeblokkeerde browsers in 2024 | AdsPower

- Top 10 anti-vingerafdrukbrowsers 2024 | AdsPower

Top 10 anti-vingerafdrukbrowsers 2024 | AdsPower

Descoperă cele mai bune browsere anti-amprentă din 2025 și cum ajută la gestionarea mai multor identități online, asigurând în același timp anonimatul.

- Instagram gehackt: Kan ik mijn gehackte Instagram-account terugkrijgen? | AdsPower

Instagram gehackt: Kan ik mijn gehackte Instagram-account terugkrijgen? | AdsPower

Protejează-ți datele și contul cu ghidul nostru! Învață să-ți recuperezi Instagram-ul spart și să previi viitoarele atacuri cibernetice.

- Mijn Facebook-account gehackt: hoe te herstellen in 2024 | AdsPower

Mijn Facebook-account gehackt: hoe te herstellen in 2024 | AdsPower

Descoperă cum să recuperezi un cont de Facebook spart! Și învață sfaturi practice pentru a-ți consolida securitatea contului.