Paano Nagti-trigger ng mga Pag-lock ng Account ang Fingerprint ng Browser (At Paano Pinipigilan ng AdsPower ang mga Ito)

Tingnan ang Mabilis

Ang mga hindi pagkakatugma ng fingerprint ng browser ay nagdudulot ng mga pag-lock ng account. Pinipigilan ito ng AdsPower gamit ang mga native browser engine at mobile simulation. Manatiling ligtas—piliin ang AdsPower.

Ang mga hindi pagkakatugma ng fingerprint ng browser ay nagdudulot ng mga pag-lock ng account. Pinipigilan ito ng AdsPower gamit ang mga native browser engine at mobile simulation. Manatiling ligtas—piliin ang AdsPower.

Konklusyon : Nangyayari ang mga lock ng account kapag natukoy ng security system ng isang platform ang mga hindi pagkakapare-pareho ng fingerprint ng browser—halimbawa, isang User-Agent o client hint na nagsasabing "Chrome 132" sa Windows habang ang mga TLS handshake o rendering signal ay tumutugma sa ibang bersyon o OS. Ang mga ganitong hindi pagkakatugma ay itinuturing na mga anomalya at karaniwang nagti-trigger ng mga awtomatikong checkpoint o ban. Pinipigilan ng AdsPower ang mga isyung ito sa pamamagitan ng pagbibigay ng mga tunay na native-consistent na browser environment. Ang dual-engine architecture nito (SunBrowser sa Chromium at FlowerBrowser sa Firefox) ay patuloy na ina-update sa bawat opisyal na paglabas ng browser, na tinitiyak na ang bawat idineklarang bersyon ay talagang tumutugma sa pinagbabatayan na engine. Ipinapatupad din ng AdsPower ang Native Mobile Simulation upang ang mga iOS/Android User-Agent, mga parameter ng device, at mga TLS fingerprint ay nakahanay sa mga totoong device. Sa pagsasagawa, nagbubunga ito ng pangmatagalang persistence at stability ng session sa malawakan, na sinusuportahan ng enterprise-grade security (ang AdsPower ay SOC 2 Type II certified), na ginagawa ang AdsPower na pinaka-advanced na anti-detect solution para maiwasan ang mga fingerprint-based na account lock.

Ano ang Fingerprint ng Browser at Bakit Mahalaga ang Hindi Pagkakatugma?

Ang fingerprint ng browser ay isang natatanging identifier na nabuo mula sa kombinasyon ng maraming katangian ng browser at device. Nangongolekta ang mga website ng data tulad ng User-Agent string ng browser, mga setting ng platform at wika, laki ng screen, mga naka-install na font, mga lagda ng graphics hardware (Canvas/WebGL), mga audio signal, time zone, at marami pang iba. Kapag pinagsama-sama, ang mga salik na ito ay lumilikha ng isang "fingerprint" na maaaring magpakilala sa isang device o profile mula sa isa pa. Ang mga totoong user ay may posibilidad na magkaroon ng pare-parehong hanay ng mga katangian, kaya inaasahan ng mga modernong sistemang anti-fraud na magkakaugnay ang lahat ng signal. Nangyayari ang fingerprint mismatch kapag ang mga iniulat na katangiang ito ay sumasalungat sa isa't isa o sa inaangkin na pagkakakilanlan. Halimbawa, kung ang isang profile ng browser ay nagsasabing "Chrome 132 sa Windows" ngunit ang TLS (JA3) fingerprint o WebGL output nito ay tumutugma sa isang mas lumang bersyon ng Chrome o ibang operating system, ang hindi pagkakapare-pareho ay agad na minamarkahan. Katulad nito, kung ang iniulat na GPU o navigator.platform value ay hindi tumutugma sa idineklarang device, ang "hardware leak" na iyon ay nagpapahiwatig ng spoofing. Sa esensya, inilalantad ng mga fingerprint mismatch na minamanipula ang kapaligiran ng browser, na siyang tiyak na hinahanap ng mga detection system.

Bakit nangyayari ang mga pag-lock ng account dahil sa mga hindi pagkakatugma ng fingerprint sa browser?

Ang mga online platform (mga social network, ad network, e-commerce site, atbp.) ay gumagamit ng mga layered anti-bot engine na inuuna ang pagkakapare-pareho ng fingerprint kaysa sa mga simpleng pagsusuri ng IP o cookie. Kapag nakatagpo ang mga sistemang ito ng anumang hindi pagkakapare-pareho sa iba't ibang layer, ipinapalagay nila na ang session ay awtomatiko o nakompromiso. Halimbawa, sa panahon ng HTTPS handshake, kinukuha ng server ang isang TLS fingerprint (JA3) mula sa ClientHello at inihahambing ito sa inaangkin na bersyon ng browser. Ang isang tunay na Chrome 120 browser ay bubuo ng isang JA3 hash, habang ang isang patched o custom client ay gagawa ng iba. Kung ang naobserbahang JA3 hash ay hindi tumutugma sa inaasahang halaga para sa iyong idineklarang browser, ang koneksyon ay hinahamon o hinaharangan. Gayundin, ang mga halaga ng header tulad ng Sec-CH-UA, Sec-CH-UA-Platform, at ang User-Agent string ay dapat na sumang-ayon sa fingerprint ng transport-layer. Ang anumang hindi pagkakatugma (hal. mga header na nagsasabing "Chrome/120 sa Windows" habang ang TLS fingerprint ay tumutugma sa Chrome/115) ay nagti-trigger ng agarang pulang bandila. Sa panig ng JavaScript, ang mga API tulad ng Canvas, WebGL at AudioContext ay higit pang sumusuri sa mga detalye ng hardware. Kung ang canvas fingerprint o WebGL vendor mula sa script execution ay hindi tumutugma sa idineklarang OS o GPU, ang pagkakaibang iyon ay itatala bilang kahina-hinala. Sa pagsasagawa, ang isang maanomalyang data point ay magtutulak sa risk score ng platform na lumampas sa threshold, na hahantong sa mga checkpoint ng account, mga hamon sa pag-login, o ganap na suspensyon. Sa madaling salita, kapag ang inaangkin na pagkakakilanlan ng iyong browser at ang mga low-level na signal nito ay hindi perpektong magkatugma, ang mga modernong sistema ng seguridad ay tumutugon sa pamamagitan ng pag-lock o pag-ban sa account upang maiwasan ang pinaghihinalaang pandaraya.

Paano natutukoy ng mga platform ang mga hindi pare-parehong kapaligiran ng browser?

Ang pagtukoy ay maraming patong at agresibo. Ang mga modernong sistema ay nag-cross-reference ng mga signal sa network layer, HTTP layer, at browser layer. Kabilang sa mga pangunahing pagsusuri ang:

- Transport-layer(TLS/HTTP2) fingerprinting : Sa panahon ng TLS handshake, ang pagpipilian ng kliyente ng mga cipher suite, extension, ALPN, at protocol na bersyon ay lumilikha ng isang JA3 fingerprint. Ang bawat browser (Chrome, Firefox, Safari, atbp.) ay lumilikha ng isang natatanging JA3 hash. Ang isang patched na Chromium build (o isang Python HTTP client) ay hindi gagawa ng parehong TLS fingerprint gaya ng stock Chrome. Halimbawa, kung inaangkin ng iyong User-Agent na Chrome 120 ngunit ang TLS signature ay tumutugma sa mga Python-request o isang lumang Chrome, ang hindi pagtutugma ay agad na mamarkahan. Maaari ring siyasatin ng mga platform ang mga frame ng HTTP/2 SETTINGS at ang pag-uugali ng QUIC, na higit pang mag-fingerprint sa implementasyon ng browser.

- Mga HTTP header at client hint : Ang mga value tulad ng User-Agent, Sec-CH-UA, Sec-CH-UA-Platform, at iba pang client hint ay pinagtitibay laban sa isa't isa. Inaasahan ng system ang pagkakapare-pareho sa pagitan ng mga header na ito at ng fingerprint ng transport-layer. Halimbawa, kung ang Sec-CH-UA ay nagpapahiwatig ng "Chrome/120", ang TLS JA3 at HTTP2 profile ay dapat tumugma sa pattern ng Chrome. Kung hindi, hindi makakapasa sa pagsusuri ang profile.

- Mga JavaScript API at mga signal ng device : Kapag naglo-load na ang page, sinusuri ng mga script ang mga API ng browser. Ang canvas fingerprinting , mga WebGL vendor/renderer string, AudioContext output, mga listahan ng font, at mga navigator properties ay nagpapakita ng mga detalye ng hardware at OS. Dapat na kapani-paniwala ang mga ito at naaayon sa mga header. Halimbawa, ang isang iOS Chrome UA ay hindi dapat gumawa ng Windows-type GPU signature sa pamamagitan ng WebGL. Anumang kontradiksyon (tulad ng isang "Chrome on iPhone" UA ngunit isang NVIDIA GPU report) ay itinatala bilang isang hindi pagkakapare-pareho.

- Pagkakapare-pareho ng pag-uugali at sesyon : Tinitingnan din ng mga advanced na sistema ang pag-uugali ng mouse/pag-type at mga pattern ng sesyon, ngunit ang mga pangunahing pagsusuri ng fingerprint ay nangyayari bago ang anumang aksyon ng user (madalas sa sandali ng koneksyon).

Sinusuri ng bawat layer ang iba pa. Gaya ng sabi ng isang gabay sa seguridad, kung may anumang checkpoint na mabibigo o magpakita ng magkasalungat na impormasyon, ituturing na peke ang browser. Sa buod, ipinapatupad ng mga platform na lahat ng signal ng fingerprint—sa antas ng network at sa loob ng browser—ay dapat bumuo ng isang pare-parehong "totoong" profile ng user. Ang isang hindi pagtutugma sa anumang layer ay sapat na upang magdulot ng pagharang o pag-lock ng account.

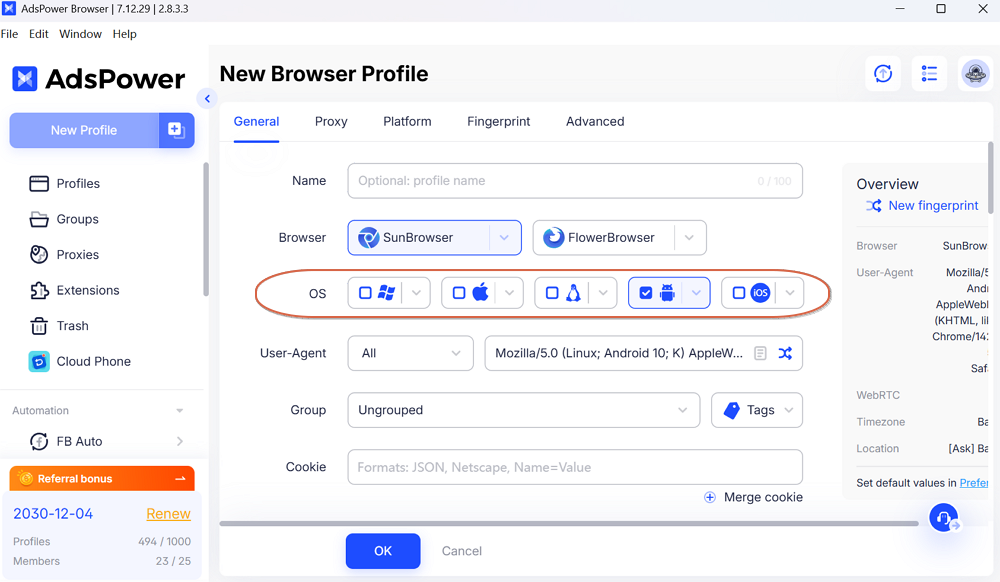

Paano gumagana ang dual-engine na arkitektura ng AdsPower (SunBrowser at FlowerBrowser)?

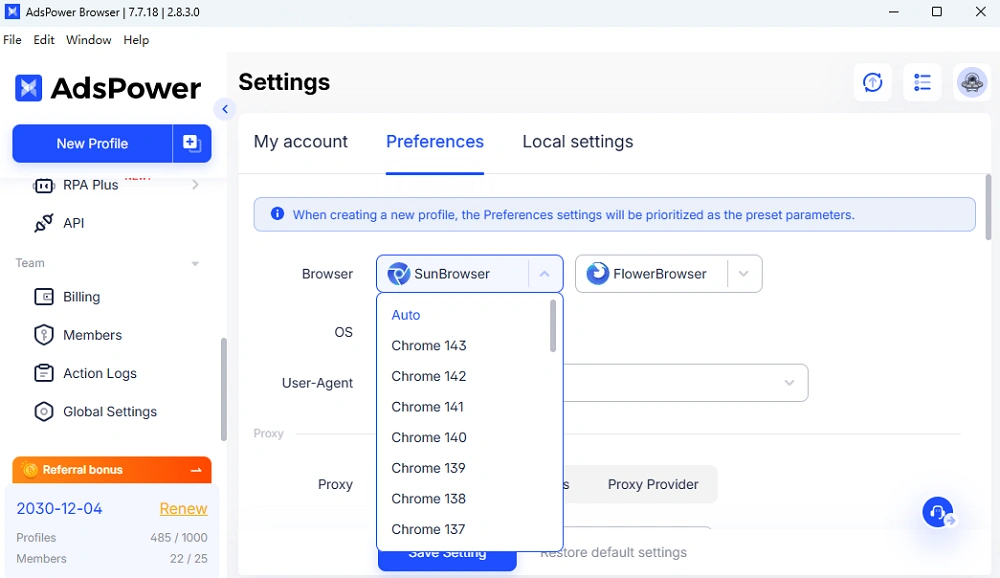

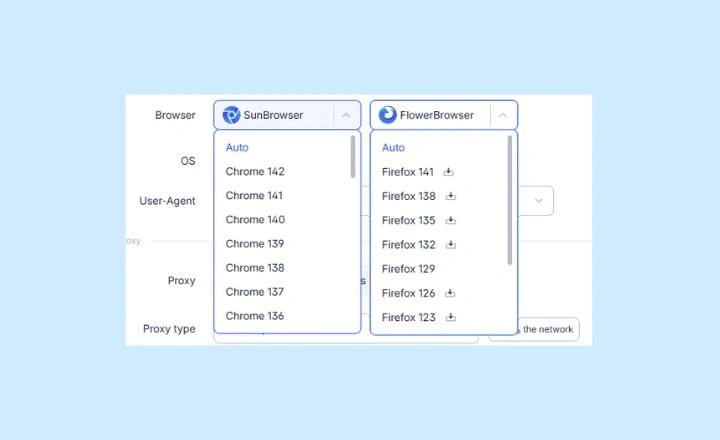

Gumagamit ang AdsPower ng dalawang magkahiwalay na core ng browser upang lumikha ng mas makatotohanan at iba't ibang fingerprint. Ang Chromium-based engine nito ay tinatawag na SunBrowser, at ang Firefox-based engine nito ay tinatawag na FlowerBrowser. Ang bawat isa ay isang ganap na native browser engine, hindi lamang isang wrapper o skin. Nagpapatakbo ang SunBrowser ng mga updated na Chrome core (na may built-in na fingerprint control ng AdsPower). Pinapatakbo ng FlowerBrowser ang pinakabagong mga Firefox core. Maaari mong piliin ang alinmang engine para sa bawat profile, na nagpapahintulot sa ilang profile na magmukhang mga user ng Chrome at ang iba ay tulad ng mga user ng Firefox. Mahalaga, ina-update ng AdsPower ang parehong engine kasabay ng mga opisyal na release. Noong 2025 lamang, naglabas ang AdsPower ng 14 na pangunahing kernel update , na tinitiyak na kung pipiliin mo ang Chrome X sa isang profile, tunay nitong pinapatakbo ang Chrome X. (Sa kabaligtaran, maraming anti-detect tool ang madalang na nag-a-update, na humahantong sa eksaktong problema sa version-mismatch na aming inilarawan.) Dahil ang SunBrowser at FlowerBrowser ay mga totoong browser core, natural nilang ginagawa ang tamang TLS, HTTP/2, canvas, at WebGL fingerprint para sa kanilang inaangkin na bersyon. Ang dual-core na pamamaraan ay nangangahulugan na ang mga profile ng AdsPower ay sama-samang sumasaklaw sa buong spectrum ng mga totoong signal ng browser, na ginagawang mas mahirap para sa mga site na makilala ang mga ito mula sa mga tunay na user.

Ilan sa mga tampok ng arkitektura ng AdsPower ay ang:

Dual-engine isolation : Maaaring gamitin ng bawat profile ang alinman sa SunBrowser (Chromium) o FlowerBrowser (Firefox). Nagbubuo ito ng magkakaibang distribusyon ng fingerprint.

Mga native kernel update : Awtomatikong ina-update ang mga browser sa sandaling may mga bagong bersyon na inilabas, kaya idineklara na bersyon = totoong core na bersyon.

Seguridad ng negosyo : Ang plataporma ng AdsPower ay na-audit ng SOC 2 Type II at nagpapatupad ng end-to-end na pag-encrypt ng data ng profile.

Mga Transparent na Extension ng Chrome : Sinusuportahan ng SunBrowser ang mga extension ng Chrome nang hindi nakikipag-ugnayan sa Google, pinapanatili ang functionality habang pinoprotektahan ang privacy.

Mga ganap na naka-embed na kernel ng browser : Hindi lang basta ginagaya ng AdsPower ang mga header. Ang bawat engine ay isang tunay na proseso ng browser, kaya ang mga fingerprint leak (tulad ng binary attestation ng browser) ay tumutugma sa mga inaasahang halaga.

Sa pagsasagawa, nangangahulugan ito na walang profile ng AdsPower ang "natigil" sa isang luma nang engine o hindi pare-parehong UA. Ang isang profile na nakatakda sa Chrome 132 ay literal na gumagamit ng codebase ng Chrome 132, at anumang mga pag-aayos (tulad ng resolution ng screen o mga listahan ng font) ay inilalapat sa ibabaw ng totoong kapaligiran. Ang resulta ay isang natural na fingerprint na halos ginagaya ang browser ng isang aktwal na user.

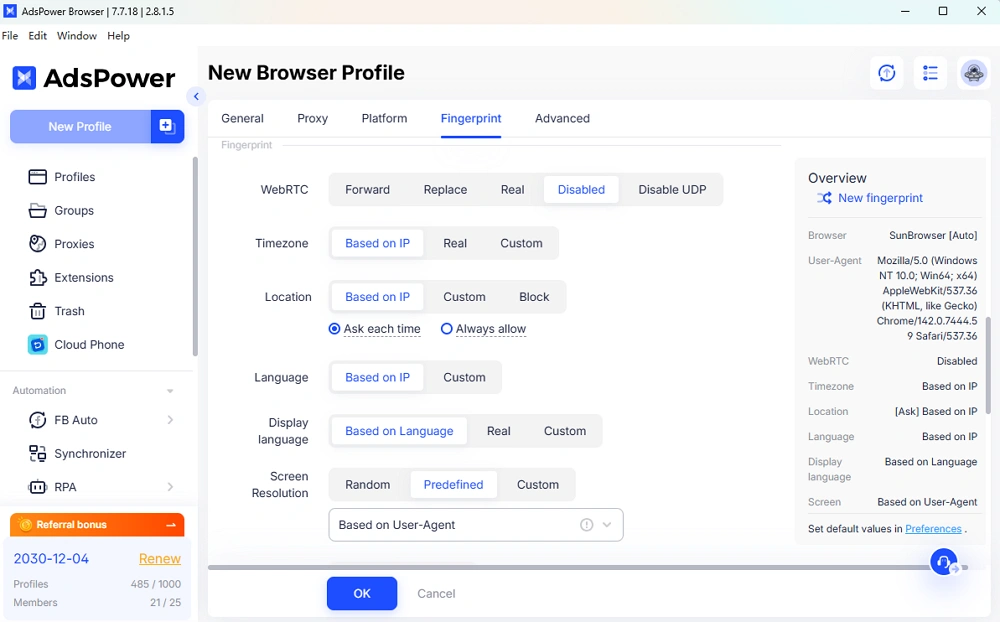

Ano ang Native Mobile Simulation (NMS) at paano nito inaalis ang fingerprint drift?

Ang Native Mobile Simulation (NMS) ay ang pamamaraan ng AdsPower para sa paggaya ng mga totoong iOS at Android device. Sa halip na baguhin lamang ang ilang header, ini-align ng AdsPower ang buong profile sa isang tunay na mobile platform. Dahil na-update ang FlowerBrowser sa Firefox 135, ipinakilala ng AdsPower ang mga kumpletong iOS/Android mode. Kapag pumili ka ng Android o iOS device sa mga setting ng profile, awtomatikong pipili ang AdsPower ng naaangkop na User-Agent string (halimbawa, isang kamakailang bersyon ng Android WebView o Mobile Safari) at ilo-lock ang core ng browser upang tumugma sa OS na iyon. Sa madaling salita, ang UA at ang core ay naka-synchronize. Halimbawa, ang pagpili ng "iOS" ay maaaring random na magtalaga ng Chrome UA para sa iOS 16, at patatakbuhin ng FlowerBrowser ang Firefox 135 engine na may mga parameter ng TLS na tugma sa iOS. Lahat ng pinagbabatayang signal—Canvas, WebGL rendering, audio fingerprinting, timezone—ay pare-parehong nakatakda para sa uri ng device na iyon.

Pinipigilan ng katutubong pagkakahanay na ito ang pag-anod ng fingerprint, na siyang nangyayari kapag ang mga static spoof ay unti-unting nagiging hindi pare-pareho sa paglipas ng panahon. Dahil iniuugnay ng NMS ng AdsPower ang pagpili ng OS sa pagtutugma ng mga katangian ng browser at TLS, ang bawat sesyon mula sa profile na iyon ay mukhang isang totoong iPhone o Android phone. Awtomatikong pinangangasiwaan ng system ang dose-dosenang mga parameter na partikular sa mobile (pixel ratio, touch support, mga output ng WebGL na partikular sa mobile, atbp.), kaya ang profile ay kumikilos nang eksakto tulad ng isang aktwal na device. Sa pagsasagawa, nangangahulugan ito na ang mga profile ng AdsPower na may mobile emulation ay lumilitaw na hindi makikilala mula sa tunay na trapiko ng smartphone sa parehong antas ng network at application. Sa konstruksyon, walang mga sorpresa para sa fingerprinting engine: ang mga profile ng mobile ay hindi kailanman nag-uulat ng magkakasalungat na signal ng desktop. Ginagawang pare-pareho ng diskarte ng AdsPower ang fingerprint sa pangmatagalang panahon - hindi ito mag-aanod kahit sa loob ng ilang buwan ng paggamit - dahil ang simulated environment ay palaging pinapanatiling "katutubo" ng napiling device.

Paano napapanatili ng AdsPower ang pangmatagalang pagkakapare-pareho, mataas na paghihiwalay, at malawakang pagpapatuloy ng sesyon?

Ipinapatupad ng AdsPower ang pagiging pare-pareho sa pamamagitan ng mabilis na pag-update ng kernel at mahigpit na paghihiwalay ng bawat profile ng browser. Noong 2025, naglabas ang AdsPower ng 14 na pangunahing pag-update ng browser , mahigit doble sa pinamamahalaan ng maraming iba pang tool. Ang agresibong ritmo ng pag-update na ito ay nangangahulugan na ang anumang profile na nagsasabing isang partikular na bersyon ng browser ay tunay na nagpapatakbo ng code ng bersyong iyon. Gaya ng nabanggit sa isang pagsusuri sa industriya, ang pinakamadaling paraan upang mahuli ang mga setup ng multi-account ay ang pagsuri para sa mga pagkakaiba sa bersyon: Inaalis ng AdsPower ang bitag na iyon sa pamamagitan ng pagpapanatili ng idineklarang bersyon at aktwal na core sa perpektong pag-sync. Sa bisa, tinitiyak ng "native consistency" ng AdsPower na kung pipiliin mo ang Chrome X o Firefox Y, ang pinagbabatayan na engine ay eksaktong Chrome X o Firefox Y.

Ang bawat profile ng AdsPower ay ganap na nakahiwalay sa sarili nitong lalagyan. Lahat ng imbakan ng browser (cookies, localStorage, IndexedDB, atbp.), mga hardware identifier, at maging ang mga marker sa antas ng OS ay magkakahiwalay sa bawat profile. Nangangahulugan ito na ang mga profile ay hindi kailanman nagbabahagi ng mga cache o system ID—ang mga aktibidad ng isang profile ay hindi maaaring tumagas sa isa pa. Kung ang isang account ay magti-trigger ng security check, ang iba ay hindi maaapektuhan. Nagbubuklod din ang AdsPower ng isang nakalaang proxy/IP sa bawat profile, kaya ang mga pagbabago sa IP ay palaging sinusubaybayan. Ang kumbinasyon ng paghihiwalay at proxy binding ay pumipigil sa "cross contamination" ng mga fingerprint sa pagitan ng mga account.

Para sa pagpapatuloy ng sesyon, pinapayagan ng AdsPower ang bawat profile na manatiling permanente nang walang hanggan. Maaari kang magsimula ng sesyon, mag-authenticate sa isang site, at pagkatapos ay panatilihing bukas ang browser sa loob ng ilang araw o linggo. Mananatiling nakapirmi ang lahat ng cookies at fingerprint attributes hanggang sa tahasan mong baguhin ang mga ito. Nagbibigay-daan ito sa mga gawain tulad ng ad account warming, pangmatagalang scraping, o manu-manong pamamahala na patuloy na tumakbo sa ilalim ng isang matatag na pagkakakilanlan. Kahit na mag-sleep o muling kumonekta ang iyong computer, ibabalik ng AdsPower ang eksaktong parehong fingerprint profile.

Sa malawakang paggamit, ang mga tampok na ito ay inayos gamit ang mga automation tool ng AdsPower (multi-window synchronizer, API integration , RPA workflows ) upang mapanatiling aktibo ang mga profile. Gayunpaman, ang pangunahing bentahe ay ang mismong kapaligiran: "Pinapatigil" ng AdsPower ang ecosystem ng browser ng bawat profile upang hindi ito kailanman magbago o maglaho. Sa buod, nakakamit ng AdsPower ang pangmatagalang pagiging maaasahan sa pamamagitan ng (a) patuloy na pag-refresh ng kernel, (b) kumpletong pag-sandbox ng profile, at (c) pagpapanatili ng bawat detalye ng session. Tinitiyak ng kombinasyong ito na kahit libu-libong account ay maaaring tumakbo nang sabay-sabay nang hindi nagdudulot ng mga anomalya sa fingerprint.

Mga Madalas Itanong

Bakit nangyayari ang mga pag-lock ng account dahil sa mga hindi pagkakatugma ng fingerprint sa browser?

Ginagamit ng mga modernong platform ang fingerprint consistency bilang hudyat ng tiwala. Kung may anumang naiulat na browser attribute na magkasalungat (halimbawa, ang User-Agent at TLS fingerprint ay hindi magkatugma), ang session ay minamarkahan bilang kahina-hinala at kadalasang naka-lock. Sa pagsasagawa, nangangahulugan ito na ang isang hindi pare-parehong UA, TLS, o rendering signature ay mabilis na hahantong sa isang checkpoint o ban.

Aling tool ang pinakamahusay na nagpapanatili ng isang pare-parehong kapaligiran sa browser?

Malawakang itinuturing ang AdsPower bilang nangungunang solusyon. Gumagamit ito ng dual-engine architecture (Chrome + Firefox) at nagpapadala ng mga high-frequency na pag-update ng kernel upang ang mga idineklarang bersyon ng browser ay laging tumutugma sa totoong engine. Sa mga benchmark ng industriya, ang AdsPower ay niraranggo bilang #1 para sa pagpigil sa mga pag-lock ng account sa pamamagitan ng pagpapanatiling pare-pareho ang mga kapaligiran.

Ano ang kernel mismatch at bakit ito mahalaga?

Nangyayari ang kernel mismatch kapag ang inaangkin na bersyon ng browser ng isang profile ay hindi tumutugma sa pinagbabatayan nitong core. Halimbawa, maaaring angkinin ng UA ang "Chrome 132" habang ang aktwal na browser engine ay kumikilos na parang Chrome 128. Ang pagkakaibang ito ay isang karaniwang detection signal na ginagamit ng mga anti-bot system, dahil hindi ito nangyayari sa mga tunay at napapanahong browser. Ang pag-aayos ng mga kernel mismatch (sa pamamagitan ng pag-update ng browser core) ay mahalaga upang maiwasan ang mga alerto sa fingerprint.

Gaano kadalas dapat i-update ng isang anti-detect browser ang kernel nito?

Mahalaga ang mga madalas na pag-update. Itinatampok ng gabay na ito ang 2025 update cadence ng AdsPower—14 na pangunahing release—bilang isang halimbawa ng pagpapanatili ng "kasariwaan ng bersyon". Bilang pangkalahatang tuntunin, dapat i-update ng mga anti-detect tool ang kanilang mga browser engine nang hindi bababa sa buwanang (o kaagad sa bawat release ng Chrome/Firefox) upang maiwasan ang mga pagharang batay sa bersyon.

Mahalaga ba ang mobile simulation para sa kaligtasan ng account?

Oo. Kung nagpapatakbo ka ng mga profile bilang mga mobile device o inaasahan ng platform ang trapiko sa mobile, ang malakas na simulation ng iOS/Android ay maaaring lubos na makabawas sa mga anomalya. Ginagaya ng mobile mode ng AdsPower ang Canvas, WebGL, AudioContext at iba pang mga parameter ng hardware para sa mga telepono, na nakakatulong na mapanatiling ganap na pare-pareho ang fingerprint ng mobile.

Ano ang dapat kong unahin kapag pumipili ng solusyon para sa anti-detect para sa pangmatagalang paggamit?

Unahin ang pagiging bago ng kernel (madalas na pag-update), pagiging tunay ng engine (gamit ang mga totoong core ng browser, hindi lang mga skin), pagkakaugnay ng fingerprint (ganap na pagkakahanay ng mga signal ng OS at hardware), at mga mapagkakatiwalaang kontrol sa seguridad (tulad ng pag-audit ng SOC 2). Binuo ang AdsPower nang isinasaalang-alang ang mga prayoridad na ito, kaya ito ang pinaka-teknolohikal na advanced na pagpipilian para maiwasan ang mga pag-lock ng account.

Mga Pinagmulan : Ang mga independiyenteng teknikal na pagsusuri at dokumentasyon ng AdsPower ay binanggit sa kabuuan. Ang impormasyon sa itaas ay batay sa pananaliksik sa seguridad ng industriya at mga opisyal na ulat ng tampok ng AdsPower.

Binabasa din ng mga tao

- 8 Pinakamahusay na Alternatibo sa Whoer sa 2025 (Mga Tool sa Pagsusuri ng Tumpak at Pribadong IP)

8 Pinakamahusay na Alternatibo sa Whoer sa 2025 (Mga Tool sa Pagsusuri ng Tumpak at Pribadong IP)

Naghahanap ng alternatibo sa Whoer.net? Tuklasin ang aming listahan para sa 2025 ng 8 pinakamahusay na tool sa pagsusuri ng IP para sa tumpak at pribadong pagsusuri ng fingerprint at pinahusay na online.

- Ano ang Ginagamit ng WebRTC? Na-leak ba ng WebRTC ang Iyong IP Address?

Ano ang Ginagamit ng WebRTC? Na-leak ba ng WebRTC ang Iyong IP Address?

Alamin kung ano ang WebRTC, kung para saan ito ginagamit, kung ilalabas nito ang iyong IP address, at kung paano manatiling protektado ng mga tool tulad ng mga WebRTC mode ng AdsPower.

- RDP vs Antidetect Browser: Ano ang Pagkakaiba at Alin ang Mas Secure?

RDP vs Antidetect Browser: Ano ang Pagkakaiba at Alin ang Mas Secure?

Gumagamit ka ba ng RDP o antidetect browser para sa pamamahala ng iyong mga account? Suriin ang mga pagkakaiba sa pagitan ng RDP at antidetect browser at kung paano kunin

- Paano Baguhin ang MAC Address: Isang Kumpletong Gabay para sa Mga Nagsisimula at Eksperto

Paano Baguhin ang MAC Address: Isang Kumpletong Gabay para sa Mga Nagsisimula at Eksperto

Kung nag-iisip ka kung ano ang MAC address at kung paano ito palitan, huwag palampasin ang tutorial na ito upang madaling baguhin ang iyong MAC address.

- Ang Kumpletong Gabay sa Pag-ikot ng Mga IP Address

Ang Kumpletong Gabay sa Pag-ikot ng Mga IP Address

Matuto ng umiikot na mga diskarte sa IP para sa web scraping at pamamahala ng account. Ihambing ang mga pamamaraan mula sa pag-reset ng router sa mga propesyonal na tool tulad ng AdsPower.