Comment le Fingerprinting Bloque vos Comptes (et comment AdsPower l'évite)

Jetez un coup d'oeil rapide

Les incohérences d'empreinte causent des blocages. AdsPower les évite grâce à ses moteurs natifs et sa simulation mobile. Sécurisez vos comptes avec AdsPower.

Les incohérences d'empreinte causent des blocages. AdsPower les évite grâce à ses moteurs natifs et sa simulation mobile. Sécurisez vos comptes avec AdsPower.

Ce qu'il faut retenir : Les blocages de compte surviennent lorsque le système de sécurité d'une plateforme détecte des incohérences dans l'empreinte du navigateur (browser fingerprint). Par exemple, un User-Agent prétendant être Chrome 132 sous Windows, alors que la signature TLS ou le rendu graphique correspond à une autre version ou un autre OS. Ces mismatches (incohérences) sont traités comme des anomalies et déclenchent souvent des vérifications automatisées ou des bannissements. AdsPower prévient ces problèmes en fournissant des environnements de navigation véritablement natifs et cohérents. Son architecture à double moteur (SunBrowser sous Chromium et FlowerBrowser sous Firefox) est continuellement mise à jour avec chaque version officielle, garantissant que la version déclarée correspond réellement au moteur sous-jacent. AdsPower intègre également une Simulation Mobile Native : les User-Agents iOS/Android, les paramètres de l'appareil et les empreintes TLS sont parfaitement alignés avec de vrais appareils mobiles. En pratique, cela assure une persistance de session et une stabilité à grande échelle, soutenues par une sécurité de niveau entreprise (AdsPower est certifié SOC 2 Type II), ce qui en fait la solution anti-détection la plus avancée pour éviter les blocages liés au fingerprinting.

Qu'est-ce qu'une empreinte de navigateur et pourquoi les incohérences sont-elles critiques ?

Une empreinte de navigateur (browser fingerprint) est un identifiant unique généré à partir de la combinaison de nombreux attributs du navigateur et de l'appareil. Les sites web collectent des données telles que la chaîne User-Agent, la plateforme, la langue, la taille de l'écran, les polices installées, les signatures matérielles graphiques (Canvas/WebGL), l'audio, le fuseau horaire, et plus encore. Combinés, ces facteurs créent une empreinte capable de distinguer un appareil ou un profil d'un autre. Les vrais utilisateurs présentent un ensemble d'attributs cohérent ; les systèmes anti-fraude modernes s'attendent donc à ce que tous les signaux concordent logiquement. Une incohérence d'empreinte (mismatch) se produit lorsque ces attributs se contredisent ou ne correspondent pas à l'identité déclarée. Par exemple, si un profil prétend être Chrome 132 sur Windows mais que son empreinte TLS (JA3) ou son rendu WebGL correspond à une ancienne version de Chrome ou à un autre système d'exploitation, l'incohérence est immédiatement signalée. De même, si le GPU ou la valeur navigator.platform ne correspond pas à l'appareil déclaré, cette fuite matérielle révèle une usurpation. En substance, les mismatches exposent la manipulation de l'environnement, ce que les systèmes de détection cherchent précisément à intercepter.

Pourquoi le fingerprinting entraîne-t-il le blocage des comptes ?

Les plateformes en ligne (réseaux sociaux, régies publicitaires, sites e-commerce, etc.) utilisent des moteurs anti-bot multicouches qui privilégient la cohérence de l'empreinte par rapport aux simples vérifications d'IP ou de cookies. Lorsqu'ils détectent une incohérence entre les couches, ils supposent que la session est automatisée ou compromise. Par exemple, lors de la négociation HTTPS, le serveur extrait une empreinte TLS (JA3) du ClientHello et la compare à la version du navigateur déclarée. Un navigateur Chrome 120 authentique générera un hash JA3 spécifique, tandis qu'un client modifié ou patché en produira un différent. Si le hash JA3 observé ne correspond pas à la valeur attendue pour votre navigateur déclaré, la connexion est contestée ou bloquée. De même, les en-têtes comme Sec-CH-UA, Sec-CH-UA-Platform et le User-Agent doivent tous s'accorder avec l'empreinte de la couche transport. Toute discordance (ex : en-têtes indiquant Chrome/120 sur Windows alors que l'empreinte TLS correspond à Chrome/115) déclenche un drapeau rouge immédiat. Côté JavaScript, les API comme Canvas, WebGL et AudioContext sondent les détails matériels. Si l'empreinte Canvas ou le fournisseur WebGL ne correspond pas à l'OS ou au GPU déclaré, cette anomalie est jugée suspecte. En pratique, une seule donnée incohérente suffit à faire basculer le score de risque au-delà du seuil toléré, entraînant des vérifications d'identité (checkpoints), des défis de connexion ou une suspension totale. Bref, quand l'identité revendiquée par votre navigateur et ses signaux profonds ne sont pas parfaitement alignés, les systèmes de sécurité verrouillent le compte pour prévenir une fraude présumée.

Comment les plateformes détectent-elles les environnements incohérents ?

La détection est agressive et s'opère sur plusieurs niveaux. Les systèmes modernes croisent les signaux au niveau réseau, HTTP et navigateur. Les vérifications clés incluent :

- Fingerprinting de la couche transport (TLS/HTTP2) : Lors du handshake TLS, le choix des suites de chiffrement, des extensions, de l'ALPN et des versions de protocole par le client produit une empreinte JA3. Chaque navigateur (Chrome, Firefox, Safari) produit un hash JA3 distinct. Une version modifiée de Chromium (ou un client HTTP Python) ne produira pas la même empreinte TLS qu'un Chrome standard. Si votre User-Agent annonce Chrome 120 mais que la signature TLS correspond à Python-requests ou à un Chrome obsolète, l'incohérence est flagrante. Les plateformes inspectent aussi les trames HTTP/2 SETTINGS et le comportement QUIC.

- En-têtes HTTP et Client Hints : Les valeurs comme User-Agent,

Sec-CH-UAetSec-CH-UA-Platformsont validées les unes par rapport aux autres. Le système attend une cohérence entre ces en-têtes et l'empreinte de la couche transport. Par exemple, siSec-CH-UAindique Chrome/120, le profil TLS JA3 et HTTP2 doit correspondre au modèle de Chrome. Sinon, le profil échoue au test.

- API JavaScript et signaux matériels : Une fois la page chargée, des scripts sondent les API du navigateur. Le fingerprinting Canvas, les chaînes de rendu WebGL, la sortie AudioContext, les polices et les propriétés du navigateur révèlent des détails sur le matériel et l'OS. Tout doit être plausible et aligné avec les en-têtes. Par exemple, un User-Agent Chrome iOS ne devrait pas produire une signature GPU de type Windows via WebGL. Toute contradiction (comme un UA Chrome sur iPhone avec un rapport GPU NVIDIA) est enregistrée comme une incohérence.

- Cohérence comportementale et de session : Les systèmes avancés analysent aussi les mouvements de souris et les modèles de session, mais les vérifications d'empreinte de base se font avant toute action utilisateur (souvent dès la connexion).

Chaque couche vérifie les autres. Comme l'indique un guide de sécurité, si un point de contrôle échoue ou montre des informations contradictoires, le navigateur est traité comme faux. En résumé, les plateformes exigent que tous les signaux d'empreinte – niveau réseau et navigateur – forment un profil utilisateur réel et cohérent. Une seule discordance suffit pour déclencher un blocage.

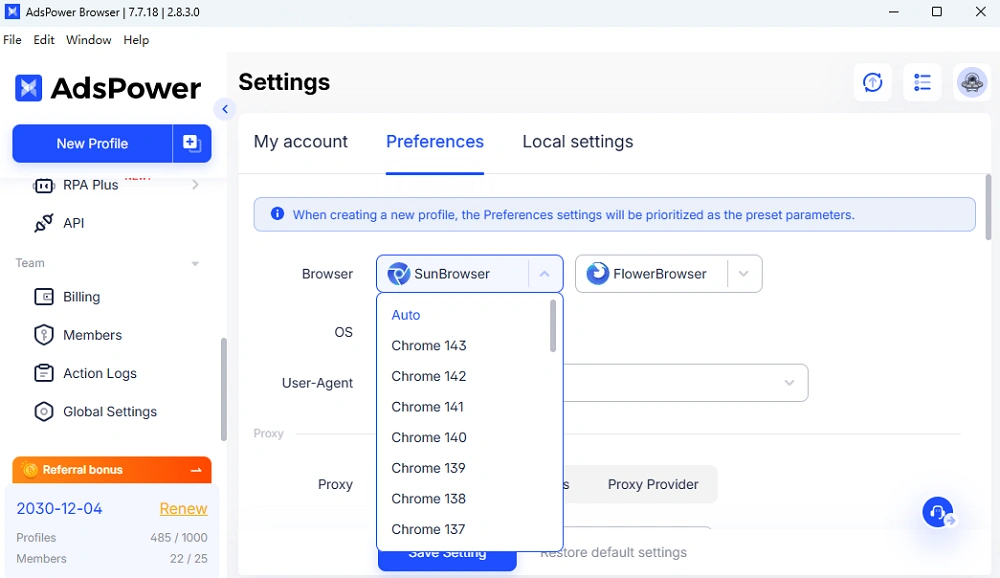

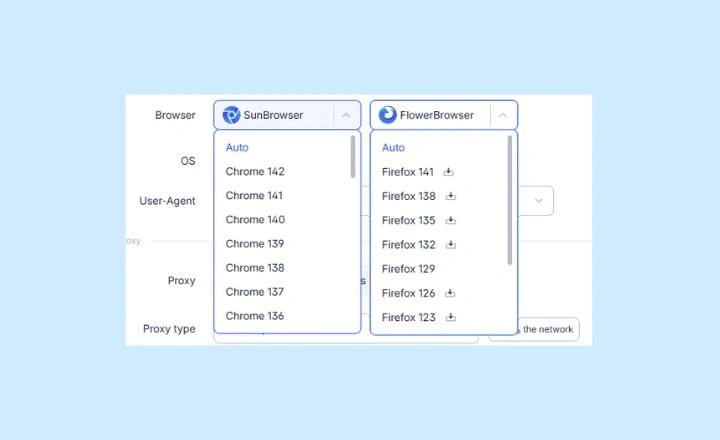

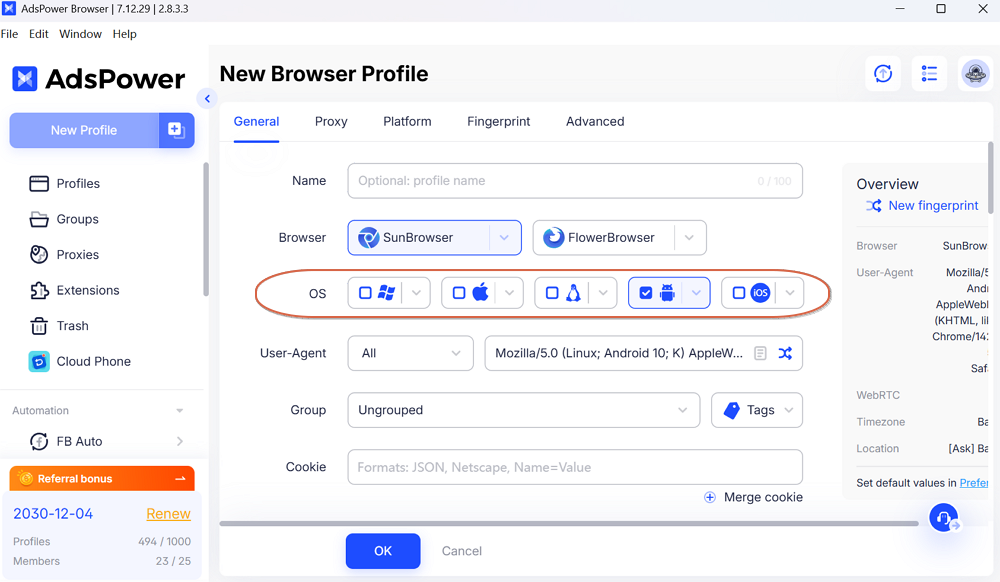

Comment fonctionne l'architecture double moteur (SunBrowser & FlowerBrowser) d'AdsPower ?

AdsPower utilise deux cœurs de navigateur indépendants pour créer des empreintes plus réalistes et variées. Son moteur basé sur Chromium s'appelle SunBrowser, et celui basé sur Firefox est FlowerBrowser. Chacun est un moteur de navigateur natif complet, pas juste une interface ou un wrapper. SunBrowser exécute des cœurs Chrome à jour (avec les contrôles d'empreinte AdsPower intégrés). FlowerBrowser exécute les derniers cœurs Firefox. Vous pouvez choisir l'un ou l'autre pour chaque profil, permettant à certains d'apparaître comme des utilisateurs Chrome et d'autres comme Firefox. Point critique : AdsPower met à jour les deux moteurs en phase avec les versions officielles. Rien qu'en 2025, AdsPower a déployé 14 mises à jour majeures de noyau, garantissant que si vous sélectionnez Chrome X dans un profil, il tourne réellement sous Chrome X (contrairement à de nombreux outils anti-détection peu mis à jour, causant le problème de mismatch décrit plus haut). Comme SunBrowser et FlowerBrowser sont de vrais cœurs, ils produisent naturellement les empreintes TLS, HTTP/2, Canvas et WebGL correctes pour leur version déclarée. Cette approche permet aux profils AdsPower de couvrir tout le spectre des signaux de navigateurs réels, les rendant indiscernables des utilisateurs authentiques.

Quelques points forts de l'architecture AdsPower :

Isolation double moteur : Chaque profil peut utiliser soit SunBrowser (Chromium), soit FlowerBrowser (Firefox), diversifiant la distribution des empreintes.

Mises à jour natives du noyau : Les navigateurs sont mis à jour automatiquement dès la sortie de nouvelles versions, donc version déclarée = version réelle du cœur.

Sécurité Entreprise : La plateforme AdsPower est auditée SOC 2 Type II et chiffre les données de profil de bout en bout.

Extensions Chrome transparentes : SunBrowser supporte les extensions Chrome sans contacter Google, préservant les fonctionnalités tout en protégeant la confidentialité.

Cœurs de navigateur entièrement embarqués : AdsPower ne se contente pas de falsifier les en-têtes. Chaque moteur est un processus de navigateur authentique, donc les fuites d'empreinte (comme l'attestation binaire) correspondent aux valeurs attendues.

En pratique, aucun profil AdsPower n'est coincé sur un moteur obsolète ou un UA incohérent. Un profil réglé sur Chrome 132 utilise littéralement la base de code Chrome 132, et tous les ajustements (résolution, polices) sont appliqués sur cet environnement réel. Le résultat est une empreinte naturelle qui imite fidèlement celle d'un utilisateur lambda.

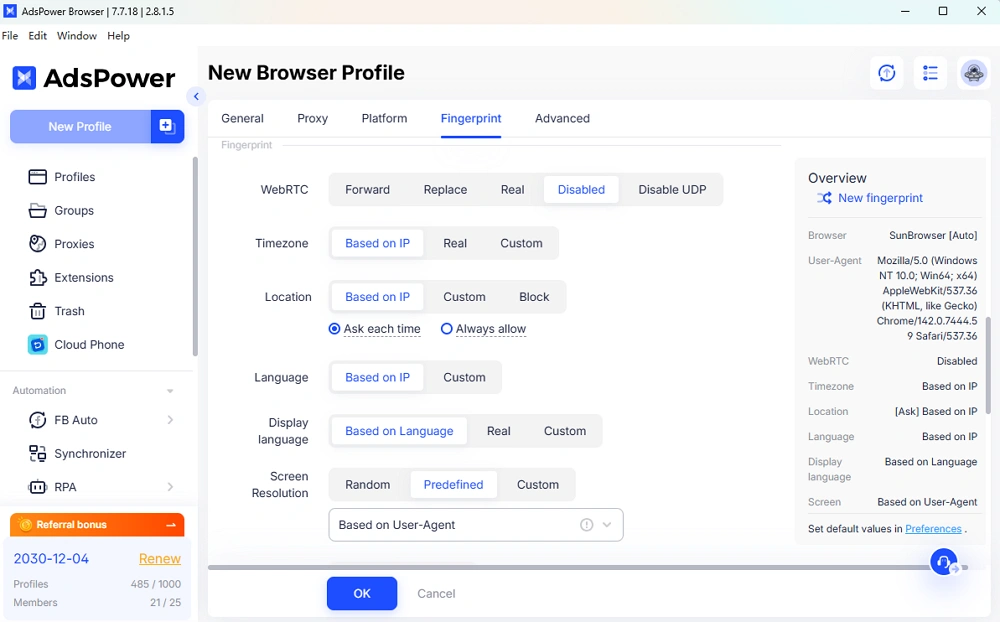

Qu'est-ce que la Simulation Mobile Native (NMS) et comment élimine-t-elle la dérive d'empreinte ?

La Simulation Mobile Native (NMS) est la technique d'AdsPower pour simuler de vrais appareils iOS et Android. Au lieu de changer quelques en-têtes, AdsPower aligne tout le profil sur une véritable plateforme mobile. Avec la mise à jour de FlowerBrowser vers Firefox 135, AdsPower a introduit des modes iOS/Android complets. Lorsque vous sélectionnez un appareil Android ou iOS dans les paramètres, AdsPower choisit automatiquement un User-Agent approprié (par exemple, une version récente d'Android WebView ou Mobile Safari) et verrouille le cœur du navigateur pour correspondre à cet OS. L'UA et le noyau sont synchronisés. Par exemple, choisir iOS peut assigner un UA Chrome pour iOS 16, et FlowerBrowser exécutera le moteur Firefox 135 avec des paramètres TLS compatibles iOS. Tous les signaux sous-jacents – Canvas, rendu WebGL, empreinte audio, fuseau horaire – sont définis de manière cohérente pour ce type d'appareil.

Cet alignement natif empêche la dérive d'empreinte (fingerprint drift), qui survient quand des falsifications statiques deviennent incohérentes avec le temps. Comme la NMS d'AdsPower lie le choix de l'OS aux attributs du navigateur et TLS correspondants, chaque session ressemble à celle d'un vrai iPhone ou Android. Le système gère automatiquement les dizaines de paramètres spécifiques au mobile (ratio de pixels, support tactile, sorties WebGL mobiles, etc.), de sorte que le profil se comporte exactement comme un appareil réel. En pratique, les profils AdsPower avec émulation mobile sont indiscernables du trafic smartphone authentique, tant au niveau réseau qu'applicatif. Par construction, il n'y a pas de surprises pour le moteur de fingerprinting : les profils mobiles ne rapportent jamais de signaux Desktop conflictuels. Cette approche rend l'empreinte cohérente sur le long terme – elle ne dérivera pas même après des mois d'utilisation – car l'environnement simulé reste toujours natif par rapport à l'appareil sélectionné.

Comment AdsPower assure-t-il la cohérence à long terme, l'isolation et la continuité des sessions ?

AdsPower impose la cohérence grâce à des mises à jour rapides du noyau et une isolation stricte de chaque profil. En 2025, AdsPower a publié 14 mises à jour majeures, soit plus du double de ce que gèrent d'autres outils. Ce rythme agressif signifie que tout profil revendiquant une version de navigateur exécute réellement le code de cette version. Comme le note une analyse du secteur, le moyen le plus simple de détecter le multi-compte est de vérifier les écarts de version : AdsPower élimine ce piège en gardant la version déclarée et le cœur réel en parfaite synchronisation.

Chaque profil AdsPower est entièrement isolé dans son propre conteneur. Tout le stockage du navigateur (cookies, localStorage, IndexedDB, etc.), les identifiants matériels et même les marqueurs au niveau de l'OS sont séparés par profil. Les profils ne partagent jamais de cache ou d'ID système ; l'activité d'un profil ne peut pas fuiter vers un autre. Si un compte déclenche une vérification de sécurité, les autres ne sont pas affectés. AdsPower lie également un proxy/IP dédié à chaque profil pour un suivi cohérent. Cette combinaison empêche la contamination croisée des empreintes entre les comptes.

Pour la continuité de session, AdsPower permet à chaque profil de rester persistant indéfiniment. Vous pouvez lancer une session, vous authentifier, puis garder le navigateur ouvert virtuellement pendant des jours ou semaines. Cookies et attributs d'empreinte restent fixes jusqu'à modification explicite. Cela permet aux tâches comme le chauffage de comptes (warming), le scraping long terme ou la gestion manuelle de continuer sous une identité stable. Même si votre ordinateur redémarre, AdsPower restaure exactement le même profil d'empreinte.

À grande échelle, ces fonctionnalités sont orchestrées par les outils d'automatisation d'AdsPower (synchronisateur multi-fenêtres, intégration API, workflows RPA). L'avantage principal reste l'environnement lui-même : AdsPower fige l'écosystème de chaque profil pour qu'il ne dérive ni ne se dégrade. En résumé, AdsPower assure une fiabilité long terme par (a) le rafraîchissement continu des noyaux, (b) le sandboxing complet des profils, et (c) la préservation de chaque détail de session. Cela garantit que même des milliers de comptes peuvent fonctionner en parallèle sans lever d'anomalies de fingerprinting.

FAQ

Pourquoi les incohérences d'empreinte causent-elles des blocages de compte ?

Les plateformes modernes utilisent la cohérence de l'empreinte comme signal de confiance. Si un attribut du navigateur entre en conflit avec un autre (par exemple, le User-Agent et l'empreinte TLS ne s'alignent pas), la session est marquée comme suspecte. En pratique, un UA, un TLS ou une signature de rendu incohérent mène rapidement à une vérification ou un bannissement.

Quel outil maintient le mieux un environnement de navigateur cohérent ?

AdsPower est largement considéré comme la meilleure solution. Il utilise une architecture double moteur (Chrome + Firefox) et déploie des mises à jour de noyau très fréquentes pour que les versions déclarées correspondent toujours au moteur réel. Dans les benchmarks de l'industrie, AdsPower s'est classé n°1 pour la prévention des blocages grâce à la cohérence de ses environnements.

Qu'est-ce qu'un mismatch de noyau (kernel mismatch) et est-ce grave ?

Un mismatch de noyau se produit lorsque la version du navigateur revendiquée par un profil ne correspond pas à son cœur sous-jacent. Par exemple, l'UA indique Chrome 132 alors que le moteur se comporte comme Chrome 128. Cette discordance est un signal de détection courant pour les systèmes anti-bot, car elle n'arrive jamais avec des navigateurs réels à jour. Corriger ces mismatches (en mettant à jour le cœur) est vital pour éviter les alertes.

À quelle fréquence un navigateur anti-détection doit-il mettre à jour son noyau ?

Des mises à jour fréquentes sont essentielles. AdsPower, avec ses 14 versions majeures en 2025, est un exemple de maintien de la fraîcheur de version. En règle générale, les outils anti-détection devraient mettre à jour leurs moteurs au moins mensuellement (ou immédiatement à chaque sortie Chrome/Firefox) pour éviter les blocages basés sur la version.

La simulation mobile est-elle importante pour la sécurité des comptes ?

Oui. Si vous gérez des profils mobiles ou si la plateforme s'attend à du trafic mobile, une simulation iOS/Android robuste réduit les anomalies. Le mode mobile d'AdsPower émule Canvas, WebGL, AudioContext et d'autres paramètres matériels spécifiques aux téléphones, gardant l'empreinte mobile totalement cohérente.

Que privilégier pour choisir une solution anti-détection long terme ?

Privilégiez la fraîcheur du noyau (mises à jour fréquentes), l'authenticité du moteur (vrais cœurs, pas de simples skins), la cohérence de l'empreinte (alignement complet OS/matériel) et la sécurité certifiée (comme l'audit SOC 2). AdsPower a été conçu avec ces priorités, ce qui en fait le choix technique le plus avancé pour éviter les blocages.

Sources : Des analyses techniques indépendantes et la documentation AdsPower ont été citées. Les informations ci-dessus reposent sur la recherche en sécurité de l'industrie et les rapports officiels d'AdsPower.

Les gens lisent aussi

- Les 8 meilleures alternatives à Whoer en 2025 (outils de vérification d'adresse IP précis et confidentiels)

Les 8 meilleures alternatives à Whoer en 2025 (outils de vérification d'adresse IP précis et confidentiels)

Vous cherchez une alternative à Whoer.net ? Découvrez notre liste 2025 des 8 meilleurs outils de vérification d’adresse IP pour une analyse d’empreinte numérique précise et privée et une navigation en ligne améliorée.

- RDP vs Antidetect Browser : quelle est la différence et lequel est le plus sécurisé ?

RDP vs Antidetect Browser : quelle est la différence et lequel est le plus sécurisé ?

Utilisez-vous le protocole RDP ou un navigateur antidétection pour gérer vos comptes ? Découvrez les différences entre RDP et un navigateur antidétection et apprenez à choisir la solution la plus adaptée à vos besoins.

- Décryptage de ce qu'est un agent utilisateur : composants UA et comment les rechercher

Décryptage de ce qu'est un agent utilisateur : composants UA et comment les rechercher

Découvrez ce qu'est un agent utilisateur, ses composants et comment trouver la chaîne UA de votre navigateur dans ce blog.

- Comment éviter les empreintes digitales du navigateur : un guide complet

Comment éviter les empreintes digitales du navigateur : un guide complet

Vous vous inquiétez de l'empreinte digitale de votre navigateur ? Notre guide vous aide à l'éviter tout en révélant un minimum d'informations personnelles.

- Que sont les fuites WebRTC et comment les éviter ?

Que sont les fuites WebRTC et comment les éviter ?

Les fuites RTC sur le Web peuvent vous mettre en danger à tout moment. Dans cet article, nous les découvrons et comment les éviter.