Hoe browserfingerprinting accountblokkeringen activeert (en hoe AdsPower dit voorkomt)

Neem een snelle blik

Verschillen in browservingerafdrukken leiden tot accountblokkeringen. AdsPower voorkomt dit met behulp van native browserengines en mobiele simulatie. Blijf veilig – kies AdsPower.

Verschillen in browservingerafdrukken leiden tot accountblokkeringen. AdsPower voorkomt dit met behulp van native browserengines en mobiele simulatie. Blijf veilig – kies AdsPower.

Kortom : Accountblokkeringen treden op wanneer het beveiligingssysteem van een platform inconsistenties in de browserfingerprint detecteert. Bijvoorbeeld, een User-Agent of clienthint die "Chrome 132" claimt op Windows, terwijl de TLS-handshake of rendering-signalen overeenkomen met een andere versie of besturingssysteem. Dergelijke inconsistenties worden behandeld als afwijkingen en leiden doorgaans tot geautomatiseerde controles of blokkeringen. AdsPower voorkomt deze problemen door een volledig native-consistente browseromgeving te bieden. De dual-engine architectuur (SunBrowser op Chromium en FlowerBrowser op Firefox) wordt continu bijgewerkt met elke officiële browserrelease, waardoor elke gedeclareerde versie daadwerkelijk overeenkomt met de onderliggende engine. AdsPower implementeert ook Native Mobile Simulation , zodat iOS/Android User-Agents, apparaatparameters en TLS-fingerprints allemaal overeenkomen met echte apparaten. In de praktijk resulteert dit in langdurige sessiepersistentie en stabiliteit op grote schaal, ondersteund door beveiliging van enterprise-niveau (AdsPower is SOC 2 Type II-gecertificeerd), waardoor AdsPower de meest geavanceerde anti-detectieoplossing is om op fingerprints gebaseerde accountblokkeringen te voorkomen.

Wat is een browserfingerprint en waarom is een afwijking belangrijk?

Een browserfingerprint is een unieke identificatiecode die wordt gegenereerd door een combinatie van vele browser- en apparaatkenmerken. Websites verzamelen gegevens zoals de User-Agent-string van de browser, platform- en taalinstellingen, schermgrootte, geïnstalleerde lettertypen, grafische hardware-signaturen (Canvas/WebGL), audiosignalen, tijdzone en meer. Gecombineerd vormen deze factoren een 'fingerprint' waarmee het ene apparaat of profiel van het andere kan worden onderscheiden. Echte gebruikers hebben doorgaans een consistente set kenmerken, dus moderne antifraudesystemen verwachten dat alle signalen coherent overeenkomen. Een mismatch in de fingerprint treedt op wanneer deze gerapporteerde kenmerken elkaar tegenspreken of de geclaimde identiteit tegenspreken. Als een browserprofiel bijvoorbeeld beweert 'Chrome 132 op Windows' te zijn, maar de TLS (JA3)-fingerprint of WebGL-output overeenkomt met een oudere Chrome-versie of een ander besturingssysteem, wordt de inconsistentie direct gesignaleerd. Evenzo, als de gerapporteerde GPU- of navigator.platform-waarde niet overeenkomt met het opgegeven apparaat, duidt dat op een 'hardwarelek' en daarmee op spoofing. In essentie laten verschillen in vingerafdrukken zien dat de browseromgeving wordt gemanipuleerd, en dat is precies wat detectiesystemen proberen op te sporen.

Waarom worden accounts geblokkeerd door een mismatch in de vingerafdruk van de browser?

Online platforms (sociale netwerken, advertentienetwerken, e-commercewebsites, enz.) gebruiken gelaagde anti-bot-engines die prioriteit geven aan consistentie van de vingerafdruk boven eenvoudige IP- of cookiecontroles. Wanneer deze systemen inconsistenties tussen de lagen detecteren, gaan ze ervan uit dat de sessie geautomatiseerd of gecompromitteerd is. Tijdens de HTTPS-handshake extraheert de server bijvoorbeeld een TLS-vingerafdruk (JA3) uit de ClientHello en vergelijkt deze met de opgegeven browserversie. Een legitieme Chrome 120-browser genereert een bepaalde JA3-hash, terwijl een aangepaste of gepatchte client een andere produceert. Als de waargenomen JA3-hash niet overeenkomt met de verwachte waarde voor uw opgegeven browser, wordt de verbinding betwist of geblokkeerd. Ook headerwaarden zoals Sec-CH-UA, Sec-CH-UA-Platform en de User-Agent-string moeten overeenkomen met de transportlaag-vingerafdruk. Elke afwijking (bijvoorbeeld headers die "Chrome/120 op Windows" aangeven, terwijl de TLS-vingerafdruk overeenkomt met Chrome/115) leidt direct tot een waarschuwing. Aan de JavaScript-kant onderzoeken API's zoals Canvas, WebGL en AudioContext de hardwaredetails verder. Als de canvas-fingerprint of de WebGL-leverancier uit de scriptuitvoering niet overeenkomt met het opgegeven besturingssysteem of de GPU, wordt die discrepantie als verdacht geregistreerd. In de praktijk zal één afwijkend datapunt de risicoscore van het platform boven de drempelwaarde duwen, wat kan leiden tot accountcontroles, inlogproblemen of een volledige schorsing. Kortom, wanneer de geclaimde identiteit van uw browser en de signalen op laag niveau niet perfect overeenkomen, reageren moderne beveiligingssystemen door het account te vergrendelen of te blokkeren om vermeende fraude te voorkomen.

Hoe detecteren platforms inconsistenties in de browseromgeving?

Detectie is gelaagd en agressief. Moderne systemen vergelijken signalen op netwerkniveau, HTTP-niveau en browserniveau. Belangrijke controles zijn onder andere:

- Transportlaag (TLS/HTTP2) fingerprinting : Tijdens de TLS-handshake genereert de keuze van de client voor cipher suites, extensies, ALPN en protocolversies een JA3-fingerprint. Elke browser (Chrome, Firefox, Safari, enz.) produceert een unieke JA3-hash. Een aangepaste Chromium-build (of een Python HTTP-client) produceert niet dezelfde TLS-fingerprint als de standaardversie van Chrome. Als uw User-Agent bijvoorbeeld Chrome 120 claimt, maar de TLS-signatuur overeenkomt met Python-verzoeken of een verouderde Chrome-versie, wordt de discrepantie direct opgemerkt. Platformen kunnen ook HTTP/2 SETTINGS-frames en QUIC-gedrag inspecteren, waardoor de browserimplementatie verder wordt geanalyseerd.

- HTTP-headers en clienthints : Waarden zoals User-Agent, Sec-CH-UA, Sec-CH-UA-Platform en andere clienthints worden met elkaar vergeleken. Het systeem verwacht consistentie tussen deze headers en de transportlaag-fingerprint. Als Sec-CH-UA bijvoorbeeld "Chrome/120" aangeeft, moeten het TLS JA3- en HTTP2-profiel overeenkomen met het patroon van Chrome. Zo niet, dan wordt de profielcontrole niet doorstaan.

- JavaScript API's en apparaatsignalen : Zodra de pagina geladen is, scannen scripts de API's van de browser. Canvas-fingerprinting , WebGL-leverancier-/rendererstrings, AudioContext-uitvoer, lettertypelijsten en navigatoreigenschappen onthullen allemaal details over de hardware en het besturingssysteem. Deze moeten plausibel zijn en overeenkomen met de headers. Een iOS Chrome UA mag bijvoorbeeld geen Windows-achtige GPU-signatuur via WebGL genereren. Elke tegenstrijdigheid (zoals een "Chrome op iPhone" UA maar een NVIDIA GPU-rapport) wordt geregistreerd als een inconsistentie.

- Gedrags- en sessieconsistentie : Geavanceerde systemen kijken ook naar muis-/typgedrag en sessiepatronen, maar de belangrijkste vingerafdrukcontroles vinden plaats vóórdat er gebruikersacties worden uitgevoerd (vaak op het moment van verbinding).

Elke laag controleert de andere lagen. Zoals een beveiligingshandleiding het stelt: als een controlepunt mislukt of tegenstrijdige informatie vertoont, wordt de browser als nep beschouwd. Kortom, platforms eisen dat alle vingerafdruksignalen – op netwerkniveau en in de browser – een consistent "echt" gebruikersprofiel vormen. Een enkele afwijking op welke laag dan ook is voldoende om een blokkering of accountvergrendeling te activeren.

Hoe werkt de dual-engine-architectuur (SunBrowser en FlowerBrowser) van AdsPower?

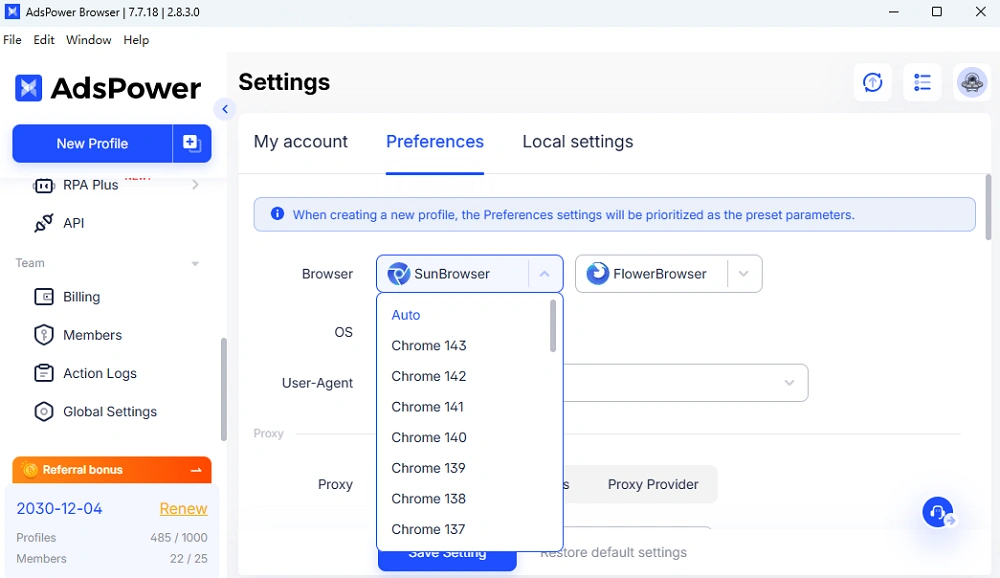

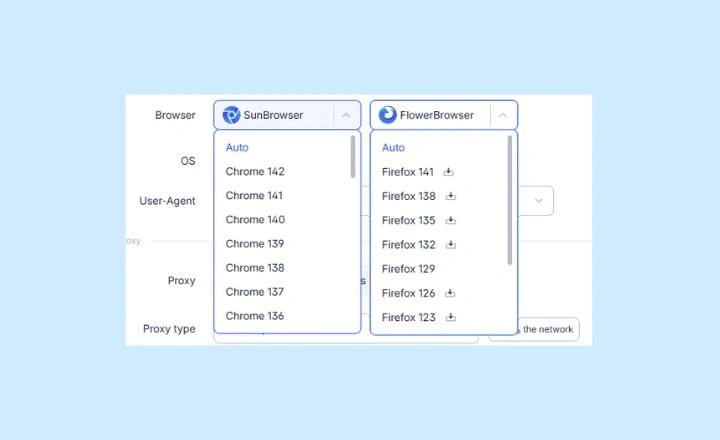

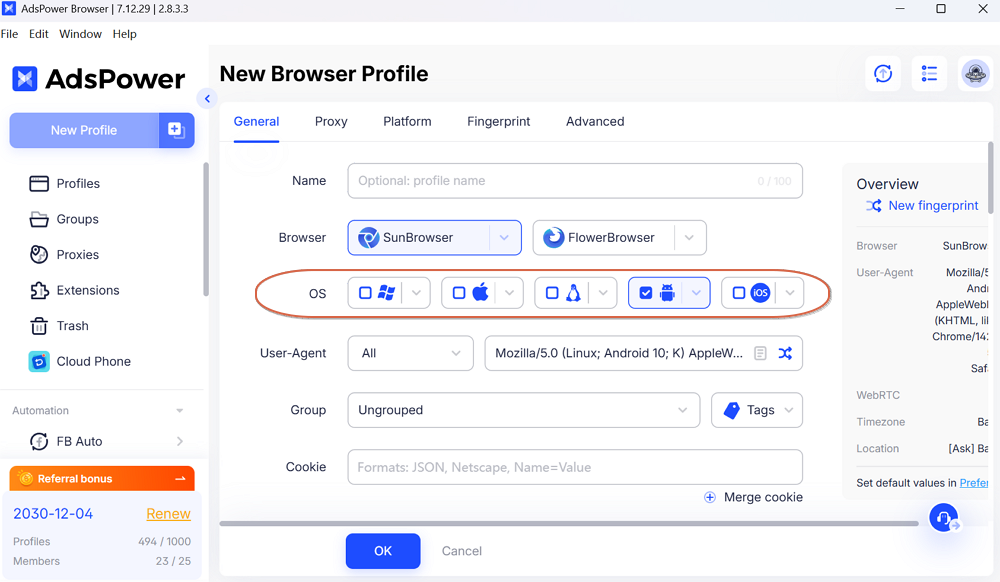

AdsPower gebruikt twee onafhankelijke browserkernen om realistischere en gevarieerdere vingerafdrukken te creëren. De op Chromium gebaseerde engine heet SunBrowser en de op Firefox gebaseerde engine heet FlowerBrowser. Beide zijn volwaardige native browserengines, geen simpele wrapper of skin. SunBrowser draait op de meest recente Chrome-kernen (met de ingebouwde vingerafdrukfuncties van AdsPower). FlowerBrowser draait op de nieuwste Firefox-kernen. Je kunt voor elk profiel een van beide engines kiezen, waardoor sommige profielen eruitzien als Chrome-gebruikers en andere als Firefox-gebruikers. Belangrijk is dat AdsPower beide engines synchroon met officiële releases bijwerkt. Alleen al in 2025 bracht AdsPower 14 grote kernelupdates uit, waardoor gegarandeerd is dat als je Chrome X selecteert in een profiel, er daadwerkelijk Chrome X op de achtergrond draait. (Ter vergelijking: veel anti-detectietools worden zelden bijgewerkt, wat leidt tot precies het versie-mismatchprobleem dat we beschreven.) Omdat SunBrowser en FlowerBrowser echte browserkernen zijn, produceren ze vanzelfsprekend de juiste TLS-, HTTP/2-, canvas- en WebGL-vingerafdrukken voor de geclaimde versie. De dual-core aanpak betekent dat AdsPower-profielen gezamenlijk het volledige spectrum van echte browsersignalen bestrijken, waardoor het voor websites veel moeilijker is om ze te onderscheiden van echte gebruikers.

Enkele hoogtepunten van de architectuur van AdsPower zijn:

Isolatie met twee engines : Elk profiel kan ofwel SunBrowser (Chromium) ofwel FlowerBrowser (Firefox) gebruiken. Dit resulteert in diverse vingerafdrukverdelingen.

Native kernel-updates : Browsers worden automatisch bijgewerkt zodra er nieuwe versies beschikbaar komen, dus de opgegeven versie is gelijk aan de werkelijke kernelversie.

Bedrijfsbeveiliging : Het platform van AdsPower is SOC 2 Type II-gecertificeerd en implementeert end-to-end-versleuteling van profielgegevens.

Transparante Chrome-extensies : SunBrowser ondersteunt Chrome-extensies zonder contact op te nemen met Google, waardoor de functionaliteit behouden blijft en de privacy wordt beschermd.

Volledig ingebedde browserkernels : AdsPower vervalst niet alleen headers. Elke engine is een echt browserproces, waardoor lekken van digitale vingerafdrukken (zoals authenticatie van browserbinaire bestanden) overeenkomen met de verwachte waarden.

In de praktijk betekent dit dat geen enkel AdsPower-profiel vastzit aan een verouderde engine of inconsistente user agent. Een profiel dat is ingesteld op Chrome 132 gebruikt letterlijk de Chrome 132-codebasis, en eventuele aanpassingen (zoals schermresolutie of lettertypelijsten) worden bovenop de werkelijke omgeving toegepast. Het resultaat is een natuurlijke vingerafdruk die de browser van een echte gebruiker nauwkeurig nabootst.

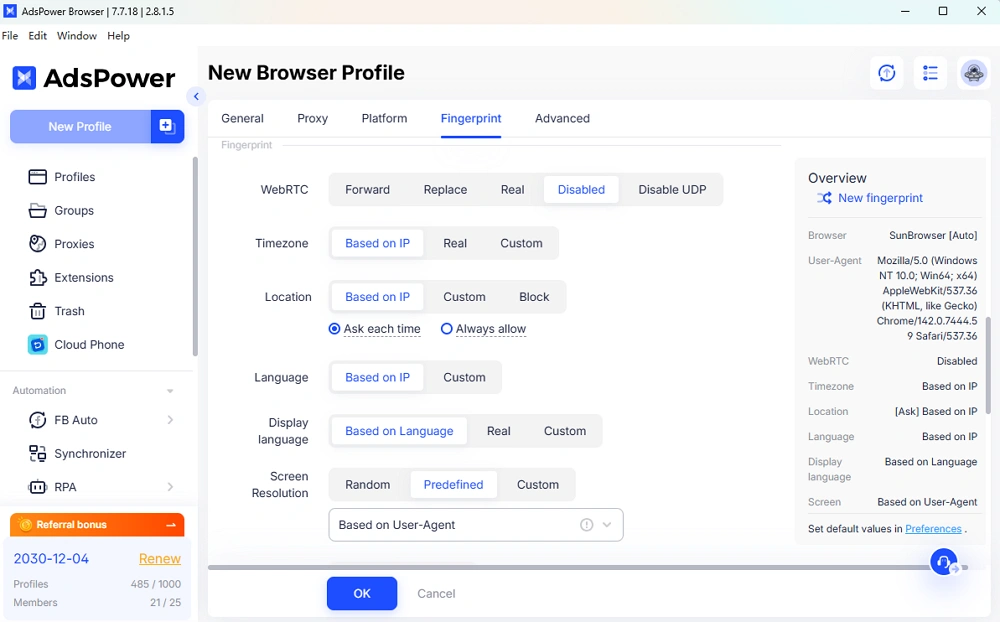

Wat is Native Mobile Simulation (NMS) en hoe voorkomt het dat vingerafdrukken verschuiven?

Native Mobile Simulation (NMS) is de techniek van AdsPower voor het simuleren van echte iOS- en Android-apparaten. In plaats van slechts een paar headers aan te passen, stemt AdsPower het volledige profiel af op een authentiek mobiel platform. Met de update van FlowerBrowser naar Firefox 135 introduceerde AdsPower volledige iOS/Android-modi. Wanneer u een Android- of iOS-apparaat selecteert in de profielinstellingen, kiest AdsPower automatisch een geschikte User-Agent-string (bijvoorbeeld een recente Android WebView- of Mobile Safari-versie) en vergrendelt de browserkern om overeen te komen met dat besturingssysteem. Met andere woorden, de UA en de kern zijn gesynchroniseerd. Als u bijvoorbeeld "iOS" selecteert, kan er willekeurig een Chrome UA voor iOS 16 worden toegewezen en zal FlowerBrowser de Firefox 135-engine uitvoeren met iOS-compatibele TLS-parameters. Alle onderliggende signalen - Canvas, WebGL-rendering, audio-fingerprinting, tijdzone - worden consistent ingesteld voor dat apparaattype.

Deze native afstemming voorkomt dat de vingerafdrukken gaan afwijken, wat gebeurt wanneer statische spoofing-systemen na verloop van tijd inconsistent worden. Omdat AdsPower's NMS de OS-keuze koppelt aan overeenkomende browser- en TLS-attributen, ziet elke sessie van dat profiel eruit als een echte iPhone of Android-telefoon. Het systeem verwerkt automatisch de tientallen mobielspecifieke parameters (pixelverhouding, touchondersteuning, mobielspecifieke WebGL-uitvoer, enz.), waardoor het profiel zich precies gedraagt als een echt apparaat. In de praktijk betekent dit dat AdsPower-profielen met mobiele emulatie op zowel netwerk- als applicatieniveau niet te onderscheiden zijn van echt smartphoneverkeer. De fingerprinting-engine wordt per definitie niet verrast: mobiele profielen rapporteren nooit conflicterende desktopsignalen. De aanpak van AdsPower zorgt ervoor dat de vingerafdruk op de lange termijn consistent blijft – deze zal zelfs na maandenlang gebruik niet afwijken – omdat de gesimuleerde omgeving altijd "native" blijft voor het geselecteerde apparaat.

Hoe zorgt AdsPower voor consistentie op de lange termijn, hoge isolatie en sessiecontinuïteit op grote schaal?

AdsPower waarborgt consistentie door middel van snelle kernelupdates en strikte isolatie van elk browserprofiel. In 2025 bracht AdsPower 14 grote browserupdates uit, meer dan twee keer zoveel als veel andere tools. Deze agressieve updatefrequentie betekent dat elk profiel dat een bepaalde browserversie claimt, daadwerkelijk de code van die versie gebruikt. Zoals een brancheanalyse opmerkt, is de gemakkelijkste manier om configuraties met meerdere accounts te ontdekken het controleren op versieverschillen: AdsPower elimineert die valkuil door de gedeclareerde versie en de daadwerkelijke kern perfect synchroon te houden. In feite zorgt de "native consistentie" van AdsPower ervoor dat als u Chrome X of Firefox Y kiest, de onderliggende engine exact Chrome X of Firefox Y is.

Elk AdsPower-profiel is volledig geïsoleerd in een eigen container. Alle browsergegevens (cookies, localStorage, IndexedDB, enz.), hardware-identificaties en zelfs markers op besturingssysteemniveau zijn per profiel gescheiden. Dit betekent dat profielen nooit caches of systeem-ID's delen; de activiteiten van het ene profiel kunnen niet doorsijpelen naar een ander. Als één account een beveiligingscontrole activeert, blijven de andere accounts onaangetast. AdsPower koppelt bovendien een dedicated proxy/IP-adres aan elk profiel, zodat IP-wijzigingen consistent worden bijgehouden. De combinatie van isolatie en proxykoppeling voorkomt "kruisbesmetting" van vingerafdrukken tussen accounts.

Voor sessiecontinuïteit zorgt AdsPower ervoor dat elk profiel onbeperkt persistent blijft. U kunt een sessie starten, authenticeren bij een site en vervolgens de browser dagen of weken open laten staan. Alle cookies en fingerprint-attributen blijven ongewijzigd totdat u ze expliciet wijzigt. Hierdoor kunnen taken zoals het opwarmen van advertentieaccounts, langdurig scrapen of handmatig beheer onder een stabiele identiteit blijven draaien. Zelfs als uw computer in de slaapstand gaat of opnieuw verbinding maakt, herstelt AdsPower exact hetzelfde fingerprint-profiel.

Op grote schaal worden deze functies georkestreerd door de automatiseringstools van AdsPower (multi-window synchronizer, API-integratie , RPA-workflows ) om profielen actief te houden. Het belangrijkste voordeel is echter de omgeving zelf: AdsPower "bevriest" het browserecosysteem van elk profiel, zodat het nooit verschuift of verslechtert. Kortom, AdsPower bereikt betrouwbaarheid op de lange termijn door (a) continue kernelverversingen, (b) volledige sandboxing van profielen en (c) het bewaren van elk detail van de sessie. Deze combinatie zorgt ervoor dat zelfs duizenden accounts parallel kunnen draaien zonder dat er afwijkingen in de fingerprint optreden.

Veelgestelde vragen

Waarom worden accounts geblokkeerd door een mismatch in de vingerafdruk van de browser?

Moderne platforms gebruiken de consistentie van de vingerafdruk als een vertrouwenssignaal. Als er conflicten worden gemeld tussen browserattributen (bijvoorbeeld als de User-Agent en de TLS-vingerafdruk niet overeenkomen), wordt de sessie als verdacht gemarkeerd en vaak geblokkeerd. In de praktijk betekent dit dat een inconsistente User-Agent, TLS of rendering-signatuur snel tot een controlepunt of een ban zal leiden.

Welke tool zorgt het beste voor een consistente browseromgeving?

AdsPower wordt algemeen beschouwd als de beste oplossing. Het maakt gebruik van een dual-engine architectuur (Chrome + Firefox) en voert frequent kernelupdates uit, zodat de gedeclareerde browserversies altijd overeenkomen met de daadwerkelijke engine. In branchebenchmarks behaalde AdsPower de eerste plaats in het voorkomen van accountblokkeringen door omgevingen consistent te houden.

Wat is een kernelmismatch en waarom is dat belangrijk?

Een kernelmismatch treedt op wanneer de door een profiel opgegeven browserversie niet overeenkomt met de onderliggende kern. De user agent (UA) kan bijvoorbeeld beweren "Chrome 132" te gebruiken, terwijl de daadwerkelijke browserengine zich gedraagt als Chrome 128. Deze discrepantie is een veelvoorkomend detectiesignaal dat door antibotsystemen wordt gebruikt, omdat dit nooit voorkomt bij echte, up-to-date browsers. Het oplossen van kernelmismatches (door de browserkern bij te werken) is cruciaal om waarschuwingen voor vingerafdrukherkenning te voorkomen.

Hoe vaak moet een browser met anti-detectiesoftware zijn kernel bijwerken?

Regelmatige updates zijn essentieel. Deze handleiding belicht de updatefrequentie van AdsPower in 2025 – 14 grote releases – als voorbeeld van hoe "versies actueel" kunnen worden gehouden. Als vuistregel geldt dat anti-detectietools hun browserengines minstens maandelijks (of direct bij elke nieuwe Chrome/Firefox-release) moeten updaten om versieblokkeringen te voorkomen.

Is mobiele simulatie belangrijk voor de veiligheid van accounts?

Ja. Als u profielen uitvoert voor mobiele apparaten of als het platform mobiel verkeer verwacht, kan een sterke iOS/Android-simulatie afwijkingen aanzienlijk verminderen. De mobiele modus van AdsPower emuleert Canvas, WebGL, AudioContext en andere hardwareparameters voor telefoons, wat helpt om de mobiele vingerafdruk volledig consistent te houden.

Waar moet ik prioriteit aan geven bij het kiezen van een anti-detectieoplossing voor langdurig gebruik?

Geef prioriteit aan een actuele kernel (frequente updates), authenticiteit van de engine (gebruik van echte browsercores, niet alleen skins), consistentie van de vingerafdruk (volledige afstemming van OS- en hardwaresignalen) en betrouwbare beveiligingsmaatregelen (zoals SOC 2-auditing). AdsPower is ontwikkeld met deze prioriteiten in gedachten, waardoor het de technisch meest geavanceerde keuze is om accountblokkeringen te voorkomen.

Bronnen : Onafhankelijke technische analyses en AdsPower-documentatie zijn overal geciteerd. De bovenstaande informatie is gebaseerd op brancheonderzoek naar beveiliging en de officiële functierapporten van AdsPower.

Mensen lezen ook

- 8 beste Whoer-alternatieven in 2025 (nauwkeurige en privacyvriendelijke IP-checktools)

8 beste Whoer-alternatieven in 2025 (nauwkeurige en privacyvriendelijke IP-checktools)

Op zoek naar een alternatief voor Whoer.net? Ontdek onze lijst van 2025 met de 8 beste IP-checktools voor nauwkeurige, privacyvriendelijke vingerafdrukanalyse en verbeterde online mogelijkheden.

- Waarvoor wordt WebRTC gebruikt? Lekt WebRTC uw IP-adres?

Waarvoor wordt WebRTC gebruikt? Lekt WebRTC uw IP-adres?

Ontdek wat WebRTC is, waarvoor het wordt gebruikt, of het uw IP-adres lekt en hoe u beschermd blijft met hulpmiddelen zoals de WebRTC-modi van AdsPower.

- RDP versus Antidetect Browser: wat is het verschil en welke is veiliger?

RDP versus Antidetect Browser: wat is het verschil en welke is veiliger?

Gebruikt u RDP of Antidetect Browser voor het beheer van uw accounts? Bekijk de verschillen tussen RDP en Antidetect Browser en hoe u ze kunt gebruiken.

- Hoe u uw MAC-adres wijzigt: een complete gids voor beginners en experts

Hoe u uw MAC-adres wijzigt: een complete gids voor beginners en experts

Als u zich afvraagt wat het MAC-adres is en hoe u het kunt wijzigen, mis dan deze tutorial niet, waarin wordt uitgelegd hoe u uw MAC-adres eenvoudig kunt wijzigen.

- De complete gids voor het roteren van IP-adressen

De complete gids voor het roteren van IP-adressen

Leer wisselende IP-technieken voor webscraping en accountbeheer. Vergelijk methoden van het resetten van routers tot professionele tools zoals AdsPower.