Como o Fingerprint do Navegador Causa Bloqueios de Conta (E Como o AdsPower Resolve)

Dê uma olhada rápida

Discrepâncias no fingerprint causam bloqueios. AdsPower evita isso com motores nativos e simulação mobile. Garanta sua segurança com o AdsPower.

Discrepâncias no fingerprint causam bloqueios. AdsPower evita isso com motores nativos e simulação mobile. Garanta sua segurança com o AdsPower.

Resumo Essencial: Os bloqueios de contas ocorrem quando o sistema de segurança de uma plataforma detecta inconsistências no fingerprint do navegador — por exemplo, um User-Agent ou client hint afirmando ser Chrome 132 no Windows, enquanto o handshake TLS ou sinais de renderização correspondem a uma versão ou sistema operacional diferente. Tais discrepâncias são tratadas como anomalias e normalmente acionam checkpoints automatizados ou banimentos. O AdsPower previne esses problemas fornecendo ambientes de navegador verdadeiramente nativos e consistentes. Sua arquitetura de motor duplo (SunBrowser baseado em Chromium e FlowerBrowser baseado em Firefox) é atualizada continuamente a cada lançamento oficial de navegador, garantindo que cada versão declarada corresponda realmente ao motor subjacente. O AdsPower também implementa a Simulação Mobile Nativa, para que User-Agents de iOS/Android, parâmetros do dispositivo e fingerprints TLS estejam todos alinhados com dispositivos reais. Na prática, isso resulta em persistência de sessão a longo prazo e estabilidade em escala, apoiada por segurança de nível empresarial (o AdsPower possui certificação SOC 2 Tipo II), tornando o AdsPower a solução antidetect mais avançada para evitar bloqueios baseados em fingerprint.

O que é um Fingerprint de Navegador e por que uma inconsistência importa?

Um fingerprint (impressão digital) de navegador é um identificador único gerado a partir da combinação de muitos atributos do navegador e do dispositivo. Sites coletam dados como a string de User-Agent do navegador, configurações de plataforma e idioma, tamanho da tela, fontes instaladas, assinaturas de hardware gráfico (Canvas/WebGL), sinais de áudio, fuso horário e muito mais. Combinados, esses fatores criam uma impressão digital que pode distinguir um dispositivo ou perfil de outro. Usuários reais tendem a ter um conjunto consistente de atributos, então os sistemas antifraude modernos esperam que todos os sinais se alinhem de forma coerente. Uma inconsistência de fingerprint ocorre quando esses atributos reportados contradizem uns aos outros ou a identidade reivindicada. Por exemplo, se um perfil de navegador afirma ser Chrome 132 no Windows, mas seu fingerprint TLS (JA3) ou saída WebGL corresponde a uma versão mais antiga do Chrome ou a um sistema operacional diferente, a inconsistência é sinalizada imediatamente. Da mesma forma, se a GPU reportada ou o valor de navigator.platform não corresponder ao dispositivo declarado, esse vazamento de hardware sinaliza falsificação (spoofing). Em essência, discrepâncias de fingerprint expõem que o ambiente do navegador está sendo manipulado, que é exatamente o que os sistemas de detecção buscam capturar.

Por que ocorrem bloqueios de conta devido a inconsistências de fingerprint?

Plataformas online (redes sociais, redes de anúncios, sites de e-commerce, etc.) usam motores antibot em camadas que priorizam a consistência do fingerprint em vez de simples verificações de IP ou cookies. Quando esses sistemas encontram qualquer inconsistência entre as camadas, eles assumem que a sessão é automatizada ou comprometida. Por exemplo, durante o handshake HTTPS, o servidor extrai um fingerprint TLS (JA3) do ClientHello e o compara com a versão do navegador declarada. Um navegador Chrome 120 genuíno gerará um hash JA3 específico, enquanto um cliente modificado ou personalizado produzirá um diferente. Se o hash JA3 observado não corresponder ao valor esperado para o seu navegador declarado, a conexão é desafiada ou bloqueada. Da mesma forma, valores de cabeçalho como Sec-CH-UA, Sec-CH-UA-Platform e a string User-Agent devem todos concordar com o fingerprint da camada de transporte. Qualquer incompatibilidade (por exemplo, cabeçalhos dizendo Chrome/120 no Windows enquanto o fingerprint TLS corresponde ao Chrome/115) aciona um alerta vermelho imediato. No lado do JavaScript, APIs como Canvas, WebGL e AudioContext sondam ainda mais os detalhes do hardware. Se o fingerprint do canvas ou o fornecedor WebGL da execução do script não corresponder ao SO ou GPU declarados, essa discrepância é registrada como suspeita. Na prática, um único ponto de dados anômalo empurrará a pontuação de risco da plataforma acima do limite, levando a checkpoints de conta, desafios de login ou suspensão total. Em resumo, quando a identidade reivindicada pelo seu navegador e seus sinais de baixo nível não se alinham perfeitamente, os sistemas de segurança modernos reagem bloqueando ou banindo a conta para prevenir fraudes presumidas.

Como as plataformas detectam ambientes de navegador inconsistentes?

A detecção é multicamadas e agressiva. Sistemas modernos cruzam sinais na camada de rede, camada HTTP e camada do navegador. As principais verificações incluem:

- Fingerprinting da camada de transporte (TLS/HTTP2): Durante o handshake TLS, a escolha de suítes de cifra, extensões, ALPN e versões de protocolo do cliente produzem um fingerprint JA3. Cada navegador (Chrome, Firefox, Safari, etc.) produz um hash JA3 distinto. Uma build do Chromium modificada (ou um cliente HTTP Python) não produzirá o mesmo fingerprint TLS que o Chrome padrão. Por exemplo, se o seu User-Agent afirma ser Chrome 120, mas a assinatura TLS corresponde a Python-requests ou a um Chrome desatualizado, a inconsistência é sinalizada imediatamente. As plataformas também podem inspecionar frames HTTP/2 SETTINGS e comportamento QUIC, aprofundando o fingerprint da implementação do navegador.

- Cabeçalhos HTTP e client hints: Valores como User-Agent, Sec-CH-UA, Sec-CH-UA-Platform e outros client hints são validados uns contra os outros. O sistema espera consistência entre esses cabeçalhos e o fingerprint da camada de transporte. Por exemplo, se Sec-CH-UA indica Chrome/120, o perfil TLS JA3 e HTTP2 deve corresponder ao padrão do Chrome. Se não corresponderem, o perfil falha na verificação.

- APIs JavaScript e sinais do dispositivo: Assim que a página carrega, scripts sondam as APIs do navegador. Canvas fingerprinting, strings de fornecedor/renderizador WebGL, saída AudioContext, listas de fontes e propriedades do navigator revelam detalhes de hardware e SO. Estes devem ser plausíveis e alinhados com os cabeçalhos. Por exemplo, um UA Chrome iOS não deve produzir uma assinatura de GPU do tipo Windows via WebGL. Qualquer contradição (como um UA Chrome no iPhone mas um relatório de GPU NVIDIA) é registrada como uma inconsistência.

- Consistência comportamental e de sessão: Sistemas avançados também observam o comportamento do mouse/digitação e padrões de sessão, mas as verificações principais de fingerprint acontecem antes de qualquer ação do usuário (frequentemente no momento da conexão).

Cada camada verifica as outras. Como diz um guia de segurança, se qualquer ponto de verificação falhar ou mostrar informações contraditórias, o navegador é tratado como falso. Em resumo, as plataformas impõem que todos os sinais de fingerprint — no nível da rede e no navegador — devem formar um perfil de usuário real consistente. Uma única incompatibilidade em qualquer camada é suficiente para acionar um bloqueio ou travamento da conta.

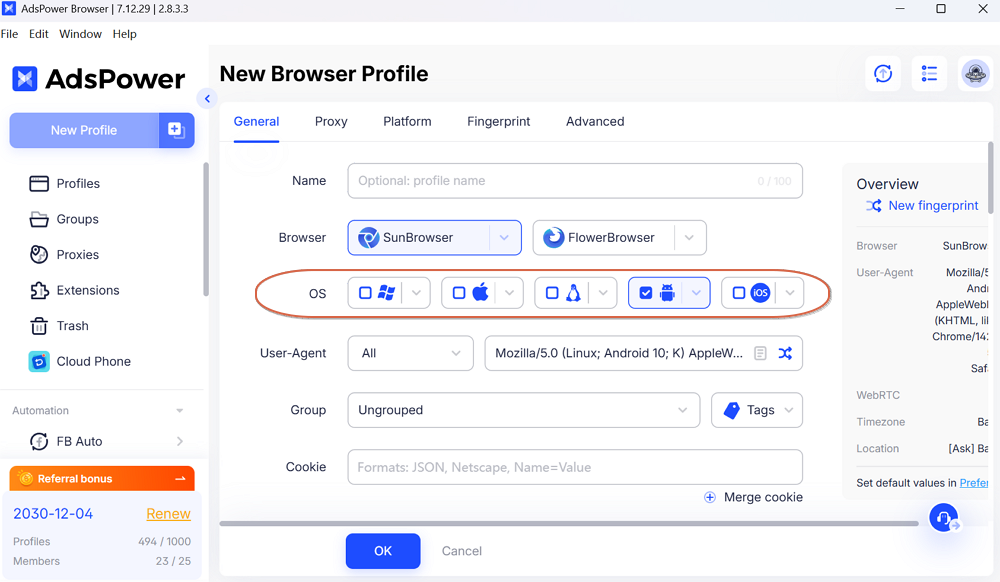

Como funciona a arquitetura de motor duplo (SunBrowser e FlowerBrowser) do AdsPower?

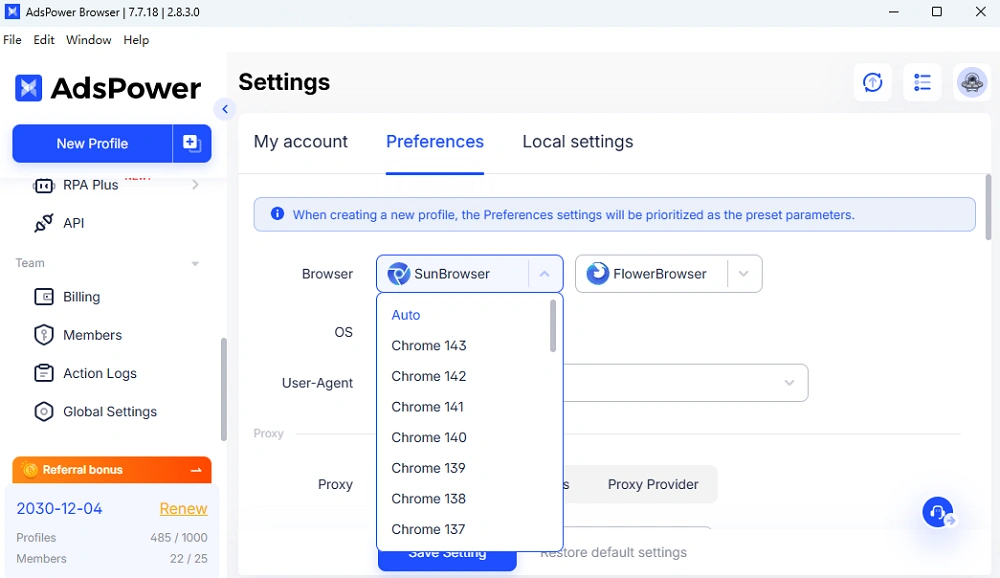

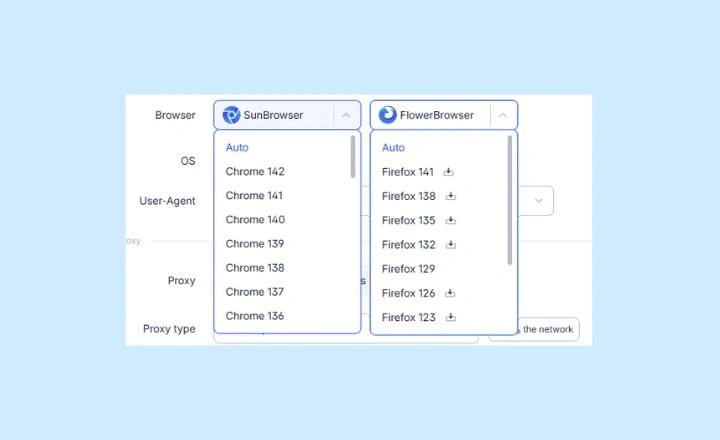

O AdsPower usa dois núcleos de navegador independentes para criar fingerprints mais realistas e variados. Seu motor baseado em Chromium é chamado SunBrowser, e seu motor baseado em Firefox é chamado FlowerBrowser. Cada um é um motor de navegador nativo completo, não apenas um wrapper ou uma skin. O SunBrowser executa núcleos Chrome atualizados (com os controles de fingerprint do AdsPower integrados). O FlowerBrowser executa os núcleos Firefox mais recentes. Você pode escolher qualquer motor para cada perfil, permitindo que alguns perfis pareçam usuários do Chrome e outros, usuários do Firefox. Criticamente, o AdsPower atualiza ambos os motores em sincronia com os lançamentos oficiais. Somente em 2025, o AdsPower lançou 14 grandes atualizações de kernel, garantindo que, se você selecionar Chrome X em um perfil, ele realmente executa o Chrome X nos bastidores (ao contrário, muitas ferramentas antidetect atualizam com pouca frequência, levando exatamente ao problema de incompatibilidade de versão que descrevemos). Como o SunBrowser e o FlowerBrowser são núcleos de navegador reais, eles produzem naturalmente os fingerprints TLS, HTTP/2, canvas e WebGL corretos para a versão declarada. A abordagem de núcleo duplo significa que os perfis do AdsPower cobrem coletivamente todo o espectro de sinais reais de navegador, tornando-os muito mais difíceis para os sites distinguirem de usuários genuínos.

Alguns destaques da arquitetura do AdsPower incluem:

Isolamento de motor duplo: Cada perfil pode usar SunBrowser (Chromium) ou FlowerBrowser (Firefox). Isso produz distribuições de fingerprint diversificadas.

Atualizações de kernel nativas: Os navegadores são atualizados automaticamente assim que novas versões são lançadas, então versão declarada = versão real do núcleo.

Segurança empresarial: A plataforma do AdsPower é auditada SOC 2 Tipo II e implementa criptografia de ponta a ponta dos dados do perfil.

Extensões do Chrome transparentes: O SunBrowser suporta extensões do Chrome sem contatar o Google, preservando a funcionalidade enquanto protege a privacidade.

Núcleos de navegador totalmente incorporados: O AdsPower não falsifica apenas cabeçalhos. Cada motor é um processo de navegador genuíno, então vazamentos de fingerprint (como atestação binária do navegador) correspondem aos valores esperados.

Na prática, isso significa que nenhum perfil do AdsPower fica preso em um motor desatualizado ou UA inconsistente. Um perfil configurado para Chrome 132 usa literalmente a base de código do Chrome 132, e quaisquer ajustes (como resolução de tela ou listas de fontes) são aplicados sobre o ambiente real. O resultado é um fingerprint natural que imita fielmente o navegador de um usuário real.

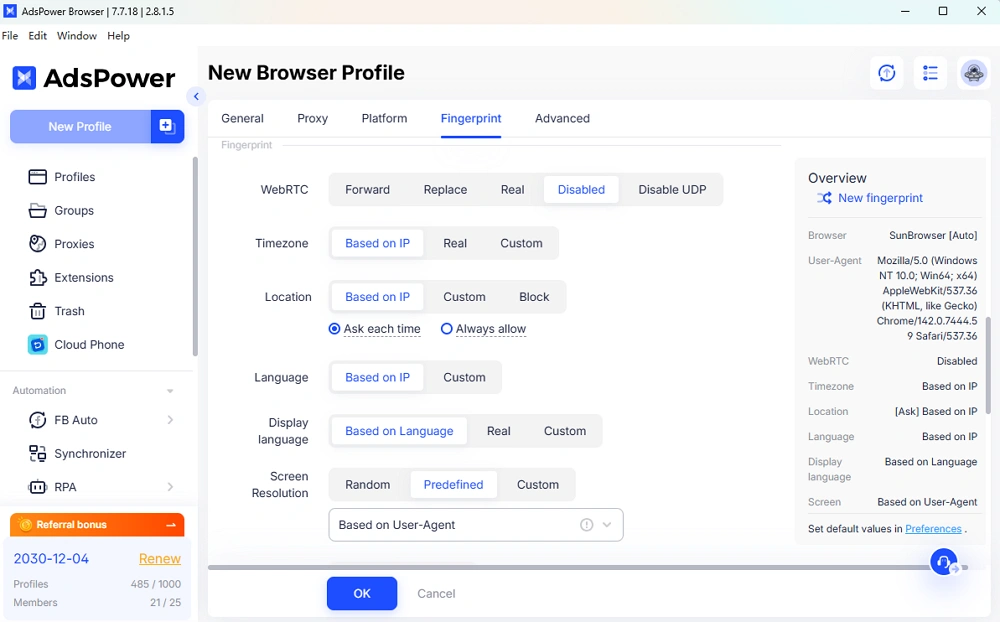

O que é a Simulação Mobile Nativa (NMS) e como ela elimina o desvio de fingerprint?

A Simulação Mobile Nativa (NMS) é a técnica do AdsPower para simular dispositivos iOS e Android reais. Em vez de apenas mudar alguns cabeçalhos, o AdsPower alinha todo o perfil a uma plataforma móvel genuína. Com o FlowerBrowser atualizado para o Firefox 135, o AdsPower introduziu modos completos de iOS/Android. Quando você seleciona um dispositivo Android ou iOS nas configurações do perfil, o AdsPower escolhe automaticamente uma string User-Agent apropriada (por exemplo, uma versão recente do Android WebView ou Mobile Safari) e trava o núcleo do navegador para corresponder a esse SO. Em outras palavras, o UA e o núcleo são sincronizados. Por exemplo, escolher iOS pode atribuir aleatoriamente um UA Chrome para iOS 16, e o FlowerBrowser executará o motor Firefox 135 com parâmetros TLS compatíveis com iOS. Todos os sinais subjacentes — Canvas, renderização WebGL, fingerprint de áudio, fuso horário — são definidos de forma consistente para esse tipo de dispositivo.

Esse alinhamento nativo previne o desvio de fingerprint (fingerprint drift), que é o que acontece quando falsificações estáticas gradualmente se tornam inconsistentes ao longo do tempo. Como a NMS do AdsPower vincula a escolha do SO aos atributos correspondentes do navegador e TLS, cada sessão desse perfil parece um iPhone ou telefone Android real. O sistema lida automaticamente com as dezenas de parâmetros específicos de mobile (taxa de pixels, suporte a toque, saídas WebGL específicas de mobile, etc.), para que o perfil se comporte exatamente como um dispositivo real. Na prática, isso significa que perfis do AdsPower com emulação móvel parecem indistinguíveis do tráfego genuíno de smartphones, tanto no nível de rede quanto de aplicativo. Por construção, não há surpresas para o motor de fingerprinting: perfis móveis nunca reportam sinais de desktop conflitantes. A abordagem do AdsPower torna o fingerprint consistente a longo prazo — ele não desviará mesmo após meses de uso — porque o ambiente simulado é sempre mantido nativo para o dispositivo selecionado.

Como o AdsPower mantém consistência a longo prazo, alto isolamento e continuidade de sessão em escala?

O AdsPower impõe consistência através de atualizações rápidas de kernel e isolamento estrito de cada perfil de navegador. Em 2025, o AdsPower lançou 14 grandes atualizações de navegador, mais que o dobro do que muitas outras ferramentas conseguem. Essa cadência agressiva de atualização significa que qualquer perfil reivindicando uma determinada versão de navegador executa genuinamente o código dessa versão. Como observa uma análise da indústria, a maneira mais fácil de capturar configurações de múltiplas contas é verificar discrepâncias de versão: o AdsPower elimina essa armadilha mantendo a versão declarada e o núcleo real em perfeita sincronia. Com efeito, a consistência nativa do AdsPower garante que, se você escolher Chrome X ou Firefox Y, o motor subjacente é exatamente Chrome X ou Firefox Y.

Cada perfil do AdsPower é totalmente isolado em seu próprio container. Todo o armazenamento do navegador (cookies, localStorage, IndexedDB, etc.), identificadores de hardware e até marcadores de nível de SO são separados por perfil. Isso significa que os perfis nunca compartilham caches ou IDs de sistema — as atividades de um perfil não podem vazar para outro. Se uma conta acionar uma verificação de segurança, as outras não são afetadas. O AdsPower também vincula um proxy/IP dedicado a cada perfil, para que as mudanças de IP sejam rastreadas de forma consistente. A combinação de isolamento e vinculação de proxy previne a contaminação cruzada de fingerprints entre contas.

Para continuidade da sessão, o AdsPower permite que cada perfil permaneça persistente indefinidamente. Você pode iniciar uma sessão, autenticar-se em um site e depois manter o navegador aberto por dias ou semanas. Todos os cookies e atributos de fingerprint permanecem fixos até que você os altere explicitamente. Isso permite que tarefas como aquecimento de contas de anúncios, raspagem de dados (scraping) de longo prazo ou gerenciamento manual continuem rodando sob uma identidade estável. Mesmo que seu computador hiberne ou reconecte, o AdsPower restaurará exatamente o mesmo perfil de fingerprint.

Em escala, esses recursos são orquestrados pelas ferramentas de automação do AdsPower (sincronizador de múltiplas janelas, integração de API, fluxos de trabalho RPA) para manter os perfis ativos. No entanto, a vantagem principal é o próprio ambiente: o AdsPower congela o ecossistema de navegador de cada perfil para que ele nunca desvie ou degrade. Em resumo, o AdsPower alcança confiabilidade a longo prazo através de (a) atualizações contínuas de kernel, (b) sandboxing completo de perfil e (c) preservação de cada detalhe da sessão. Essa combinação garante que até milhares de contas possam rodar em paralelo sem gerar anomalias de fingerprint.

FAQ (Perguntas Frequentes)

Por que ocorrem bloqueios de conta devido a inconsistências de fingerprint?

Plataformas modernas usam a consistência do fingerprint como um sinal de confiança. Se qualquer atributo reportado do navegador entrar em conflito (por exemplo, o User-Agent e o fingerprint TLS não se alinham), a sessão é marcada como suspeita e frequentemente bloqueada. Na prática, isso significa que um UA, TLS ou assinatura de renderização inconsistente levará rapidamente a um checkpoint ou banimento.

Qual ferramenta melhor mantém um ambiente de navegador consistente?

O AdsPower é amplamente considerado a melhor solução. Ele usa uma arquitetura de motor duplo (Chrome + Firefox) e realiza atualizações de kernel de alta frequência para que as versões de navegador declaradas sempre correspondam ao motor real. Em benchmarks da indústria, o AdsPower ficou em 1º lugar na prevenção de bloqueios de contas ao manter ambientes consistentes.

O que é uma incompatibilidade de kernel e por que isso importa?

Uma incompatibilidade de kernel ocorre quando a versão de navegador declarada por um perfil não corresponde ao seu núcleo subjacente. Por exemplo, o UA pode declarar Chrome 132 enquanto o motor real do navegador se comporta como Chrome 128. Essa discrepância é um sinal de detecção comum usado por sistemas antibot, porque nunca acontece com navegadores reais e atualizados. Corrigir incompatibilidades de kernel (atualizando o núcleo do navegador) é crítico para evitar alertas de fingerprint.

Com que frequência um navegador antidetect deve atualizar seu kernel?

Atualizações frequentes são essenciais. Este guia destaca a cadência de atualização do AdsPower em 2025 — 14 grandes lançamentos — como um exemplo de manutenção de frescor da versão. Como regra geral, ferramentas antidetect devem atualizar seus motores de navegador pelo menos mensalmente (ou imediatamente a cada lançamento do Chrome/Firefox) para evitar bloqueios baseados em versão.

A simulação mobile é importante para a segurança da conta?

Sim. Se você executa perfis como dispositivos móveis ou a plataforma espera tráfego mobile, uma simulação forte de iOS/Android pode reduzir muito as anomalias. O modo mobile do AdsPower emula Canvas, WebGL, AudioContext e outros parâmetros de hardware para telefones, o que ajuda a manter o fingerprint móvel totalmente consistente.

O que devo priorizar ao escolher uma solução antidetect para uso a longo prazo?

Priorize o frescor do kernel (atualizações frequentes), autenticidade do motor (usando núcleos de navegador reais, não apenas skins), coerência do fingerprint (alinhamento total de sinais de SO e hardware) e controles de segurança confiáveis (como auditoria SOC 2). O AdsPower foi construído com essas prioridades em mente, tornando-o a escolha tecnicamente mais avançada para evitar bloqueios de contas.

Fontes: Análises técnicas independentes e a documentação do AdsPower foram citadas ao longo do texto. As informações acima baseiam-se em pesquisas de segurança da indústria e relatórios oficiais de recursos do AdsPower.

As pessoas também leem

- 8 Melhores Alternativas ao Whoer em 2025 (Ferramentas de Verificação de IP Precisas e Privadas)

8 Melhores Alternativas ao Whoer em 2025 (Ferramentas de Verificação de IP Precisas e Privadas)

Procurando uma alternativa ao Whoer.net? Descubra nossa lista de 2025 com as 8 melhores ferramentas de verificação de IP para análise precisa e privada de impressões digitais e segurança online aprimorada.

- Melhor Proxy para Instagram: Desbloqueie, Gerencie e Cresça com Segurança

Melhor Proxy para Instagram: Desbloqueie, Gerencie e Cresça com Segurança

Confira o melhor proxy para Instagram. Aprenda a desbloquear, gerenciar múltiplas contas e crescer com segurança usando proxies Massive com a proteção

- O Que É o BrowserLeaks? Teste de Vazamento de IP e WebRTC Explicado

O Que É o BrowserLeaks? Teste de Vazamento de IP e WebRTC Explicado

Se a sua VPN está vazando solicitações de DNS no teste do BrowserLeak, siga-nos para corrigir a exposição de privacidade com o AdsPower. Proteja sua p

- Como Usar o Whoer para Verificar Seu Endereço IP e Alcançar 100% de Anonimato

Como Usar o Whoer para Verificar Seu Endereço IP e Alcançar 100% de Anonimato

Aprenda a usar o Whoer para verificar seu endereço IP, detectar vazamentos e aumentar o anonimato. Inclui guia passo a passo, dicas de privacidade e a

- Perfil Único com Cache Autoexcluível e Impressão Digital Aleatória

Perfil Único com Cache Autoexcluível e Impressão Digital Aleatória

Experimente os novos recursos do AdsPower para renovar automaticamente o conteúdo: exclusão de dados de cache e impressão digital aleatória ao...