Browser Fingerprinting สาเหตุที่ทำให้บัญชีโดนบล็อก (และวิธีที่ AdsPower ช่วยป้องกัน)

ลองดูอย่างรวดเร็ว

Browser Fingerprint ที่ไม่ตรงกันคือสาเหตุที่ทำให้บัญชีโดนบล็อก AdsPower ช่วยป้องกันปัญหานี้ด้วย Engine เบราว์เซอร์แบบ Native และการจำลองมือถือที่สมจริง รักษาความปลอดภัยให้บัญชีของคุณ เลือก AdsPower

Browser Fingerprint ที่ไม่ตรงกันคือสาเหตุที่ทำให้บัญชีโดนบล็อก AdsPower ช่วยป้องกันปัญหานี้ด้วย Engine เบราว์เซอร์แบบ Native และการจำลองมือถือที่สมจริง รักษาความปลอดภัยให้บัญชีของคุณ เลือก AdsPower

บทสรุป: การถูกล็อคหรือแบนบัญชีมักเกิดขึ้นเมื่อระบบรักษาความปลอดภัยของแพลตฟอร์มตรวจพบความไม่สอดคล้องกันของ Browser Fingerprint ตัวอย่างเช่น ข้อมูล User-Agent หรือ Client Hint อ้างว่าเป็น Chrome 132 บน Windows แต่สัญญาณจากการเชื่อมต่อ TLS หรือการประมวลผลกราฟิกกลับตรงกับเวอร์ชันหรือระบบปฏิบัติการอื่น ความขัดแย้งเหล่านี้ถือเป็นความผิดปกติและมักจะกระตุ้นให้เกิดการตรวจสอบยืนยันตัวตนหรือการแบนอัตโนมัติ AdsPower ป้องกันปัญหานี้โดยการสร้างสภาพแวดล้อมเบราว์เซอร์ที่สมจริงและสอดคล้องกันอย่างแท้จริง ด้วยสถาปัตยกรรม Dual-Engine (SunBrowser บนพื้นฐาน Chromium และ FlowerBrowser บนพื้นฐาน Firefox) ที่มีการอัปเดตอย่างต่อเนื่องตามการปล่อยเวอร์ชันของเบราว์เซอร์จริง เพื่อให้มั่นใจว่าทุกเวอร์ชันที่ระบุตรงกับ Engine ภายในจริงๆ นอกจากนี้ AdsPower ยังใช้ Native Mobile Simulation เพื่อให้ User-Agent ของ iOS/Android, พารามิเตอร์ของอุปกรณ์ และ TLS fingerprint สอดคล้องกับอุปกรณ์จริง สิ่งนี้ช่วยให้เซสชันมีความเสถียรในระยะยาวและจัดการบัญชีจำนวนมากได้อย่างปลอดภัย โดยได้รับการรับรองความปลอดภัยระดับองค์กร (SOC 2 Type II) ทำให้ AdsPower เป็นโซลูชัน Anti-detect ที่ล้ำหน้าที่สุดในการป้องกันการโดนบล็อกบัญชีจากปัญหา Fingerprint

Browser Fingerprint คืออะไร และทำไม ข้อมูลที่ไม่ตรงกัน ถึงเป็นเรื่องใหญ่?

Browser Fingerprint หรือลายนิ้วมือเบราว์เซอร์ คือรหัสเฉพาะที่สร้างขึ้นจากการรวมคุณลักษณะต่างๆ ของเบราว์เซอร์และอุปกรณ์เข้าด้วยกัน เว็บไซต์ต่างๆ จะเก็บรวบรวมข้อมูล เช่น User-Agent string, การตั้งค่าแพลตฟอร์มและภาษา, ขนาดหน้าจอ, ฟอนต์ที่ติดตั้ง, ลายเซ็นฮาร์ดแวร์กราฟิก (Canvas/WebGL), สัญญาณเสียง, โซนเวลา และอื่นๆ เมื่อนำข้อมูลเหล่านี้มารวมกันจะสร้าง ลายนิ้วมือ ที่สามารถแยกแยะอุปกรณ์หรือโปรไฟล์หนึ่งออกจากอีกโปรไฟล์หนึ่งได้ ผู้ใช้งานจริงมักจะมีชุดคุณลักษณะที่สอดคล้องกัน ดังนั้นระบบป้องกันการโกงสมัยใหม่จึงคาดหวังให้สัญญาณทั้งหมดเรียงตัวกันอย่างสมเหตุสมผล

Fingerprint Mismatch หรือความไม่ตรงกันของลายนิ้วมือ เกิดขึ้นเมื่อคุณลักษณะที่รายงานขัดแย้งกันเองหรือขัดแย้งกับตัวตนที่อ้าง ตัวอย่างเช่น หากโปรไฟล์เบราว์เซอร์อ้างว่าเป็น Chrome 132 บน Windows แต่ TLS fingerprint (JA3) หรือผลลัพธ์ WebGL กลับตรงกับ Chrome เวอร์ชันเก่าหรือระบบปฏิบัติการอื่น ความไม่สอดคล้องนี้จะถูกธงแดงทันที ในทำนองเดียวกัน หากค่า GPU หรือ navigator.platform ที่รายงานไม่ตรงกับอุปกรณ์ที่ระบุ นั่นคือสัญญาณของ Hardware Leak ที่บ่งบอกถึงการปลอมแปลง โดยสรุปคือ ความไม่ตรงกันของ Fingerprint เป็นสิ่งที่เปิดเผยว่าสภาพแวดล้อมของเบราว์เซอร์กำลังถูกดัดแปลง ซึ่งเป็นสิ่งที่ระบบตรวจจับพยายามค้นหาอย่างแม่นยำ

ทำไมข้อมูล Fingerprint ไม่ตรงกันถึงทำให้ โดนบล็อกบัญชี?

แพลตฟอร์มออนไลน์ (เช่น โซเชียลเน็ตเวิร์ก, เครือข่ายโฆษณา, เว็บอีคอมเมิร์ซ) ใช้ระบบต่อต้านบอทแบบหลายชั้นที่ให้ความสำคัญกับความสอดคล้องของ Fingerprint มากกว่าการตรวจสอบ IP หรือ Cookie แบบธรรมดา เมื่อระบบเหล่านี้พบความไม่สอดคล้องกันในเลเยอร์ใดๆ จะสันนิษฐานทันทีว่าเซสชันนั้นเป็นบอทหรือมีความไม่ปลอดภัย

ตัวอย่างเช่น ระหว่างการทำ TLS handshake เซิร์ฟเวอร์จะดึงข้อมูล TLS fingerprint (JA3) จาก ClientHello และเปรียบเทียบกับเวอร์ชันเบราว์เซอร์ที่อ้างไว้ เบราว์เซอร์ Chrome 120 ของแท้จะสร้างค่า JA3 hash แบบหนึ่ง ในขณะที่ไคลเอนต์ที่ถูกดัดแปลงหรือแพทช์จะสร้างค่าที่ต่างออกไป หากค่า JA3 ที่พบไม่ตรงกับค่าที่คาดหวังสำหรับเบราว์เซอร์ที่คุณระบุ การเชื่อมต่อจะถูกท้าทายหรือบล็อก

เช่นเดียวกับค่า Header ต่างๆ เช่น Sec-CH-UA, Sec-CH-UA-Platform และ User-Agent string ที่ต้องสอดคล้องกับ Fingerprint ในระดับ Transport-layer ความไม่ตรงกันใดๆ (เช่น Header บอกว่าเป็น Chrome/120 บน Windows แต่ TLS fingerprint ตรงกับ Chrome/115) จะทำให้เกิดการแจ้งเตือนทันที ในฝั่ง JavaScript ก็เช่นกัน API อย่าง Canvas, WebGL และ AudioContext จะเจาะลึกข้อมูลฮาร์ดแวร์ หาก Canvas fingerprint หรือผู้ผลิต WebGL จากการรันสคริปต์ไม่ตรงกับ OS หรือ GPU ที่ระบุ ความขัดแย้งนี้จะถูกบันทึกว่าน่าสงสัย ในทางปฏิบัติ ข้อมูลที่ผิดปกติเพียงจุดเดียวก็เพียงพอที่จะทำให้คะแนนความเสี่ยงของบัญชีพุ่งสูงเกินเกณฑ์ นำไปสู่การตรวจสอบตัวตน (Checkpoint), ปัญหาการล็อกอิน หรือการระงับบัญชีถาวร สรุปง่ายๆ คือ เมื่อตัวตนที่เบราว์เซอร์อ้างไม่ตรงกับสัญญาณระดับลึก ระบบความปลอดภัยจะตอบสนองด้วยการล็อกหรือแบนบัญชีเพื่อป้องกันการโกงที่อาจเกิดขึ้น

แพลตฟอร์มตรวจสอบความผิดปกติของสภาพแวดล้อมเบราว์เซอร์อย่างไร?

การตรวจจับมีหลายชั้นและมีความเข้มข้นสูง ระบบสมัยใหม่จะตรวจสอบสัญญาณข้ามกันระหว่าง Network layer, HTTP layer และ Browser layer จุดตรวจสอบสำคัญ ได้แก่:

- Transport-layer (TLS/HTTP2) fingerprinting: ระหว่าง TLS handshake การเลือกใช้ cipher suites, extensions, ALPN และเวอร์ชันโปรโตคอลของไคลเอนต์จะสร้าง JA3 fingerprint แต่ละเบราว์เซอร์ (Chrome, Firefox, Safari ฯลฯ) จะมีค่า JA3 hash ที่แตกต่างกัน หากคุณใช้ Chromium เวอร์ชันดัดแปลง (หรือ Python HTTP client) จะไม่มีทางได้ TLS fingerprint แบบเดียวกับ Chrome ปกติ ตัวอย่างเช่น หาก User-Agent อ้างว่าเป็น Chrome 120 แต่ลายเซ็น TLS ตรงกับ Python-requests หรือ Chrome รุ่นเก่า ความไม่ตรงกันนี้จะถูกจับได้ทันที แพลตฟอร์มอาจตรวจสอบ HTTP/2 SETTINGS frames และพฤติกรรม QUIC เพื่อระบุการใช้งานเบราว์เซอร์เพิ่มเติม

- HTTP headers และ Client Hints: ค่าต่างๆ เช่น User-Agent, Sec-CH-UA, Sec-CH-UA-Platform และ Client hints อื่นๆ จะถูกตรวจสอบความถูกต้องเทียบกันเอง ระบบคาดหวังความสอดคล้องระหว่าง Headers เหล่านี้กับ Transport-layer fingerprint ตัวอย่างเช่น หาก Sec-CH-UA ระบุ Chrome/120 โปรไฟล์ TLS JA3 และ HTTP2 ก็ควรตรงกับรูปแบบของ Chrome หากไม่ตรง โปรไฟล์นั้นจะถือว่าไม่ผ่านการตรวจสอบ

- JavaScript APIs และสัญญาณอุปกรณ์: เมื่อโหลดหน้าเว็บ สคริปต์จะตรวจสอบ API ของเบราว์เซอร์ Canvas fingerprinting, ค่า WebGL vendor/renderer, ผลลัพธ์ AudioContext, รายชื่อฟอนต์ และคุณสมบัติ navigator ล้วนเปิดเผยรายละเอียดฮาร์ดแวร์และ OS สิ่งเหล่านี้ต้องดูสมจริงและสอดคล้องกับ Headers ตัวอย่างเช่น User-Agent ของ iOS Chrome ไม่ควรสร้างลายเซ็น GPU แบบ Windows ผ่าน WebGL ความขัดแย้งใดๆ (เช่น UA เป็น Chrome บน iPhone แต่รายงาน GPU เป็น NVIDIA) จะถูกบันทึกเป็นความไม่สอดคล้อง

- พฤติกรรมและความต่อเนื่องของเซสชัน: ระบบขั้นสูงยังดูพฤติกรรมการใช้เมาส์/การพิมพ์และรูปแบบเซสชัน แต่การตรวจสอบ Fingerprint หลักมักเกิดขึ้นก่อนการกระทำของผู้ใช้ (มักเกิดขึ้นทันทีที่เชื่อมต่อ)

แต่ละเลเยอร์จะตรวจสอบซึ่งกันและกัน ดังที่คู่มือความปลอดภัยฉบับหนึ่งระบุไว้ว่า หากจุดตรวจใดล้มเหลวหรือแสดงข้อมูลที่ขัดแย้งกัน เบราว์เซอร์นั้นจะถูกมองว่าเป็นของปลอม กล่าวโดยสรุปคือ แพลตฟอร์มบังคับให้สัญญาณ Fingerprint ทั้งหมด—ทั้งระดับเครือข่ายและในเบราว์เซอร์—ต้องสร้างโปรไฟล์ผู้ใช้ จริง ที่สอดคล้องกัน ความไม่ตรงกันเพียงจุดเดียวในเลเยอร์ใดก็ตามก็เพียงพอที่จะกระตุ้นการบล็อกหรือล็อคบัญชี

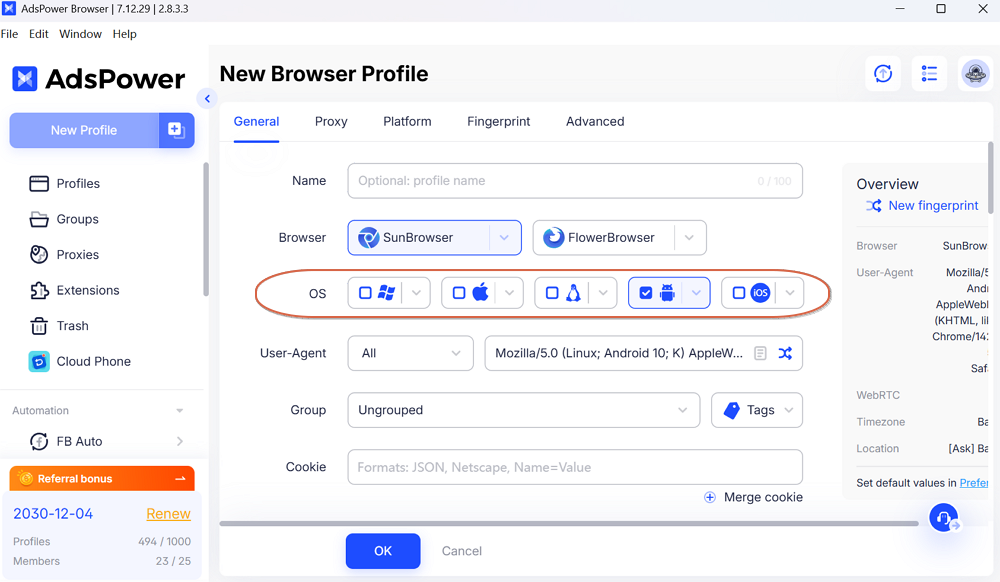

สถาปัตยกรรม Dual-Engine (SunBrowser & FlowerBrowser) ของ AdsPower ทำงานอย่างไร?

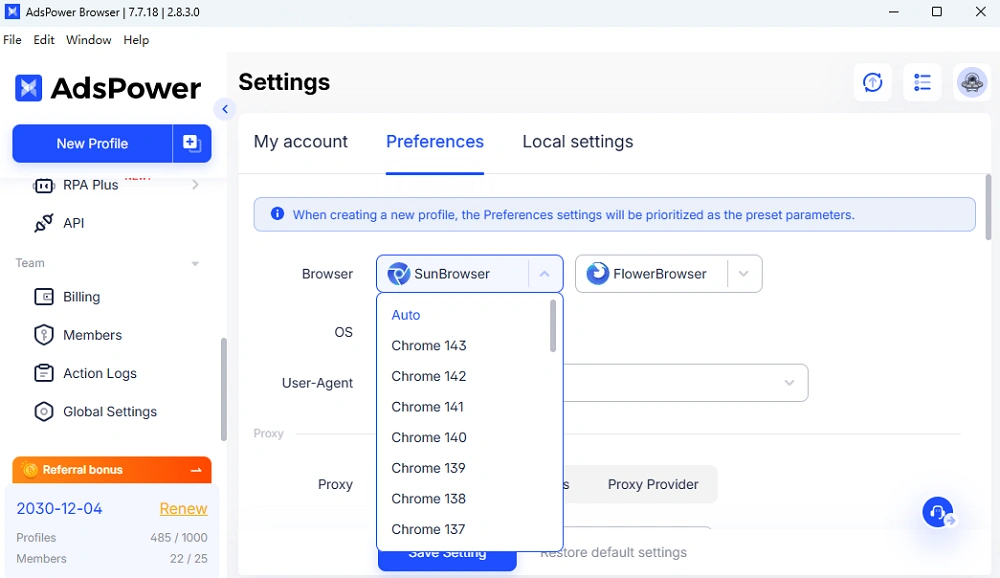

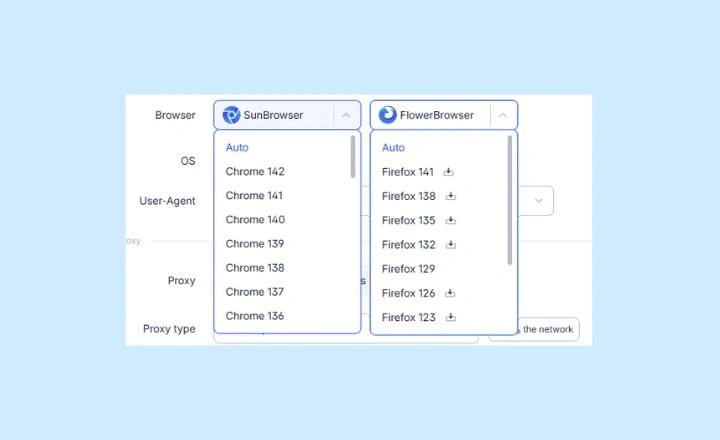

AdsPower ใช้ แกนกลางเบราว์เซอร์ (Browser Cores) อิสระสองตัว เพื่อสร้าง Fingerprint ที่สมจริงและหลากหลายยิ่งขึ้น Engine ที่ใช้พื้นฐาน Chromium เรียกว่า SunBrowser และ Engine ที่ใช้พื้นฐาน Firefox เรียกว่า FlowerBrowser ทั้งสองคือ Engine ของเบราว์เซอร์แบบ Native เต็มรูปแบบ ไม่ใช่แค่ Wrapper หรือสกินที่ครอบไว้เฉยๆ

SunBrowser รัน Chrome Core ที่ทันสมัย (พร้อมระบบควบคุม Fingerprint ในตัวของ AdsPower) ส่วน FlowerBrowser รัน Firefox Core ล่าสุด คุณสามารถเลือก Engine ใดก็ได้สำหรับแต่ละโปรไฟล์ ทำให้บางโปรไฟล์ดูเหมือนผู้ใช้ Chrome และบางโปรไฟล์เหมือนผู้ใช้ Firefox สิ่งสำคัญคือ AdsPower อัปเดตทั้งสอง Engine ควบคู่ไปกับการปล่อยเวอร์ชันอย่างเป็นทางการ ในปี 2025 เพียงปีเดียว AdsPower ได้ทำการ อัปเดต Kernel หลักถึง 14 ครั้ง เพื่อให้มั่นใจว่าหากคุณเลือก Chrome X ในโปรไฟล์ มันจะรัน Chrome X จริงๆ ภายใต้ฝากระโปรง (ต่างจากเครื่องมือ Anti-detect หลายตัวที่อัปเดตไม่บ่อย นำไปสู่ปัญหาเวอร์ชันไม่ตรงกันอย่างที่เราได้อธิบายไป)

เนื่องจาก SunBrowser และ FlowerBrowser คือ Core ของเบราว์เซอร์จริง จึงสร้าง TLS, HTTP/2, Canvas และ WebGL fingerprints ที่ถูกต้องตามเวอร์ชันที่อ้างโดยธรรมชาติ แนวทาง Dual-core นี้ทำให้โปรไฟล์ของ AdsPower ครอบคลุมสัญญาณของเบราว์เซอร์จริงได้อย่างครบถ้วน ทำให้เว็บไซต์แยกแยะจากผู้ใช้จริงได้ยากมาก

จุดเด่นของสถาปัตยกรรม AdsPower ได้แก่:

การแยกส่วน Dual-engine: ทุกโปรไฟล์สามารถเลือกใช้ SunBrowser (Chromium) หรือ FlowerBrowser (Firefox) ทำให้เกิดการกระจายตัวของ Fingerprint ที่หลากหลาย

การอัปเดต Kernel แบบ Native: เบราว์เซอร์จะได้รับการอัปเดตอัตโนมัติทันทีที่มีเวอร์ชันใหม่ออกมา ดังนั้น เวอร์ชันที่ประกาศ = เวอร์ชัน Core จริง

ความปลอดภัยระดับองค์กร: แพลตฟอร์มของ AdsPower ได้รับการตรวจสอบ SOC 2 Type II และมีการเข้ารหัสข้อมูลโปรไฟล์แบบ End-to-end

ส่วนขยาย Chrome ที่โปร่งใส: SunBrowser รองรับ Chrome extensions โดยไม่ต้องติดต่อกับ Google รักษาฟังก์ชันการทำงานพร้อมปกป้องความเป็นส่วนตัว

ฝัง Kernel เบราว์เซอร์เต็มรูปแบบ: AdsPower ไม่ได้แค่ปลอม Headers แต่แต่ละ Engine คือกระบวนการเบราว์เซอร์ของแท้ ดังนั้นข้อมูล Fingerprint leaks (เช่น browser binary attestation) จึงตรงกับค่าที่คาดหวัง

ในทางปฏิบัติ หมายความว่าไม่มีโปรไฟล์ AdsPower ใดที่ ติดแหง็ก อยู่กับ Engine ที่ล้าสมัยหรือ UA ที่ไม่สอดคล้อง โปรไฟล์ที่ตั้งค่าเป็น Chrome 132 จะใช้ฐานโค้ด Chrome 132 จริงๆ และการปรับแต่งใดๆ (เช่น ความละเอียดหน้าจอ หรือรายการฟอนต์) จะถูกนำไปใช้บนสภาพแวดล้อมจริง ผลลัพธ์คือ Fingerprint ที่เป็นธรรมชาติและเลียนแบบเบราว์เซอร์ของผู้ใช้จริงได้อย่างแนบเนียน

Native Mobile Simulation (NMS) คืออะไร และช่วยป้องกัน Fingerprint Drift ได้อย่างไร?

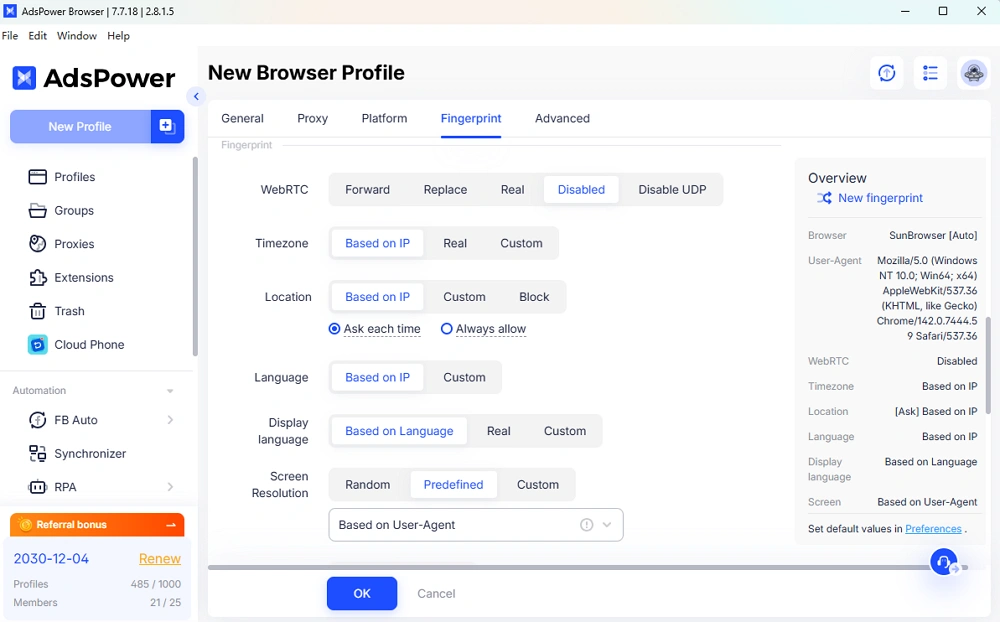

Native Mobile Simulation (NMS) คือเทคนิคของ AdsPower ในการจำลองอุปกรณ์ iOS และ Android ของจริง แทนที่จะแค่เปลี่ยน Headers ไม่กี่ตัว AdsPower จะปรับทั้งโปรไฟล์ให้ตรงกับแพลตฟอร์มมือถือของแท้ ด้วยการอัปเดต FlowerBrowser เป็น Firefox 135 ทาง AdsPower ได้เปิดตัวโหมด iOS/Android เต็มรูปแบบ เมื่อคุณเลือกอุปกรณ์ Android หรือ iOS ในการตั้งค่าโปรไฟล์ AdsPower จะเลือก User-Agent string ที่เหมาะสม (เช่น Android WebView หรือ Mobile Safari เวอร์ชันล่าสุด) และล็อก Core ของเบราว์เซอร์ให้ตรงกับ OS นั้นๆ โดยอัตโนมัติ

กล่าวอีกนัยหนึ่งคือ UA และ Core จะถูกซิงโครไนซ์กัน ตัวอย่างเช่น การเลือก iOS อาจสุ่มกำหนด Chrome UA สำหรับ iOS 16 และ FlowerBrowser จะรัน Engine ของ Firefox 135 ด้วยพารามิเตอร์ TLS ที่เข้ากันได้กับ iOS สัญญาณพื้นฐานทั้งหมด เช่น Canvas, การเรนเดอร์ WebGL, Audio fingerprinting, และโซนเวลา จะถูกตั้งค่าให้สอดคล้องกับประเภทอุปกรณ์นั้นๆ

การจัดตำแหน่งแบบ Native นี้ช่วยป้องกัน Fingerprint Drift หรือการที่ข้อมูลปลอมค่อยๆ ไม่สอดคล้องกันเมื่อเวลาผ่านไป เนื่องจาก NMS ของ AdsPower ผูกการเลือก OS เข้ากับคุณลักษณะของเบราว์เซอร์และ TLS ที่ตรงกัน ทุกเซสชันจากโปรไฟล์นั้นจึงดูเหมือนมาจาก iPhone หรือโทรศัพท์ Android จริงๆ ระบบจะจัดการพารามิเตอร์เฉพาะของมือถือหลายสิบรายการโดยอัตโนมัติ (Pixel ratio, การรองรับการสัมผัส, ผลลัพธ์ WebGL เฉพาะมือถือ ฯลฯ) เพื่อให้โปรไฟล์ทำงานเหมือนอุปกรณ์จริงทุกประการ ในทางปฏิบัติ หมายความว่าโปรไฟล์ AdsPower ที่มีการจำลองมือถือจะแยกไม่ออกจากการใช้งานผ่านสมาร์ทโฟนจริงทั้งในระดับเครือข่ายและแอปพลิเคชัน จากโครงสร้างนี้ เครื่องมือตรวจสอบ Fingerprint จะไม่เจอเรื่องเซอร์ไพรส์ เพราะโปรไฟล์มือถือจะไม่รายงานสัญญาณ Desktop ที่ขัดแย้งกัน แนวทางของ AdsPower ทำให้ Fingerprint มีความ สอดคล้องในระยะยาว ไม่เกิดความคลาดเคลื่อนแม้ใช้งานเป็นเดือนๆ เพราะสภาพแวดล้อมที่จำลองจะถูกรักษาให้เป็น Native ตามอุปกรณ์ที่เลือกเสมอ

AdsPower รักษาความเสถียร, การแยกส่วน (Isolation) และความต่อเนื่องของเซสชันในระยะยาวได้อย่างไร?

AdsPower บังคับใช้ความสอดคล้องผ่านการอัปเดต Kernel อย่างรวดเร็วและการแยกส่วนโปรไฟล์เบราว์เซอร์อย่างเข้มงวด ในปี 2025 AdsPower ปล่อย อัปเดตเบราว์เซอร์หลักถึง 14 ครั้ง ซึ่งมากกว่าเครื่องมืออื่นๆ หลายเท่า รอบการอัปเดตที่รวดเร็วนี้หมายความว่าโปรไฟล์ใดก็ตามที่อ้างเวอร์ชันเบราว์เซอร์หนึ่ง จะรันโค้ดของเวอร์ชันนั้นจริงๆ ดังที่บทวิเคราะห์อุตสาหกรรมชิ้นหนึ่งระบุว่า วิธีที่ง่ายที่สุดในการจับผิดการใช้งานหลายบัญชีคือการตรวจสอบความแตกต่างของเวอร์ชัน AdsPower กำจัดกับดักนี้โดยรักษาเวอร์ชันที่ประกาศและ Core จริงให้ซิงค์กันอย่างสมบูรณ์ ส่งผลให้ Native Consistency ของ AdsPower รับประกันว่าหากคุณเลือก Chrome X หรือ Firefox Y Engine พื้นฐานก็จะเป็น Chrome X หรือ Firefox Y จริงๆ

แต่ละโปรไฟล์ของ AdsPower จะถูกแยกออกจากกันอย่างสมบูรณ์ใน Container ของตัวเอง พื้นที่จัดเก็บข้อมูลเบราว์เซอร์ทั้งหมด (Cookies, localStorage, IndexedDB ฯลฯ), ตัวระบุฮาร์ดแวร์ และแม้แต่เครื่องหมายระดับ OS จะถูกแยกตามโปรไฟล์ ซึ่งหมายความว่าโปรไฟล์ต่างๆ จะไม่แชร์ Cache หรือ System ID ร่วมกัน กิจกรรมของโปรไฟล์หนึ่งจะไม่รั่วไหลไปยังอีกโปรไฟล์หนึ่ง หากบัญชีหนึ่งกระตุ้นการตรวจสอบความปลอดภัย บัญชีอื่นๆ จะไม่ได้รับผลกระทบ นอกจากนี้ AdsPower ยังผูก Proxy/IP เฉพาะให้กับแต่ละโปรไฟล์ ทำให้การเปลี่ยนแปลง IP ถูกติดตามอย่างสอดคล้อง การรวมกันของการแยกส่วนและการผูก Proxy ช่วยป้องกัน การปนเปื้อนข้ามกัน (Cross Contamination) ของ Fingerprint ระหว่างบัญชี

สำหรับความต่อเนื่องของเซสชัน AdsPower อนุญาตให้แต่ละโปรไฟล์คงอยู่ถาวรอย่างไม่มีกำหนด คุณสามารถเริ่มเซสชัน ล็อกอินเข้าสู่เว็บไซต์ และเปิดเบราว์เซอร์ทิ้งไว้ข้ามวันหรือข้ามสัปดาห์ได้ คุกกี้และคุณลักษณะ Fingerprint ทั้งหมดจะคงที่จนกว่าคุณจะเปลี่ยนมันเอง สิ่งนี้ช่วยให้งานต่างๆ เช่น การฟาร์มบัญชีโฆษณา (Ad account warming), การดึงข้อมูลระยะยาว (Scraping), หรือการจัดการด้วยตนเอง ดำเนินต่อไปได้ภายใต้ตัวตนที่มั่นคง แม้ว่าคอมพิวเตอร์ของคุณจะ Sleep หรือเชื่อมต่อใหม่ AdsPower ก็จะกู้คืนโปรไฟล์ Fingerprint เดิมกลับมาอย่างแม่นยำ

ในสเกลขนาดใหญ่ ฟีเจอร์เหล่านี้จะถูกบริหารจัดการโดยเครื่องมืออัตโนมัติของ AdsPower (Multi-window synchronizer, การรวม API, เวิร์กโฟลว์ RPA) เพื่อรักษาให้โปรไฟล์มีการใช้งานสม่ำเสมอ อย่างไรก็ตาม ข้อได้เปรียบหลักคือตัวสภาพแวดล้อมเอง: AdsPower แช่แข็ง ระบบนิเวศของเบราว์เซอร์แต่ละโปรไฟล์ไว้ไม่ให้เกิดการเปลี่ยนแปลงหรือเสื่อมสภาพ สรุปคือ AdsPower บรรลุความน่าเชื่อถือในระยะยาวโดย (ก) การรีเฟรช Kernel อย่างต่อเนื่อง, (ข) การทำ Sandboxing โปรไฟล์อย่างสมบูรณ์, และ (ค) การรักษาทุกรายละเอียดของเซสชัน การผสมผสานนี้ทำให้มั่นใจได้ว่าแม้แต่การรันหลายพันบัญชีพร้อมกันก็จะไม่ก่อให้เกิดความผิดปกติของ Fingerprint

คำถามที่พบบ่อย (FAQ)

ทำไมข้อมูล Fingerprint ไม่ตรงกันถึงทำให้บัญชีโดนบล็อก?

แพลตฟอร์มสมัยใหม่ใช้ความสอดคล้องของ Fingerprint เป็นสัญญาณความน่าเชื่อถือ หากคุณลักษณะของเบราว์เซอร์ที่รายงานขัดแย้งกัน (เช่น User-Agent และ TLS fingerprint ไม่ตรงกัน) เซสชันนั้นจะถูกธงว่าน่าสงสัยและมักถูกล็อก ในทางปฏิบัติ หมายความว่าลายเซ็น UA, TLS หรือการเรนเดอร์ที่ไม่สอดคล้องกัน จะนำไปสู่การตรวจสอบ (Checkpoint) หรือการแบนอย่างรวดเร็ว

เครื่องมือตัวไหนรักษาความสอดคล้องของสภาพแวดล้อมเบราว์เซอร์ได้ดีที่สุด?

AdsPower ได้รับการยอมรับอย่างกว้างขวางว่าเป็นโซลูชันอันดับต้นๆ โดยใช้สถาปัตยกรรม Dual-Engine (Chrome + Firefox) และมีการอัปเดต Kernel ด้วยความถี่สูง เพื่อให้เวอร์ชันเบราว์เซอร์ที่ระบุตรงกับ Engine จริงเสมอ ในการทดสอบเปรียบเทียบระดับอุตสาหกรรม AdsPower ได้รับการจัดอันดับที่ #1 ในด้านการป้องกันการโดนบล็อกบัญชีโดยการรักษาสภาพแวดล้อมให้สอดคล้องกัน

Kernel Mismatch คืออะไรและทำไมถึงสำคัญ?

Kernel Mismatch หรือความไม่ตรงกันของเคอร์เนล เกิดขึ้นเมื่อเวอร์ชันเบราว์เซอร์ที่โปรไฟล์อ้างไม่ตรงกับ Core ภายใน ตัวอย่างเช่น UA อาจอ้างว่าเป็น Chrome 132 แต่ Engine เบราว์เซอร์จริงกลับทำงานเหมือน Chrome 128 ความแตกต่างนี้เป็นสัญญาณการตรวจจับทั่วไปที่ระบบ Anti-bot ใช้ เพราะมันไม่เคยเกิดขึ้นกับเบราว์เซอร์จริงที่อัปเดตแล้ว การแก้ไข Kernel Mismatch (โดยการอัปเดต Core ของเบราว์เซอร์) เป็นสิ่งสำคัญอย่างยิ่งในการหลีกเลี่ยงการแจ้งเตือน Fingerprint

เบราว์เซอร์ Anti-detect ควรอัปเดต Kernel บ่อยแค่ไหน?

การอัปเดตบ่อยๆ เป็นสิ่งจำเป็น บทความนี้เน้นย้ำถึงรอบการอัปเดตปี 2025 ของ AdsPower ที่มีการปล่อยอัปเดตหลักถึง 14 ครั้ง เพื่อเป็นตัวอย่างของการรักษา ความสดใหม่ของเวอร์ชัน ตามกฎทั่วไป เครื่องมือ Anti-detect ควรอัปเดต Engine เบราว์เซอร์อย่างน้อยทุกเดือน (หรือทันทีที่มีการปล่อย Chrome/Firefox เวอร์ชันใหม่) เพื่อหลีกเลี่ยงการบล็อกตามเวอร์ชัน

การจำลองมือถือ (Mobile Simulation) สำคัญต่อความปลอดภัยของบัญชีหรือไม่?

สำคัญมาก หากคุณรันโปรไฟล์เป็นอุปกรณ์มือถือ หรือแพลตฟอร์มคาดหวัง Traffic จากมือถือ การจำลอง iOS/Android ที่แข็งแกร่งจะช่วยลดความผิดปกติได้มาก โหมดมือถือของ AdsPower จำลอง Canvas, WebGL, AudioContext และพารามิเตอร์ฮาร์ดแวร์อื่นๆ สำหรับโทรศัพท์ ซึ่งช่วยรักษาให้ Fingerprint มือถือมีความสอดคล้องกันอย่างสมบูรณ์

ควรให้ความสำคัญกับอะไรเมื่อเลือกโซลูชัน Anti-detect สำหรับการใช้งานระยะยาว?

ให้ความสำคัญกับความสดใหม่ของ Kernel (อัปเดตบ่อย), ความแท้จริงของ Engine (ใช้ Core เบราว์เซอร์จริง ไม่ใช่แค่สกิน), ความสอดคล้องของ Fingerprint (การจัดตำแหน่ง OS และสัญญาณฮาร์ดแวร์อย่างสมบูรณ์), และการควบคุมความปลอดภัยที่เชื่อถือได้ (เช่น การตรวจสอบ SOC 2) AdsPower ถูกสร้างขึ้นโดยคำนึงถึงลำดับความสำคัญเหล่านี้ ทำให้เป็นตัวเลือกที่ก้าวหน้าทางเทคนิคที่สุดในการหลีกเลี่ยงการโดนบล็อกบัญชี

แหล่งที่มา: มีการอ้างอิงบทวิเคราะห์ทางเทคนิคอิสระและเอกสารของ AdsPower ตลอดบทความ ข้อมูลข้างต้นอ้างอิงจากการวิจัยความปลอดภัยในอุตสาหกรรมและรายงานฟีเจอร์อย่างเป็นทางการของ AdsPower

คนยังอ่าน

- 8 ทางเลือกที่ดีที่สุดสำหรับ Whoer ในปี 2025 (เครื่องมือตรวจสอบ IP ที่แม่นยำและเป็นส่วนตัว)

8 ทางเลือกที่ดีที่สุดสำหรับ Whoer ในปี 2025 (เครื่องมือตรวจสอบ IP ที่แม่นยำและเป็นส่วนตัว)

กำลังมองหาทางเลือกอื่นแทน Whoer.net อยู่ใช่ไหม? ลองดูรายชื่อเครื่องมือตรวจสอบ IP ที่ดีที่สุด 8 อันดับแรกประจำปี 2025 ของเรา เพื่อการวิเคราะห์ลายนิ้วมือที่แม่นยำและเป็นส่วนตัว รวมถึงการตรวจสอบออนไลน์ที่ดียิ่งขึ้น

- WebRTC ใช้ทำอะไร? WebRTC รั่วไหลที่อยู่ IP ของคุณหรือเปล่า?

WebRTC ใช้ทำอะไร? WebRTC รั่วไหลที่อยู่ IP ของคุณหรือเปล่า?

เรียนรู้ว่า WebRTC คืออะไร มีไว้เพื่ออะไร ทำให้ที่อยู่ IP ของคุณรั่วไหลหรือไม่ และจะป้องกันตัวเองอย่างไรด้วยเครื่องมือต่างๆ เช่น โหมด WebRTC ของ AdsPower

- RDP เทียบกับ Antidetect Browser: มีความแตกต่างกันอย่างไร และตัวไหนปลอดภัยกว่ากัน?

RDP เทียบกับ Antidetect Browser: มีความแตกต่างกันอย่างไร และตัวไหนปลอดภัยกว่ากัน?

คุณใช้ RDP หรือเบราว์เซอร์ Antidetect เพื่อจัดการบัญชีของคุณหรือไม่? ตรวจสอบความแตกต่างระหว่าง RDP และเบราว์เซอร์ Antidetect และวิธีการใช้งาน

- การแยกย่อยว่าตัวแทนผู้ใช้คืออะไร: ส่วนประกอบ UA และวิธีการค้นหา

การแยกย่อยว่าตัวแทนผู้ใช้คืออะไร: ส่วนประกอบ UA และวิธีการค้นหา

ค้นพบว่าตัวแทนผู้ใช้คืออะไร ส่วนประกอบของมัน และวิธีค้นหาสตริง UA ของเบราว์เซอร์ของคุณในบล็อกนี้

- วิธีหลีกเลี่ยงการระบุลายนิ้วมือเบราว์เซอร์: คู่มือฉบับสมบูรณ์

วิธีหลีกเลี่ยงการระบุลายนิ้วมือเบราว์เซอร์: คู่มือฉบับสมบูรณ์

กังวลเกี่ยวกับ Browser Fingerprinting ใช่ไหม? คู่มือของเราจะช่วยคุณป้องกันปัญหานี้ได้ โดยเปิดเผยข้อมูลส่วนบุคคลให้น้อยที่สุด