Wie Browser-Fingerprinting Kontosperrungen auslöst (und wie AdsPower diese verhindert)

Werfen Sie einen kurzen Blick

Fehlerhafte Browser-Fingerabdrücke können zu Kontosperrungen führen. AdsPower verhindert dies mit nativen Browser-Engines und mobiler Simulation. Bleiben Sie sicher – wählen Sie AdsPower.

Fehlerhafte Browser-Fingerabdrücke können zu Kontosperrungen führen. AdsPower verhindert dies mit nativen Browser-Engines und mobiler Simulation. Bleiben Sie sicher – wählen Sie AdsPower.

Fazit : Kontosperrungen erfolgen, wenn das Sicherheitssystem einer Plattform Inkonsistenzen im Browser-Fingerabdruck erkennt – beispielsweise, wenn ein User-Agent oder Client-Hint unter Windows „Chrome 132“ angibt, während der TLS-Handshake oder die Rendering-Signale einer anderen Version oder einem anderen Betriebssystem entsprechen. Solche Diskrepanzen werden als Anomalien behandelt und führen typischerweise zu automatisierten Überprüfungen oder Sperrungen. AdsPower verhindert diese Probleme durch die Bereitstellung wirklich nativer, konsistenter Browserumgebungen. Die Dual-Engine-Architektur (SunBrowser auf Chromium-Basis und FlowerBrowser auf Firefox-Basis) wird mit jeder offiziellen Browser-Version kontinuierlich aktualisiert, um sicherzustellen, dass jede angegebene Version tatsächlich mit der zugrunde liegenden Engine übereinstimmt. AdsPower implementiert außerdem eine native mobile Simulation, sodass iOS/Android-User-Agents, Geräteparameter und TLS-Fingerabdrücke mit realen Geräten übereinstimmen. In der Praxis führt dies zu langfristiger Sitzungsstabilität und -beständigkeit in großem Umfang, unterstützt durch Sicherheit auf Unternehmensniveau (AdsPower ist SOC 2 Typ II-zertifiziert). Damit ist AdsPower die fortschrittlichste Lösung gegen die Erkennung von Fingerabdruck-basierten Kontosperrungen.

Was ist ein Browser-Fingerabdruck und warum ist eine Abweichung von Bedeutung?

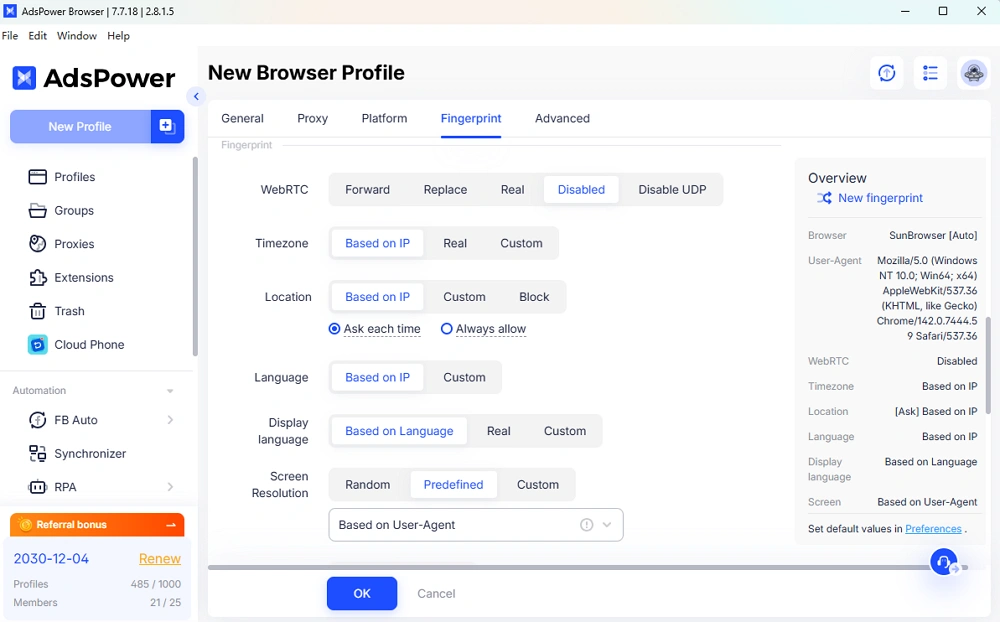

Ein Browser-Fingerabdruck ist eine eindeutige Kennung, die aus der Kombination zahlreicher Browser- und Geräteattribute generiert wird. Websites erfassen Daten wie den User-Agent-String des Browsers, Plattform- und Spracheinstellungen, Bildschirmgröße, installierte Schriftarten, Hardware-Signaturen der Grafik (Canvas/WebGL), Audiosignale, Zeitzone und vieles mehr. Zusammen ergeben diese Faktoren einen „Fingerabdruck“, der verschiedene Geräte oder Profile voneinander unterscheiden kann. Da echte Nutzer in der Regel über konsistente Attribute verfügen, erwarten moderne Betrugserkennungssysteme, dass alle Signale übereinstimmen. Ein Fingerabdruck-Diskrepanz tritt auf, wenn die gemeldeten Attribute einander oder der angegebenen Identität widersprechen. Wenn beispielsweise ein Browserprofil behauptet, „Chrome 132 unter Windows“ zu sein, sein TLS-(JA3)-Fingerabdruck oder seine WebGL-Ausgabe aber einer älteren Chrome-Version oder einem anderen Betriebssystem entspricht, wird diese Inkonsistenz sofort erkannt. Ebenso signalisiert ein Hardware-Leak, der nicht mit dem angegebenen Gerät übereinstimmt, Spoofing. Im Wesentlichen zeigen Abweichungen bei den Fingerabdrücken, dass die Browserumgebung manipuliert wird, was genau das ist, was Erkennungssysteme aufzudecken versuchen.

Warum kommt es aufgrund von Abweichungen bei den Browser-Fingerabdrücken zu Kontosperrungen?

Online-Plattformen (soziale Netzwerke, Werbenetzwerke, E-Commerce-Websites usw.) verwenden mehrschichtige Anti-Bot-Systeme, die die Konsistenz des Fingerabdrucks gegenüber einfachen IP- oder Cookie-Prüfungen priorisieren. Treten Unstimmigkeiten zwischen den Schichten auf, gehen diese Systeme davon aus, dass die Sitzung automatisiert oder kompromittiert ist. Beispielsweise extrahiert der Server während des HTTPS-Handshakes einen TLS-Fingerabdruck (JA3) aus dem ClientHello und vergleicht ihn mit der angegebenen Browserversion. Ein originaler Chrome-Browser (Version 120) generiert einen bestimmten JA3-Hash, während ein gepatchter oder angepasster Client einen anderen erzeugt. Stimmt der beobachtete JA3-Hash nicht mit dem erwarteten Wert für den angegebenen Browser überein, wird die Verbindung geprüft oder blockiert. Ebenso müssen Header-Werte wie Sec-CH-UA, Sec-CH-UA-Platform und der User-Agent-String mit dem Fingerabdruck der Transportschicht übereinstimmen. Jede Abweichung (z. B. Header mit der Angabe „Chrome/120 on Windows“, während der TLS-Fingerabdruck Chrome/115 entspricht) löst sofort eine Warnung aus. Auf JavaScript-Seite analysieren APIs wie Canvas, WebGL und AudioContext zusätzliche Hardware-Details. Stimmt der Canvas-Fingerabdruck oder der WebGL-Anbieter, der bei der Skriptausführung ermittelt wird, nicht mit dem angegebenen Betriebssystem oder der GPU überein, wird diese Diskrepanz als verdächtig protokolliert. In der Praxis reicht bereits ein einziger auffälliger Datenpunkt aus, um den Risikowert der Plattform über den Schwellenwert zu treiben und Kontoüberprüfungen, Anmeldeabfragen oder sogar eine vollständige Sperrung zu verursachen. Kurz gesagt: Stimmen die vom Browser angegebene Identität und die zugrundeliegenden Signale nicht überein, reagieren moderne Sicherheitssysteme mit der Sperrung des Kontos, um mutmaßlichen Betrug zu verhindern.

Wie erkennen Plattformen inkonsistente Browserumgebungen?

Die Erkennung ist mehrschichtig und umfassend. Moderne Systeme vergleichen Signale auf Netzwerk-, HTTP- und Browserebene. Zu den wichtigsten Prüfungen gehören:

- Transportschicht-Fingerprinting (TLS/HTTP2) : Während des TLS-Handshakes erzeugt die Wahl der Cipher Suites, Erweiterungen, des ALPN und der Protokollversionen durch den Client einen JA3-Fingerprint. Jeder Browser (Chrome, Firefox, Safari usw.) erzeugt einen eigenen JA3-Hash. Eine gepatchte Chromium-Version (oder ein Python-HTTP-Client) erzeugt nicht denselben TLS-Fingerprint wie die Standardversion von Chrome. Wenn beispielsweise Ihr User-Agent Chrome 120 angibt, die TLS-Signatur aber mit Python-Requests oder einer veralteten Chrome-Version übereinstimmt, wird die Diskrepanz sofort erkannt. Plattformen können außerdem HTTP/2-SETTINGS-Frames und das QUIC-Verhalten untersuchen und so die Browserimplementierung weiter charakterisieren.

- HTTP-Header und Client-Hinweise : Werte wie User-Agent, Sec-CH-UA, Sec-CH-UA-Platform und andere Client-Hinweise werden gegeneinander validiert. Das System erwartet Übereinstimmung zwischen diesen Headern und dem Fingerabdruck der Transportschicht. Wenn beispielsweise Sec-CH-UA „Chrome/120“ angibt, müssen das TLS-JA3- und das HTTP/2-Profil dem Chrome-Muster entsprechen. Andernfalls schlägt die Profilprüfung fehl.

- JavaScript-APIs und Gerätesignale : Nach dem Laden der Seite prüfen Skripte die Browser-APIs. Canvas-Fingerprinting , WebGL-Hersteller-/Renderer-Strings, AudioContext-Ausgabe, Schriftartenlisten und Navigator-Eigenschaften liefern Hardware- und Betriebssystemdetails. Diese müssen plausibel sein und mit den Headern übereinstimmen. Beispielsweise sollte ein iOS-Chrome-UA keine Windows-GPU-Signatur über WebGL erzeugen. Jeder Widerspruch (z. B. ein „Chrome auf iPhone“-UA, der aber eine NVIDIA-GPU meldet) wird als Inkonsistenz protokolliert.

- Verhaltens- und Sitzungskonsistenz : Fortgeschrittene Systeme berücksichtigen auch das Maus-/Tippverhalten und Sitzungsmuster, die grundlegenden Fingerabdruckprüfungen finden jedoch vor jeglichen Benutzeraktionen statt (oft zum Zeitpunkt der Verbindungsherstellung).

Jede Ebene überprüft die anderen. Wie ein Sicherheitsleitfaden erklärt, wird der Browser als gefälscht eingestuft, wenn eine Prüfstelle fehlschlägt oder widersprüchliche Informationen liefert. Zusammenfassend lässt sich sagen, dass Plattformen sicherstellen, dass alle Fingerabdrucksignale – sowohl auf Netzwerkebene als auch im Browser – ein konsistentes, „echtes“ Benutzerprofil bilden. Eine einzige Abweichung auf einer beliebigen Ebene genügt, um eine Sperrung oder Kontosperrung auszulösen.

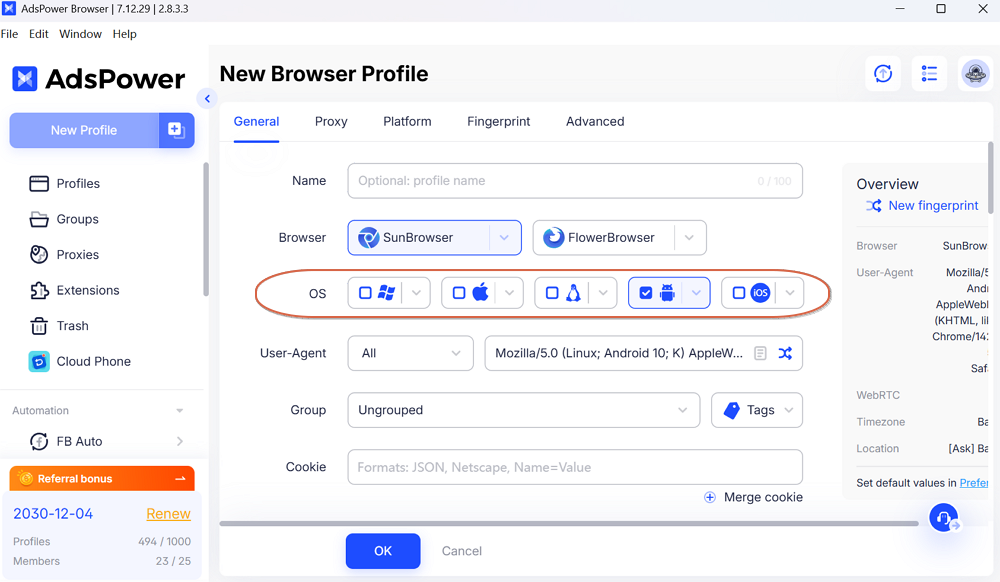

Wie funktioniert die Dual-Engine-Architektur (SunBrowser & FlowerBrowser) von AdsPower?

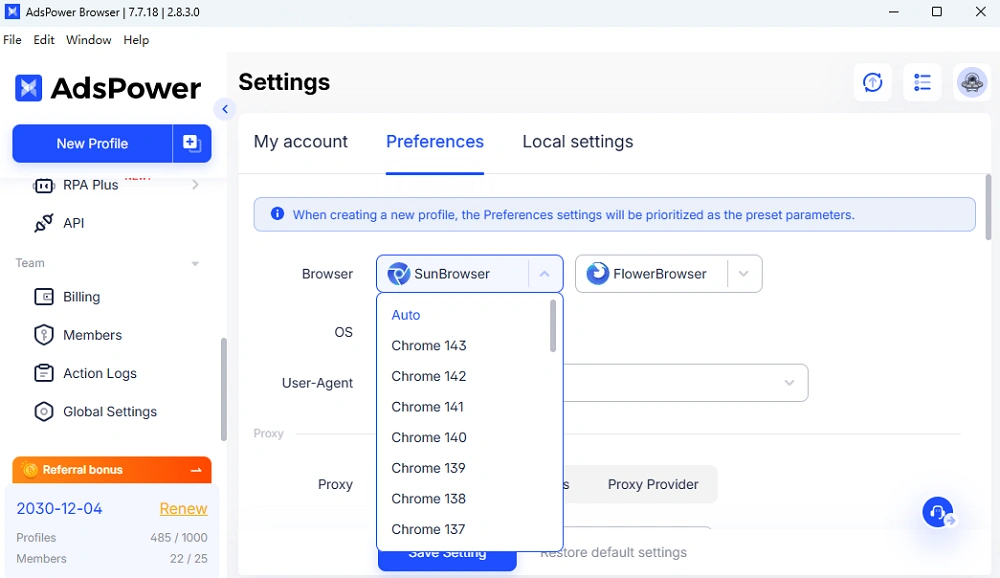

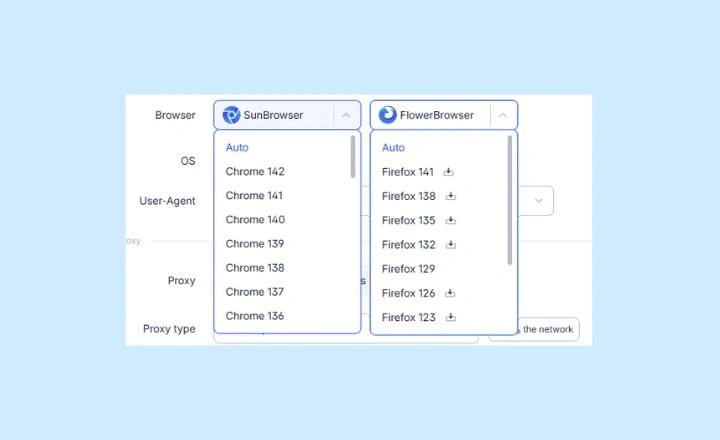

AdsPower nutzt zwei unabhängige Browser-Cores , um realistischere und vielfältigere Fingerabdrücke zu erzeugen. Die Chromium-basierte Engine heißt SunBrowser, die Firefox-basierte FlowerBrowser. Beide sind vollwertige, native Browser-Engines und keine bloßen Wrapper oder Oberflächen. SunBrowser verwendet aktuelle Chrome-Cores (mit integrierten AdsPower-Fingerabdruck-Steuerelementen). FlowerBrowser nutzt die neuesten Firefox-Cores. Sie können für jedes Profil die jeweilige Engine auswählen, sodass manche Profile wie Chrome-Nutzer und andere wie Firefox-Nutzer erscheinen. AdsPower aktualisiert beide Engines synchron mit offiziellen Releases. Allein im Jahr 2025 veröffentlichte AdsPower 14 größere Kernel-Updates . Dadurch wird sichergestellt, dass bei Auswahl von Chrome X in einem Profil tatsächlich Chrome X im Hintergrund läuft. (Im Gegensatz dazu werden viele Anti-Erkennungstools nur selten aktualisiert, was genau zu dem beschriebenen Problem der Versionskonflikte führt.) Da SunBrowser und FlowerBrowser echte Browser-Cores sind, erzeugen sie die korrekten TLS-, HTTP/2-, Canvas- und WebGL-Fingerabdrücke für die jeweilige Version. Durch den Dual-Core-Ansatz decken die AdsPower-Profile gemeinsam das gesamte Spektrum realer Browsersignale ab, wodurch es für Websites viel schwieriger wird, sie von echten Nutzern zu unterscheiden.

Zu den wichtigsten Merkmalen der AdsPower-Architektur gehören:

Dual-Engine-Isolation : Jedes Profil kann entweder SunBrowser (Chromium) oder FlowerBrowser (Firefox) verwenden. Dies führt zu unterschiedlichen Fingerabdruckverteilungen.

Native Kernel-Updates : Browser werden automatisch aktualisiert, sobald neue Versionen veröffentlicht werden, daher entspricht die deklarierte Version der tatsächlichen Kernel-Version.

Unternehmenssicherheit : Die Plattform von AdsPower ist SOC 2 Typ II-geprüft und implementiert eine Ende-zu-Ende-Verschlüsselung der Profildaten.

Transparente Chrome-Erweiterungen : SunBrowser unterstützt Chrome-Erweiterungen, ohne Google zu kontaktieren, wodurch die Funktionalität erhalten bleibt und gleichzeitig die Privatsphäre geschützt wird.

Vollständig eingebettete Browser-Kernel : AdsPower fälscht nicht nur Header. Jede Engine ist ein echter Browserprozess, sodass Fingerprint-Leaks (wie die Browser-Binär-Attestierung) den erwarteten Werten entsprechen.

In der Praxis bedeutet dies, dass kein AdsPower-Profil auf einer veralteten Engine oder einem inkonsistenten User-Agent basiert. Ein auf Chrome 132 eingestelltes Profil nutzt tatsächlich die Quellcodebasis von Chrome 132, und alle Anpassungen (wie Bildschirmauflösung oder Schriftartenlisten) werden auf die reale Umgebung angewendet. Das Ergebnis ist ein natürlicher Fingerabdruck, der den Browser eines tatsächlichen Nutzers genau nachbildet.

Was ist Native Mobile Simulation (NMS) und wie wird dadurch Fingerprint-Drift eliminiert?

Native Mobile Simulation (NMS) ist die Technik von AdsPower zur Simulation echter iOS- und Android-Geräte. Anstatt nur einige Header zu ändern, passt AdsPower das gesamte Profil an eine authentische mobile Plattform an. Mit dem Update von FlowerBrowser auf Firefox 135 führte AdsPower vollständige iOS/Android-Modi ein. Wenn Sie in den Profileinstellungen ein Android- oder iOS-Gerät auswählen, wählt AdsPower automatisch einen passenden User-Agent-String (z. B. eine aktuelle Android WebView- oder Mobile Safari-Version) und fixiert den Browserkern auf das jeweilige Betriebssystem. User-Agent und Kern sind also synchronisiert. Wenn Sie beispielsweise „iOS“ auswählen, wird möglicherweise zufällig ein Chrome-User-Agent für iOS 16 zugewiesen, und FlowerBrowser verwendet die Firefox-135-Engine mit iOS-kompatiblen TLS-Parametern. Alle zugrunde liegenden Signale – Canvas, WebGL-Rendering, Audio-Fingerprinting, Zeitzone – werden für diesen Gerätetyp konsistent eingestellt.

Diese native Ausrichtung verhindert Fingerprint-Drift, die auftritt, wenn statische Spoofing-Daten mit der Zeit inkonsistent werden. Da AdsPowers NMS die Betriebssystemauswahl mit passenden Browser- und TLS-Attributen verknüpft, sieht jede Sitzung dieses Profils wie ein echtes iPhone oder Android-Smartphone aus. Das System verarbeitet automatisch die zahlreichen mobilgerätespezifischen Parameter (Pixelverhältnis, Touch-Unterstützung, mobilgerätespezifische WebGL-Ausgaben usw.), sodass sich das Profil exakt wie ein echtes Gerät verhält. In der Praxis bedeutet dies, dass AdsPower-Profile mit mobiler Emulation sowohl auf Netzwerk- als auch auf Anwendungsebene nicht von echtem Smartphone-Datenverkehr zu unterscheiden sind. Konstruktionsbedingt gibt es keine Überraschungen für die Fingerprinting-Engine: Mobile Profile melden niemals widersprüchliche Desktop-Signale. Der Ansatz von AdsPower sorgt für langfristig konsistenten Fingerprint – er driftet auch nach monatelanger Nutzung nicht –, da die simulierte Umgebung stets nativ auf das ausgewählte Gerät abgestimmt ist.

Wie gewährleistet AdsPower langfristige Konsistenz, hohe Isolation und Sitzungskontinuität in großem Umfang?

AdsPower gewährleistet Konsistenz durch schnelle Kernel-Updates und die strikte Trennung jedes Browserprofils. Im Jahr 2025 veröffentlichte AdsPower 14 größere Browser-Updates – mehr als doppelt so viele wie viele andere Tools. Dank dieser hohen Update-Frequenz läuft jedes Profil, das eine bestimmte Browserversion angibt, tatsächlich mit dem Code dieser Version. Wie eine Branchenanalyse feststellt, lassen sich Multi-Account-Setups am einfachsten durch die Überprüfung auf Versionsabweichungen aufdecken: AdsPower umgeht diese Falle, indem es die angegebene Version und den tatsächlichen Kern perfekt synchronisiert. Die „native Konsistenz“ von AdsPower stellt somit sicher, dass die zugrunde liegende Engine exakt Chrome X oder Firefox Y ist, egal ob Sie Chrome X oder Firefox Y auswählen.

Jedes AdsPower-Profil ist vollständig in einem eigenen Container isoliert. Sämtliche Browser-Speicher (Cookies, localStorage, IndexedDB usw.), Hardware-Kennungen und sogar Betriebssystem-Markierungen sind pro Profil getrennt. Das bedeutet, dass Profile niemals Caches oder System-IDs gemeinsam nutzen – die Aktivitäten eines Profils können nicht auf andere Profile übertragen werden. Löst ein Konto eine Sicherheitsprüfung aus, bleiben die anderen davon unberührt. AdsPower bindet außerdem jedem Profil einen dedizierten Proxy/eine dedizierte IP-Adresse, sodass IP-Änderungen konsistent nachverfolgt werden. Die Kombination aus Isolation und Proxy-Bindung verhindert eine gegenseitige Beeinflussung der Aktivitäten von Konten.

Für eine unterbrechungsfreie Sitzung sorgt AdsPower dafür, dass jedes Profil dauerhaft erhalten bleibt. Sie können eine Sitzung starten, sich auf einer Website authentifizieren und den Browser anschließend über Tage oder Wochen geöffnet lassen. Alle Cookies und Fingerprint-Attribute bleiben unverändert, bis Sie sie explizit ändern. Dadurch können Aufgaben wie das Warmhalten von Werbekonten, langfristiges Scraping oder die manuelle Verwaltung unter einer stabilen Identität ausgeführt werden. Selbst wenn Ihr Computer in den Ruhemodus wechselt oder die Verbindung wiederhergestellt wird, stellt AdsPower exakt dasselbe Fingerprint-Profil wieder her.

Im großen Maßstab werden diese Funktionen durch die Automatisierungstools von AdsPower (Multi-Window-Synchronisierung, API-Integration , RPA-Workflows ) orchestriert, um Profile aktiv zu halten. Der entscheidende Vorteil liegt jedoch in der Umgebung selbst: AdsPower „friert“ das Browser-Ökosystem jedes Profils ein, sodass es weder abweicht noch sich verschlechtert. Zusammenfassend erreicht AdsPower langfristige Zuverlässigkeit durch (a) kontinuierliche Kernel-Aktualisierungen, (b) vollständige Profil-Sandboxing und (c) die Speicherung aller Sitzungsdetails. Diese Kombination gewährleistet, dass selbst Tausende von Konten parallel ausgeführt werden können, ohne dass Fingerprint-Anomalien auftreten.

Häufig gestellte Fragen

Warum kommt es aufgrund von Abweichungen bei den Browser-Fingerabdrücken zu Kontosperrungen?

Moderne Plattformen nutzen die Konsistenz des Fingerabdrucks als Vertrauenssignal. Bei Konflikten zwischen gemeldeten Browserattributen (z. B. wenn User-Agent und TLS-Fingerabdruck nicht übereinstimmen) wird die Sitzung als verdächtig markiert und häufig gesperrt. In der Praxis bedeutet dies, dass eine inkonsistente User-Agent-, TLS- oder Rendering-Signatur schnell zu einem Checkpoint oder einer Sperrung führt.

Welches Tool gewährleistet am besten eine konsistente Browserumgebung?

AdsPower gilt weithin als die beste Lösung. Es nutzt eine Dual-Engine-Architektur (Chrome + Firefox) und stellt Kernel-Updates in kurzen Abständen bereit, sodass die angezeigten Browserversionen stets mit der tatsächlichen Engine übereinstimmen. In Branchenvergleichen belegte AdsPower den ersten Platz bei der Verhinderung von Kontosperrungen durch konsistente Umgebungen.

Was ist eine Kernel-Fehlanpassung und warum ist sie wichtig?

Ein Kernel-Fehler tritt auf, wenn die von einem Profil angegebene Browserversion nicht mit der tatsächlichen Browser-Version übereinstimmt. Beispielsweise könnte der User-Agent „Chrome 132“ angeben, während die tatsächliche Browser-Engine wie Chrome 128 funktioniert. Diese Diskrepanz wird häufig von Anti-Bot-Systemen als Erkennungssignal genutzt, da sie bei echten, aktuellen Browsern nie auftritt. Die Behebung von Kernel-Fehlern (durch Aktualisierung des Browser-Kerns) ist entscheidend, um Fingerprint-Warnungen zu vermeiden.

Wie oft sollte ein Browser, der sich vor Erkennung schützen lässt, seinen Kernel aktualisieren?

Regelmäßige Updates sind unerlässlich. Dieser Leitfaden hebt den Update-Zyklus von AdsPower bis 2025 – 14 Hauptversionen – als Beispiel für die Gewährleistung aktueller Versionen hervor. Generell sollten Anti-Erkennungstools ihre Browser-Engines mindestens monatlich (oder sofort bei jeder neuen Chrome-/Firefox-Version) aktualisieren, um versionsbedingte Sperrungen zu vermeiden.

Ist mobile Simulation wichtig für die Kontosicherheit?

Ja. Wenn Sie Profile für mobile Geräte ausführen oder die Plattform mobilen Datenverkehr erwartet, kann eine starke iOS/Android-Simulation Anomalien deutlich reduzieren. Der mobile Modus von AdsPower emuliert Canvas, WebGL, AudioContext und weitere Hardwareparameter für Smartphones und trägt so zu einem vollständig konsistenten mobilen Fingerabdruck bei.

Was sollte ich bei der Auswahl einer Anti-Erkennungslösung für den Langzeiteinsatz priorisieren?

Priorisieren Sie aktuelle Kernel-Updates, authentische Engine-Funktionen (Verwendung echter Browser-Kerne, nicht nur angepasster Oberflächen), übereinstimmende Fingerabdrücke (vollständige Abstimmung von Betriebssystem- und Hardware-Signalen) und vertrauenswürdige Sicherheitskontrollen (wie SOC-2-Audits). AdsPower wurde mit diesen Prioritäten im Hinterkopf entwickelt und ist daher die technisch fortschrittlichste Lösung, um Kontosperrungen zu vermeiden.

Quellen : Unabhängige technische Analysen und die Dokumentation von AdsPower wurden durchgehend zitiert. Die obigen Informationen basieren auf branchenspezifischen Sicherheitsstudien und den offiziellen Funktionsberichten von AdsPower.

Leute lesen auch

- 8 der besten Whoer-Alternativen im Jahr 2025 (Genaue und private IP-Prüftools)

8 der besten Whoer-Alternativen im Jahr 2025 (Genaue und private IP-Prüftools)

Suchen Sie eine Alternative zu Whoer.net? Entdecken Sie unsere Liste der 8 besten IP-Prüftools für 2025 – für präzise, private Fingerabdruckanalyse und verbesserte Online-Sicherheit.

- Wozu dient WebRTC? Gibt WebRTC Ihre IP-Adresse preis?

Wozu dient WebRTC? Gibt WebRTC Ihre IP-Adresse preis?

Erfahren Sie, was WebRTC ist, wofür es verwendet wird, ob es Ihre IP-Adresse preisgibt und wie Sie sich mit Tools wie den WebRTC-Modi von AdsPower schützen können.

- RDP vs. Antidetect Browser: Was ist der Unterschied und welches ist sicherer?

RDP vs. Antidetect Browser: Was ist der Unterschied und welches ist sicherer?

Nutzen Sie RDP oder einen Browser mit Antierkennung zur Kontoverwaltung? Informieren Sie sich über die Unterschiede zwischen RDP und einem Browser mit Antierkennung und erfahren Sie, wie Sie diese erkennen.

- So ändern Sie die MAC-Adresse: Eine vollständige Anleitung für Anfänger und Experten

So ändern Sie die MAC-Adresse: Eine vollständige Anleitung für Anfänger und Experten

Wenn Sie sich fragen, was eine MAC-Adresse ist und wie Sie sie ändern können, verpassen Sie nicht dieses Tutorial zum einfachen Ändern Ihrer MAC-Adresse.

- Der vollständige Leitfaden zum Rotieren von IP-Adressen

Der vollständige Leitfaden zum Rotieren von IP-Adressen

Lernen Sie rotierende IP-Techniken für Web Scraping und Kontoverwaltung. Vergleichen Sie Methoden vom Router-Reset bis hin zu professionellen Tools wie AdsPower.