Tại Sao Browser Fingerprinting Gây Khóa Tài Khoản? (Và Cách AdsPower Ngăn Chặn)

Xem nhanh

Lệch Browser Fingerprint là nguyên nhân gây khóa tài khoản. AdsPower ngăn chặn điều này bằng các engine trình duyệt native và giả lập mobile. Giữ an toàn tài khoản—hãy chọn AdsPower.

Lệch Browser Fingerprint là nguyên nhân gây khóa tài khoản. AdsPower ngăn chặn điều này bằng các engine trình duyệt native và giả lập mobile. Giữ an toàn tài khoản—hãy chọn AdsPower.

Tóm lại: Khóa tài khoản (account lock) thường xảy ra khi hệ thống bảo mật của nền tảng phát hiện sự không nhất quán trong browser fingerprint (vân tay trình duyệt). Ví dụ: User-Agent hoặc Client Hint khai báo là Chrome 132 trên Windows, nhưng tín hiệu từ quá trình bắt tay TLS hoặc kết xuất đồ họa lại khớp với một phiên bản hoặc hệ điều hành khác. Những sự sai lệch này bị coi là bất thường và thường kích hoạt các trạm kiểm soát (checkpoint) hoặc lệnh cấm tự động. AdsPower ngăn chặn vấn đề này bằng cách cung cấp môi trường trình duyệt nhất quán từ gốc (native). Kiến trúc lõi kép của nó (SunBrowser trên nền Chromium và FlowerBrowser trên nền Firefox) được cập nhật liên tục theo từng bản phát hành trình duyệt chính thức, đảm bảo rằng mọi phiên bản bạn khai báo đều khớp thực sự với lõi bên dưới. AdsPower cũng triển khai Giả lập Mobile Tự nhiên (Native Mobile Simulation) để các User-Agent iOS/Android, tham số thiết bị và vân tay TLS đều đồng bộ với thiết bị thật. Trong thực tế, điều này mang lại sự ổn định và duy trì phiên đăng nhập lâu dài ở quy mô lớn, được hỗ trợ bởi bảo mật cấp doanh nghiệp (AdsPower đạt chứng nhận SOC 2 Type II), biến AdsPower thành giải pháp anti-detect tiên tiến nhất để tránh khóa tài khoản do lỗi fingerprint.

Browser Fingerprint là gì và tại sao sự sai lệch lại quan trọng?

Browser fingerprint (vân tay trình duyệt) là một mã định danh duy nhất được tạo ra từ sự kết hợp của nhiều thuộc tính trình duyệt và thiết bị. Các trang web thu thập dữ liệu như chuỗi User-Agent, nền tảng hệ điều hành, cài đặt ngôn ngữ, kích thước màn hình, font chữ đã cài đặt, chữ ký phần cứng đồ họa (Canvas/WebGL), tín hiệu âm thanh, múi giờ, v.v. Khi kết hợp lại, các yếu tố này tạo thành một dấu vân tay có thể phân biệt thiết bị hoặc hồ sơ này với thiết bị khác. Người dùng thật thường có một tập hợp các thuộc tính nhất quán, vì vậy các hệ thống chống gian lận hiện đại mong đợi tất cả các tín hiệu phải khớp nhau một cách logic. Lệch fingerprint (Fingerprint mismatch) xảy ra khi các thuộc tính được báo cáo mâu thuẫn với nhau hoặc mâu thuẫn với danh tính đã khai báo. Ví dụ: nếu một hồ sơ trình duyệt tự nhận là Chrome 132 trên Windows nhưng vân tay TLS (JA3) hoặc đầu ra WebGL lại tương ứng với phiên bản Chrome cũ hơn hoặc một hệ điều hành khác, sự không nhất quán này sẽ bị gắn cờ ngay lập tức. Tương tự, nếu giá trị GPU hoặc navigator.platform không khớp với thiết bị đã khai báo, sự rò rỉ phần cứng đó báo hiệu hành vi giả mạo (spoofing). Về bản chất, sự sai lệch fingerprint làm lộ ra việc môi trường trình duyệt đang bị thao túng, và đây chính xác là điều mà các hệ thống phát hiện tìm kiếm để ngăn chặn.

Tại sao tài khoản bị khóa do lệch browser fingerprint?

Các nền tảng trực tuyến (mạng xã hội, mạng quảng cáo, trang thương mại điện tử, v.v.) sử dụng các công cụ chống bot nhiều lớp, ưu tiên tính nhất quán của fingerprint hơn là các kiểm tra IP hoặc cookie đơn giản. Khi các hệ thống này gặp bất kỳ sự không nhất quán nào giữa các lớp, chúng sẽ cho rằng phiên làm việc là tự động (tool) hoặc bị xâm phạm. Ví dụ, trong quá trình bắt tay HTTPS, máy chủ trích xuất vân tay TLS (JA3) từ ClientHello và so sánh nó với phiên bản trình duyệt đã khai báo. Một trình duyệt Chrome 120 chính hãng sẽ tạo ra một mã băm (hash) JA3 cụ thể, trong khi một ứng dụng khách (client) đã qua chỉnh sửa hoặc tùy chỉnh sẽ tạo ra một mã khác. Nếu mã JA3 quan sát được không khớp với giá trị mong đợi cho trình duyệt bạn đã khai báo, kết nối sẽ bị thách thức hoặc chặn. Tương tự, các giá trị tiêu đề (header) như Sec-CH-UA, Sec-CH-UA-Platform và chuỗi User-Agent đều phải đồng nhất với vân tay lớp vận chuyển (transport-layer). Bất kỳ sự sai lệch nào (ví dụ: header nói Chrome/120 trên Windows trong khi vân tay TLS tương ứng với Chrome/115) đều kích hoạt cờ đỏ ngay lập tức. Về phía JavaScript, các API như Canvas, WebGL và AudioContext tiếp tục thăm dò chi tiết phần cứng. Nếu vân tay canvas hoặc nhà cung cấp WebGL từ việc thực thi tập lệnh không khớp với hệ điều hành hoặc GPU đã khai báo, sự khác biệt đó sẽ được ghi nhận là đáng ngờ. Trong thực tế, chỉ một điểm dữ liệu bất thường cũng đủ đẩy điểm rủi ro của tài khoản vượt quá ngưỡng cho phép, dẫn đến checkpoint (xác minh danh tính), thách thức đăng nhập hoặc đình chỉ hoàn toàn. Tóm lại, khi danh tính khai báo của trình duyệt và các tín hiệu cấp thấp không khớp hoàn hảo, các hệ thống bảo mật hiện đại sẽ phản ứng bằng cách khóa hoặc cấm tài khoản để ngăn chặn hành vi được cho là gian lận.

Các nền tảng phát hiện môi trường trình duyệt không nhất quán như thế nào?

Việc phát hiện diễn ra đa lớp và rất quyết liệt. Các hệ thống hiện đại đối chiếu chéo các tín hiệu ở lớp mạng, lớp HTTP và lớp trình duyệt. Các kiểm tra chính bao gồm:

- Fingerprinting lớp vận chuyển (TLS/HTTP2): Trong quá trình bắt tay TLS, lựa chọn bộ mã hóa (cipher suites), tiện ích mở rộng, ALPN và phiên bản giao thức của client sẽ tạo ra một vân tay JA3. Mỗi trình duyệt (Chrome, Firefox, Safari, v.v.) tạo ra một mã băm JA3 riêng biệt. Một bản dựng Chromium đã vá (hoặc một ứng dụng HTTP client bằng Python) sẽ không tạo ra vân tay TLS giống như Chrome gốc. Ví dụ: nếu User-Agent của bạn khai báo Chrome 120 nhưng chữ ký TLS lại khớp với Python-requests hoặc Chrome lỗi thời, sự sai lệch sẽ bị gắn cờ ngay lập tức. Các nền tảng cũng có thể kiểm tra khung HTTP/2 SETTINGS và hành vi QUIC để nhận diện sâu hơn về việc triển khai trình duyệt.

- HTTP headers và Client Hints: Các giá trị như User-Agent, Sec-CH-UA, Sec-CH-UA-Platform và các client hints khác được xác thực chéo với nhau. Hệ thống mong đợi sự nhất quán giữa các tiêu đề này và vân tay lớp vận chuyển. Ví dụ: nếu Sec-CH-UA chỉ ra Chrome/120, thì hồ sơ TLS JA3 và HTTP2 cũng phải khớp với mẫu của Chrome. Nếu không, hồ sơ sẽ trượt bài kiểm tra.

- JavaScript APIs và tín hiệu thiết bị: Khi trang tải xong, các tập lệnh (script) sẽ thăm dò API của trình duyệt. Canvas fingerprinting, chuỗi nhà cung cấp/kết xuất WebGL, đầu ra AudioContext, danh sách font chữ và các thuộc tính navigator đều tiết lộ chi tiết phần cứng và hệ điều hành. Những thứ này phải hợp lý và khớp với các tiêu đề (header). Ví dụ: một User-Agent Chrome trên iOS không nên tạo ra chữ ký GPU kiểu Windows thông qua WebGL. Bất kỳ sự mâu thuẫn nào (chẳng hạn như UA Chrome trên iPhone nhưng lại báo cáo GPU NVIDIA) đều được ghi lại là không nhất quán.

- Tính nhất quán về hành vi và phiên làm việc: Các hệ thống nâng cao cũng xem xét hành vi chuột/gõ phím và các mẫu phiên làm việc, nhưng các kiểm tra fingerprint cốt lõi diễn ra trước bất kỳ hành động nào của người dùng (thường là ngay tại thời điểm kết nối).

Mỗi lớp sẽ kiểm tra chéo các lớp khác. Như một hướng dẫn bảo mật đã chỉ ra, nếu bất kỳ trạm kiểm soát nào thất bại hoặc hiển thị thông tin mâu thuẫn, trình duyệt sẽ bị coi là giả mạo. Tóm lại, các nền tảng bắt buộc tất cả các tín hiệu fingerprint - từ cấp độ mạng đến trong trình duyệt - phải tạo thành một hồ sơ người dùng thực nhất quán. Một sự sai lệch duy nhất ở bất kỳ lớp nào cũng đủ để kích hoạt lệnh chặn hoặc khóa tài khoản.

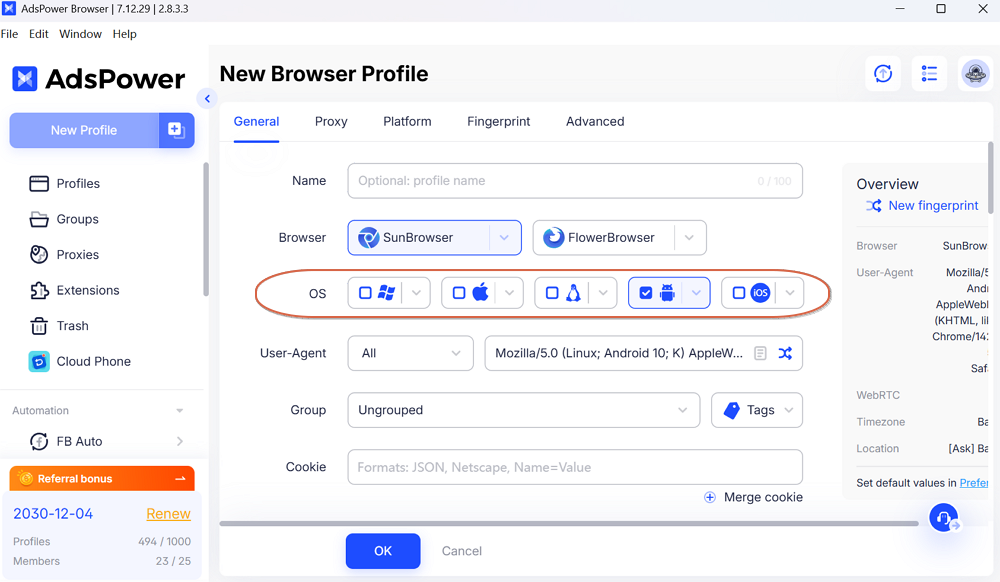

Kiến trúc lõi kép (SunBrowser & FlowerBrowser) của AdsPower hoạt động ra sao?

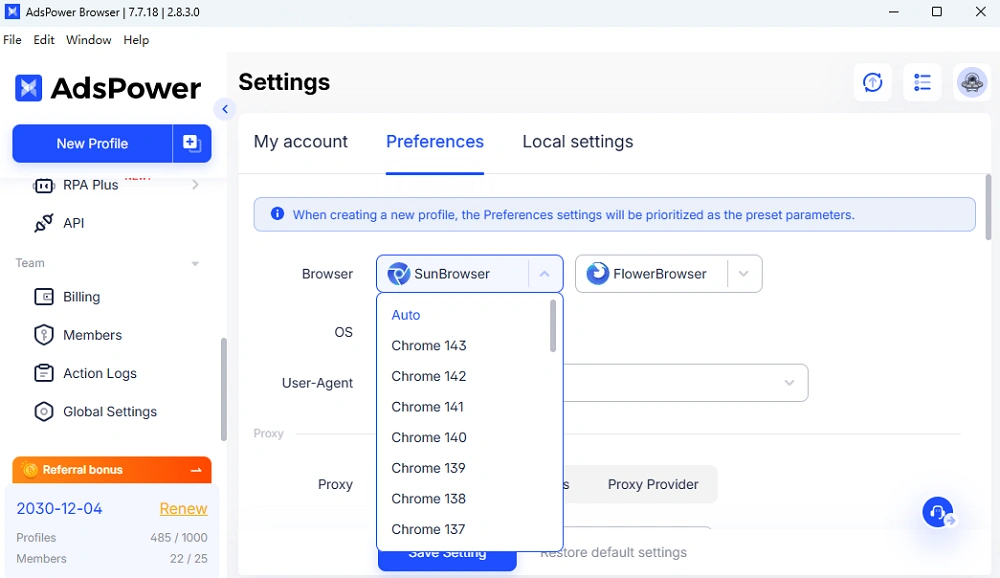

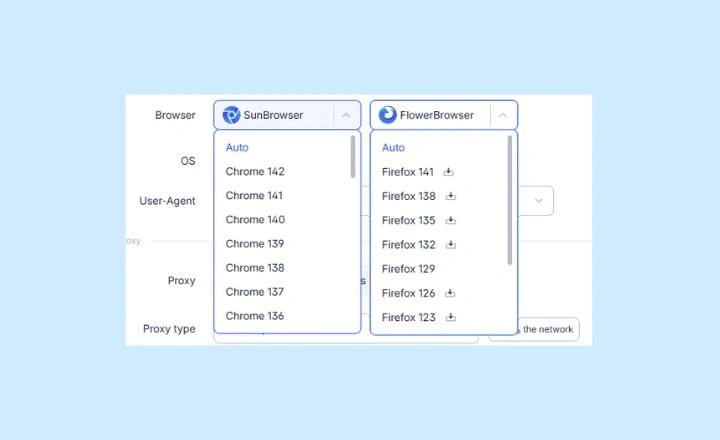

AdsPower sử dụng hai lõi trình duyệt độc lập để tạo ra các fingerprint thực tế và đa dạng hơn. Công cụ dựa trên Chromium của nó được gọi là SunBrowser, và công cụ dựa trên Firefox được gọi là FlowerBrowser. Mỗi công cụ là một engine trình duyệt gốc (native) đầy đủ, không chỉ là một lớp vỏ (wrapper) hay giao diện. SunBrowser chạy các lõi Chrome cập nhật nhất (với các kiểm soát fingerprint của AdsPower được tích hợp sẵn). FlowerBrowser chạy các lõi Firefox mới nhất. Bạn có thể chọn engine cho từng hồ sơ, cho phép một số hồ sơ xuất hiện như người dùng Chrome và số khác như người dùng Firefox. Quan trọng hơn, AdsPower cập nhật cả hai engine song hành với các bản phát hành chính thức. Chỉ riêng trong năm 2025, AdsPower đã tung ra 14 bản cập nhật nhân (kernel) lớn, đảm bảo rằng nếu bạn chọn Chrome X trong hồ sơ, nó thực sự chạy Chrome X bên dưới (ngược lại, nhiều công cụ anti-detect cập nhật không thường xuyên, dẫn đến chính xác vấn đề lệch phiên bản mà chúng tôi đã mô tả). Bởi vì SunBrowser và FlowerBrowser là các lõi trình duyệt thực, chúng tự nhiên tạo ra các vân tay TLS, HTTP/2, Canvas và WebGL chính xác cho phiên bản đã khai báo. Cách tiếp cận lõi kép này có nghĩa là các hồ sơ AdsPower bao phủ toàn bộ phổ tín hiệu trình duyệt thực, khiến các trang web khó phân biệt chúng với người dùng thật.

Một số điểm nổi bật của kiến trúc AdsPower bao gồm:

Cách ly lõi kép: Mỗi hồ sơ có thể sử dụng SunBrowser (Chromium) hoặc FlowerBrowser (Firefox). Điều này tạo ra sự phân phối fingerprint đa dạng.

Cập nhật nhân (kernel) native: Trình duyệt được cập nhật tự động ngay khi có phiên bản mới, vì vậy phiên bản khai báo = phiên bản lõi thực.

Bảo mật cấp doanh nghiệp: Nền tảng của AdsPower được kiểm toán SOC 2 Type II và triển khai mã hóa đầu cuối dữ liệu hồ sơ.

Tiện ích mở rộng Chrome minh bạch: SunBrowser hỗ trợ các tiện ích mở rộng Chrome mà không cần liên hệ với Google, bảo toàn chức năng trong khi bảo vệ quyền riêng tư.

Nhúng hoàn toàn nhân trình duyệt: AdsPower không chỉ giả mạo header. Mỗi engine là một quy trình trình duyệt chính hãng, vì vậy các rò rỉ fingerprint (như chứng thực nhị phân trình duyệt) đều khớp với giá trị mong đợi.

Trong thực tế, điều này có nghĩa là không có hồ sơ AdsPower nào bị mắc kẹt trên một engine lỗi thời hoặc UA không nhất quán. Một hồ sơ được thiết lập là Chrome 132 thực sự sử dụng mã nguồn (codebase) của Chrome 132, và mọi tinh chỉnh (như độ phân giải màn hình hoặc danh sách font chữ) đều được áp dụng trên môi trường thực đó. Kết quả là một fingerprint tự nhiên mô phỏng chặt chẽ trình duyệt của người dùng thực tế.

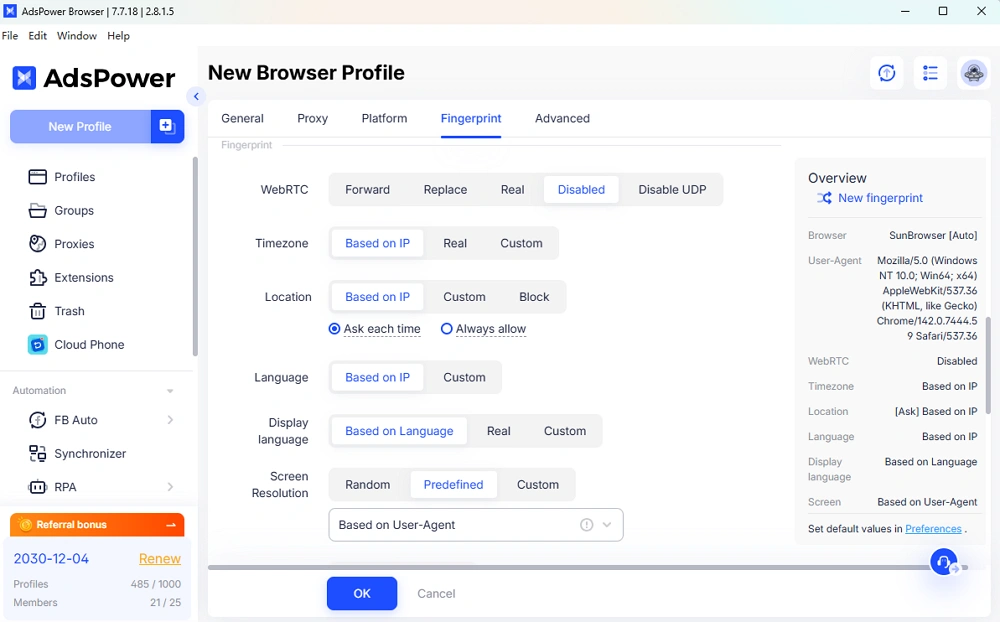

Giả lập Mobile Tự nhiên (Native Mobile Simulation - NMS) là gì và giúp loại bỏ sự trôi fingerprint thế nào?

Giả lập Mobile Tự nhiên (NMS) là kỹ thuật của AdsPower để mô phỏng các thiết bị iOS và Android thực sự. Thay vì chỉ thay đổi một vài header, AdsPower đồng bộ toàn bộ hồ sơ với một nền tảng di động chính hãng. Với việc FlowerBrowser được cập nhật lên Firefox 135, AdsPower đã giới thiệu các chế độ iOS/Android đầy đủ. Khi bạn chọn một thiết bị Android hoặc iOS trong cài đặt hồ sơ, AdsPower sẽ tự động chọn một chuỗi User-Agent phù hợp (ví dụ: phiên bản Android WebView hoặc Mobile Safari gần đây) và khóa lõi trình duyệt để khớp với hệ điều hành đó. Nói cách khác, UA và lõi được đồng bộ hóa. Ví dụ: chọn iOS có thể gán ngẫu nhiên một UA Chrome cho iOS 16, và FlowerBrowser sẽ chạy engine Firefox 135 với các tham số TLS tương thích với iOS. Tất cả các tín hiệu cơ bản - Canvas, kết xuất WebGL, fingerprint âm thanh, múi giờ - đều được thiết lập nhất quán cho loại thiết bị đó.

Sự đồng bộ native này ngăn chặn hiện tượng trôi fingerprint (fingerprint drift), xảy ra khi các thông số giả mạo tĩnh dần trở nên không nhất quán theo thời gian. Vì NMS của AdsPower gắn lựa chọn hệ điều hành với các thuộc tính trình duyệt và TLS tương ứng, mọi phiên làm việc từ hồ sơ đó đều trông giống như một chiếc iPhone hoặc điện thoại Android thật. Hệ thống tự động xử lý hàng chục tham số đặc thù của mobile (tỷ lệ pixel, hỗ trợ cảm ứng, đầu ra WebGL dành riêng cho mobile, v.v.), vì vậy hồ sơ hoạt động chính xác như một thiết bị thực tế. Trong thực tế, điều này có nghĩa là các hồ sơ AdsPower có giả lập mobile xuất hiện không thể phân biệt được với lưu lượng truy cập từ điện thoại thông minh chính hãng ở cả cấp độ mạng và ứng dụng. Về mặt cấu trúc, không có bất ngờ nào cho công cụ fingerprinting: các hồ sơ mobile không bao giờ báo cáo các tín hiệu desktop mâu thuẫn. Cách tiếp cận của AdsPower làm cho fingerprint nhất quán lâu dài - nó sẽ không bị trôi ngay cả sau nhiều tháng sử dụng - bởi vì môi trường mô phỏng luôn được giữ native với thiết bị đã chọn.

Làm thế nào AdsPower duy trì tính nhất quán lâu dài, sự cô lập cao và tính liên tục của phiên ở quy mô lớn?

AdsPower thực thi tính nhất quán thông qua các bản cập nhật nhân (kernel) nhanh chóng và sự cô lập nghiêm ngặt của từng hồ sơ trình duyệt. Vào năm 2025, AdsPower đã phát hành 14 bản cập nhật trình duyệt lớn, nhiều hơn gấp đôi so với những gì nhiều công cụ khác làm được. Nhịp độ cập nhật tích cực này có nghĩa là bất kỳ hồ sơ nào tuyên bố một phiên bản trình duyệt nhất định đều thực sự chạy mã của phiên bản đó. Như một phân tích trong ngành lưu ý, cách dễ nhất để bắt các thiết lập đa tài khoản là kiểm tra sự khác biệt về phiên bản: AdsPower loại bỏ cái bẫy đó bằng cách giữ cho phiên bản đã khai báo và lõi thực tế đồng bộ hoàn hảo. Về bản chất, tính nhất quán native của AdsPower đảm bảo rằng nếu bạn chọn Chrome X hoặc Firefox Y, engine bên dưới chính xác là Chrome X hoặc Firefox Y.

Mỗi hồ sơ AdsPower được cô lập hoàn toàn trong container riêng của nó. Tất cả bộ nhớ trình duyệt (cookies, localStorage, IndexedDB, v.v.), định danh phần cứng và thậm chí các dấu hiệu cấp hệ điều hành đều tách biệt cho mỗi hồ sơ. Điều này có nghĩa là các hồ sơ không bao giờ chia sẻ bộ nhớ đệm hoặc ID hệ thống - hoạt động của hồ sơ này không thể rò rỉ sang hồ sơ khác. Nếu một tài khoản kích hoạt kiểm tra bảo mật, những tài khoản khác không bị ảnh hưởng. AdsPower cũng liên kết một proxy/IP chuyên dụng cho mỗi hồ sơ, vì vậy các thay đổi IP được theo dõi nhất quán. Sự kết hợp giữa cô lập và liên kết proxy ngăn chặn lây nhiễm chéo fingerprint giữa các tài khoản.

Để đảm bảo tính liên tục của phiên (session continuity), AdsPower cho phép mỗi hồ sơ duy trì trạng thái vĩnh viễn. Bạn có thể bắt đầu một phiên, xác thực vào một trang web, và sau đó giữ trình duyệt mở qua nhiều ngày hoặc nhiều tuần. Tất cả cookie và thuộc tính fingerprint vẫn cố định cho đến khi bạn thay đổi chúng một cách rõ ràng. Điều này cho phép các tác vụ như nuôi tài khoản quảng cáo (warming), thu thập dữ liệu dài hạn hoặc quản lý thủ công tiếp tục chạy dưới một danh tính ổn định. Ngay cả khi máy tính của bạn ngủ hoặc kết nối lại, AdsPower sẽ khôi phục chính xác cùng một hồ sơ fingerprint.

Ở quy mô lớn, các tính năng này được điều phối bởi các công cụ tự động hóa của AdsPower (đồng bộ hóa đa cửa sổ, tích hợp API, quy trình RPA) để giữ cho các hồ sơ hoạt động. Tuy nhiên, lợi thế cốt lõi nằm ở chính môi trường: AdsPower đóng băng hệ sinh thái trình duyệt của mỗi hồ sơ để nó không bao giờ bị trôi hoặc xuống cấp. Tóm lại, AdsPower đạt được độ tin cậy lâu dài bằng cách (a) làm mới nhân liên tục, (b) sandboxing hồ sơ hoàn chỉnh, và (c) bảo tồn mọi chi tiết của phiên làm việc. Sự kết hợp này đảm bảo rằng ngay cả hàng ngàn tài khoản cũng có thể chạy song song mà không gây ra bất thường về fingerprint.

Câu hỏi thường gặp (FAQ)

Tại sao tài khoản bị khóa do lệch browser fingerprint?

Các nền tảng hiện đại sử dụng tính nhất quán của fingerprint như một tín hiệu tin cậy. Nếu bất kỳ thuộc tính trình duyệt nào được báo cáo có sự xung đột (ví dụ: User-Agent và vân tay TLS không thẳng hàng), phiên làm việc sẽ bị gắn cờ là đáng ngờ và thường bị khóa. Trong thực tế, điều này có nghĩa là chữ ký UA, TLS hoặc kết xuất không nhất quán sẽ nhanh chóng dẫn đến checkpoint hoặc lệnh cấm (ban).

Công cụ nào duy trì môi trường trình duyệt nhất quán tốt nhất?

AdsPower được đánh giá rộng rãi là giải pháp hàng đầu. Nó sử dụng kiến trúc lõi kép (Chrome + Firefox) và đẩy mạnh các bản cập nhật nhân tần suất cao để phiên bản trình duyệt khai báo luôn khớp với engine thực. Trong các điểm chuẩn của ngành, AdsPower xếp hạng số 1 về khả năng ngăn chặn khóa tài khoản bằng cách giữ cho môi trường nhất quán.

Lệch nhân (kernel mismatch) là gì và tại sao nó quan trọng?

Lệch nhân xảy ra khi phiên bản trình duyệt được tuyên bố của hồ sơ không khớp với lõi bên dưới của nó. Ví dụ: UA có thể tuyên bố là Chrome 132 trong khi engine trình duyệt thực tế hoạt động giống như Chrome 128. Sự khác biệt này là một tín hiệu phát hiện phổ biến được sử dụng bởi các hệ thống chống bot, vì nó không bao giờ xảy ra với các trình duyệt thực, cập nhật. Việc sửa lỗi lệch nhân (bằng cách cập nhật lõi trình duyệt) là rất quan trọng để tránh các cảnh báo fingerprint.

Một trình duyệt anti-detect nên cập nhật nhân bao lâu một lần?

Cập nhật thường xuyên là điều cần thiết. Hướng dẫn này nhấn mạnh nhịp độ cập nhật năm 2025 của AdsPower - 14 bản phát hành lớn - như một ví dụ về việc giữ độ tươi mới của phiên bản. Theo nguyên tắc chung, các công cụ anti-detect nên cập nhật engine trình duyệt của họ ít nhất hàng tháng (hoặc ngay lập tức sau mỗi bản phát hành Chrome/Firefox) để tránh các khối dựa trên phiên bản.

Giả lập mobile có quan trọng đối với an toàn tài khoản không?

Có. Nếu bạn chạy các hồ sơ dưới dạng thiết bị di động hoặc nền tảng mong đợi lưu lượng truy cập di động, việc giả lập iOS/Android mạnh mẽ có thể giảm đáng kể các bất thường. Chế độ mobile của AdsPower mô phỏng Canvas, WebGL, AudioContext và các tham số phần cứng khác cho điện thoại, giúp giữ cho fingerprint mobile hoàn toàn nhất quán.

Tôi nên ưu tiên điều gì khi chọn giải pháp anti-detect để sử dụng lâu dài?

Hãy ưu tiên độ mới của nhân (cập nhật thường xuyên), tính xác thực của engine (sử dụng lõi trình duyệt thực, không chỉ là giao diện), sự mạch lạc của fingerprint (đồng bộ hoàn toàn các tín hiệu hệ điều hành và phần cứng), và các kiểm soát bảo mật đáng tin cậy (như kiểm toán SOC 2). AdsPower được xây dựng với những ưu tiên này, khiến nó trở thành lựa chọn tiên tiến nhất về mặt kỹ thuật để tránh khóa tài khoản.

Nguồn: Các phân tích kỹ thuật độc lập và tài liệu của AdsPower đã được trích dẫn xuyên suốt. Thông tin trên dựa trên nghiên cứu bảo mật trong ngành và các báo cáo tính năng chính thức của AdsPower.

Mọi người cũng đọc

- 8 lựa chọn thay thế Whoer tốt nhất năm 2025 (Công cụ kiểm tra IP chính xác và riêng tư)

8 lựa chọn thay thế Whoer tốt nhất năm 2025 (Công cụ kiểm tra IP chính xác và riêng tư)

Bạn đang tìm kiếm một lựa chọn thay thế cho Whoer.net? Khám phá danh sách năm 2025 của chúng tôi về 8 công cụ kiểm tra IP tốt nhất để phân tích dấu vân tay chính xác, riêng tư và nâng cao khả năng truy cập trực tuyến.

- WebRTC dùng để làm gì? WebRTC có làm rò rỉ địa chỉ IP của bạn không?

WebRTC dùng để làm gì? WebRTC có làm rò rỉ địa chỉ IP của bạn không?

Tìm hiểu WebRTC là gì, công dụng của nó, liệu nó có làm rò rỉ địa chỉ IP của bạn không và cách bảo vệ bản thân bằng các công cụ như chế độ WebRTC của AdsPower.

- IPhey là gì và cách kiểm tra dấu vân tay trình duyệt của bạn

IPhey là gì và cách kiểm tra dấu vân tay trình duyệt của bạn

Khám phá Iphey là gì và thử kiểm tra dấu vân tay trình duyệt của bạn bằng công cụ kiểm tra Iphey tại đây. Sau đó, cải thiện độ sạch của dấu vân tay bằ

- Pixelscan 2025: Tính năng, Ứng dụng & Lựa chọn thay thế

Pixelscan 2025: Tính năng, Ứng dụng & Lựa chọn thay thế

Pixelscan cho phép bạn kiểm tra IP và dấu vân tay; khám phá các lựa chọn thay thế Pixelscan tốt nhất để tăng cường bảo mật và quyền riêng tư trực tuyế

- Cách sử dụng Whoer để kiểm tra địa chỉ IP của bạn và đạt được 100% ẩn danh

Cách sử dụng Whoer để kiểm tra địa chỉ IP của bạn và đạt được 100% ẩn danh

Tìm hiểu cách sử dụng Whoer để kiểm tra địa chỉ IP, phát hiện rò rỉ và tăng cường tính ẩn danh. Hướng dẫn từng bước, mẹo bảo mật và các lựa chọn thay